No Windows, podemos usar o mouse para acessar algumas funcionalidades de forma mais rápida, ou seja, usando atalhos. Na versão 8 do Windows, algumas novidades foram inseridas como ilustrado nas figuras e descritas nas instruções a seguir.

As figuras e as instruções indicam, respectivamente, os atalhos para:

Assinale a alternativa que contém o nome do recurso utilizado, no MS-PowerPoint 2010, em sua configuração padrão, para trabalhar com efeitos visuais dentro de um mesmo slide.

Assinale a alternativa correta com relação ao uso do atalho “CTRL+F” no ambiente de internet, por meio do Google Chrome e do google.com

Um usuário de um computador com o sistema operacional

Windows 7, em sua configuração padrão,

deletou um atalho presente na Área de Trabalho.

Sobre essa ação, é correto afirmar que

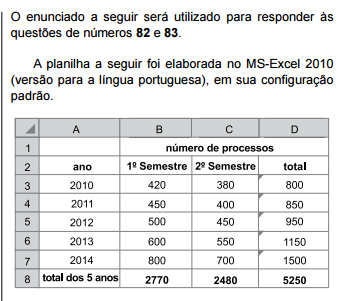

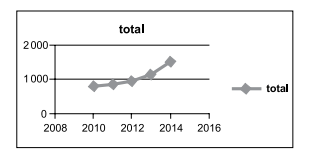

Elaborou–se o seguinte gráfico a partir da planilha

apresentada, após a seleção de algumas células:

Esse tipo de gráfico é denominado Gráfico de

Os endereços de correio eletrônico (e–mail) são

padronizados quanto à sua composição para possibilitar

a correta identificação e o envio das mensagens

pela internet. Dentre as alternativas apresentadas, a

que contém um endereço de e–mail de acordo com a

padronização é:

O Microsoft Word 2007 conta com o recurso de criação de caixa de texto. Uma caixa de texto é um objeto que permite inserir e digitar texto em qualquer lugar do documento editado. A maneira correta para a criação da caixa de texto é:

Em um computador com o sistema operacional Windows 7, em sua configuração padrão, um usuário com permissão de Administrador deseja criar um Atalho de Teclado para um programa que possui um ícone de atalho na Área de Trabalho. Primeiramente, com o botão direito do mouse, selecionou a caixa de diálogo Propriedades de Atalho e clicou na guia Atalho. Nessa guia, acessou a caixa Tecla de Atalho, pressionou a tecla W e, em seguida, clicou no botão OK, criando o Atalho de Teclado. Para utilizar esse atalho, o usuário deverá pressionar:

Em um documento criado no MS–Word 2010, foi digitado

o seguinte texto:

Para que esse texto passe a ter uma aparência sem

formatação, ou seja,

Processo No 1234:

deve–se clicar, na guia Página inicial, no botão:

O URL (Uniform Resource Locator) é o padrão utilizado para identificar a localização de qualquer recurso disponibilizado na internet. Nessa padronização, caso o URL seja de uma página web (site), ele deve ser iniciado por:

No portal da Manaus Previdência (http://manausprevidencia.manaus.am.gov.br/organograma/) há um organograma

mostrando graficamente sua estrutura de gerenciamento. No Microsoft Word 2007, em português, um organograma pode ser

criado a partir de um clique na guia Inserir e, no grupo Ilustrações, na opção

Após selecionar uma ou mais células em uma planilha no Microsoft Excel 2007, em português, é possível formatar números,

alinhamento, fonte, borda etc. Todas estas formatações estão disponíveis na janela "Formatar células" que pode ser aberta

pressionando-se a combinação de teclas

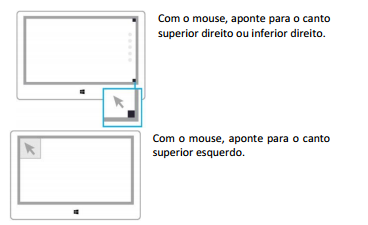

O Windows 8, em português, trouxe muitas inovações, especialmente na aparência, adotando um novo sistema de manipulação

da interface. Várias alterações foram realizadas, com a exclusão de alguns itens, dificultando um pouco o uso para quem era

acostumado com versões anteriores. Uma destas alterações foi o botão de desligar, que ficou em um local pouco intuitivo. No

entanto, há algumas maneiras de facilitar o desligamento do Windows 8, dentre as quais NÃO se encontra:

O Uniform Resource Locator − URL é um endereço que permite que se encontre um recurso na Internet. Considere o URL:

http://manausprevidencia.manaus.am.gov.br/wp-content/uploads/2010/10/Metas-2014.pdf

É INCORRETO afirmar:

E-mail spoofing é uma técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi

enviado de uma determinada origem quando, na verdade, foi enviado de outra. Esta técnica é possível devido à características

do protocolo que permitem que campos do cabeçalho, como "From:" (endereço de quem enviou a mensagem), "Reply-To"

(endereço de resposta da mensagem) e "Return-Path" (endereço para onde possíveis erros no envio da mensagem são

reportados), sejam falsificados. Ataques deste tipo são muito usados para propagação de códigos maliciosos, envio de spam e

em golpes de phishing.

O protocolo em destaque no texto é