Sobre transferência de dados, analise as afirmativas a

seguir:

I. O protocolo de transferência de arquivos (FTP)

permite a transferência de arquivos de um

computador da Internet para o computador do

usuário, desde que o usuário esteja identificado.

II. O protocolo Hyper Text Transfer Protocol Secure

(HTTPS) permite a transmissão de dados na Internet

por meio de uma conexão segura.

III. O protocolo Post Office Protocol (POP) é utilizado no

sistema de correio eletrônico na arquitetura de

Internet para a transmissão de mensagens

eletrônicas.

É CORRETO apenas o que se afirma em

Todo início de mês, a gerência de investimentos de um banco realiza uma palestra aos seus investidores mais importantes

para lhes apresentar os resultados alcançados no mês anterior. Durante a palestra, é normalmente feita uma apresenta-

ção, usando o MS PowerPoint 2010, em que são exibidos gráficos que mostram a evolução dos principais produtos do

banco ao longo do último mês.

Para a próxima palestra, um analista de investimentos solicitou que fossem adicionados efeitos de saída aos slides que

contêm gráficos. Para tal, ele pediu ao responsável pela elaboração da apresentação uma lista com três efeitos de saída

disponíveis em uma instalação padrão do MS PowerPoint 2010, em português, para que ele escolha o efeito que achar

mais adequado à apresentação.

Qual lista atende ao pedido desse analista de investimentos?

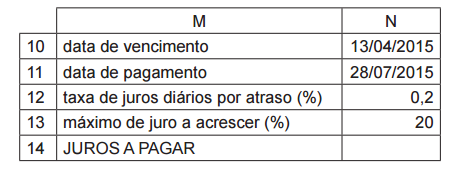

Um escriturário, na função eventual de caixa, ao examinar um boleto de pagamento em atraso, encontrou os seguintes

dados:

data de vencimento: 13/04/2015

data de pagamento: 28/07/2015

taxa diária de juros por atraso (%): 0,2

máximo de juros a acrescer (%): 20

Se o escriturário tivesse disponível uma planilha eletrônica do MS Excel 2013, poderia transcrever essas informações para

um trecho de planilha, como o mostrado abaixo, e calcular os juros com os recursos do software.

Nesse caso, com que fórmula ele preencheria a célula de juros a pagar (N14)?

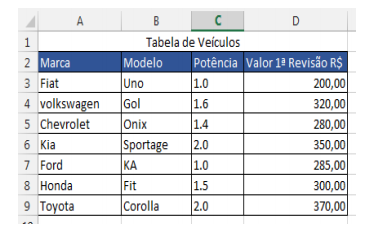

Observe a tabela seguinte para responder à questão:

Considerando que a tabela está em uma planilha do

Excel 2010 e que se deseja encontrar a soma do valor

da 1ª revisão para os veículos com potência “1.0", qual

a sintaxe está CORRETA?

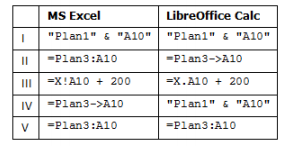

Tanto no MS Excel como no LibreOffice Calc é possível, numa

fórmula, fazer referências a células localizadas em outras

planilhas.

Analise a tabela abaixo, que apresenta cinco duplas de fórmulas

que deveriam ter o mesmo efeito em cada aplicativo.

A linha que contém uma dupla de fórmulas equivalentes, cada

uma válida no seu respectivo aplicativo, é:

No Brasil, vários órgãos governamentais e privados requerem o uso de certificados digitais para aceitar transações efetuadas por via computacional não presencial. Para esses agentes, o objetivo principal dessa exigência é:

A Segurança da Informação (SI) está associada a um conjunto de atributos básicos que devem ser respeitados na análise e planejamento de mecanismos e procedimentos para proteção. Considere uma suposta lista desses atributos, mostrada a seguir. I Autenticidade II Confidencialidade III Conformidade IV Disponibilidade V Integridade VI Irretratabilidade VII Presteza Dessa lista, um item que NÃO é usualmente reconhecido como um dos atributos básicos da SI é:

A franquia de uma lanchonete chamada PapaTudo possui três

lojas no estado do Rio de Janeiro. Mensalmente, o Gerente da

PapaTudo faz a consolidação dos custos e das vendas de algumas

lojas. Para fazer os cálculos, o Gerente usa o arquivo

Consolida.xlsx, elaborado no MS Excel 2010, que contém as

seguintes planilhas eletrônicas.

Considerando as fórmulas apresentadas na planilha

Consolidação, o resultado da célula Consolidação!B3, que

representa o Saldo das contas da PapaTudo, é:

No MS Word 2010, sobre o uso de caracteres coringas para localizar palavras em um documento texto, é correto afirmar que:

Com relação aos conceitos e às tecnologias pertinentes a Internet e

correio eletrônico, assinale a opção correta.

Com relação aos componentes básicos de um computador, assinale

a opção correta.

Julgue os itens a seguir a respeito de conceitos de informática.

Deep Web é o conjunto de conteúdos da Internet não acessível diretamente por sítios de busca, o que inclui, por exemplo, documentos hospedados em sítios que exigem login e senha. A origem e a proposta original da Deep Web são legítimas, afinal nem todo material deve ser acessado por qualquer usuário. O problema é que, longe da vigilância pública, essa enorme área secreta foi tomada pelo desregramento, e está repleta de atividades ilegais.

O Google permite o emprego de expressões que refinam o

processo de busca. Analise, na figura abaixo, a primeira parte do

resultado de uma busca realizada pelo Google.

Nesse caso, o texto digitado na caixa de busca foi:

Considerando que um computador de um analista de TI do STJ

tenha desligado inesperadamente quando ele estava atualizando o

arquivo c:\dados\planilha.txt, julgue os itens que se seguem,

acerca dos conceitos de sistemas de arquivos e tecnologias de

backup.

Se esse analista utilizar dois discos externos, DE1 e DE2, para

realizar backups de seus dados, de forma que DE1 contenha

todos os dados e DE2 seja utilizado com o recurso de

deduplicação, ele conseguirá recuperar todos os seus dados a

partir de DE2 caso os dados em DE1 sejam perdidos.

Considere os seguintes formatos:

1- .txt

2- .rtf

3- .docx

4- .odt

São formatos de documentos que o Wordpad, na versão Windows 7, pode salvar: