No controle de transações em banco de dados, é possível definir níveis de isolamento, a fim de evitar violações que causam leitura suja, leitura não repetitiva e fantasmas. Qual nível de isolamento evita os três problemas de violação?

O Information Technology Infrastructure Library (ITIL) é composto por cinco volumes. Eles são orientações de boas práticas aplicáveis a todos os tipos de organizações que prestam serviços para uma empresa. O volume Service Transition (Transição de Serviço) fornece orientações para

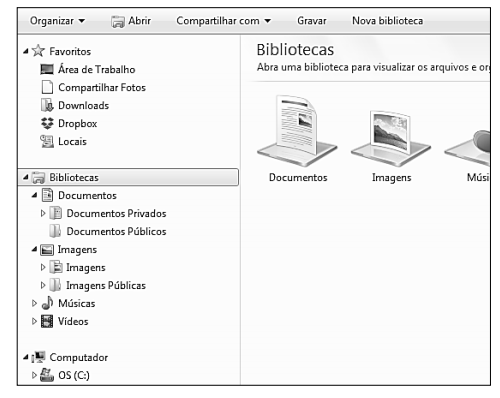

A figura abaixo ilustra um fragmento de tela do Windows Explorer do Windows 7

Sobre a figura e as bibliotecas no Windows 7, analise as afirmativas.

I - As bibliotecas permitem reunir pastas que estão armazenadas em diversos locais do disco rígido.

II - A pasta Documentos Públicos possui uma ou mais pastas (subpastas) em seu conteúdo.

III - A pasta Imagens não possui qualquer outra pasta (subpasta) em seu conteúdo.

IV - A biblioteca Imagens possui quatro pastas em seu conteúdo: Imagens, Imagens Públicas, Músicas e

Vídeos.

Está correto o que se afirma em

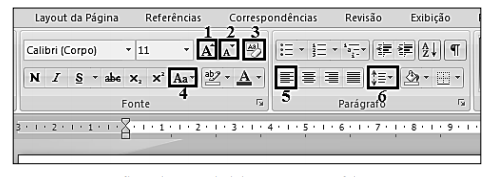

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( )As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( )O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( )Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( )O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( )A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Asinale a sequência correta.

O termo “Fonte” é largamente utilizado no contexto dos aplicativos de edição e processamento de textos, como o MS Word e seus similares. Dentre os que são apresentados, o tamanho de fonte mais adequado para um texto corrido, impresso em papel A4, é:

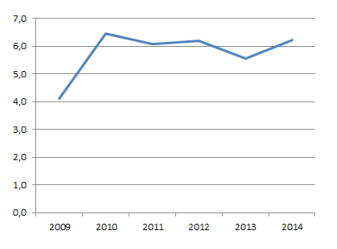

Observe o gráfico a seguir, produzido por meio do MS Excel 2010.

A série de dados que originou esse gráfico é:

Fios de cobre e fibras ópticas são meios físicos de transmissão muito usados para transmitir um fluxo de bits de um computador para outro. Em relação a esses meios de transmissão, analise as afirmativas a seguir: I - Os pares trançados podem ser usados na transmissão de sinais analógicos ou digitais. II - Cabos coaxiais têm melhor blindagem que os pares trançados, e assim podem se estender por distâncias mais longas em velocidades mais altas. III - Fibras ópticas não sofrem interferência eletromagnética, porém podem ser danificadas com facilidade se forem encurvadas demais. Está correto o que se afirma em:

Suponha que dois assinantes de uma rede desejam se comunicar. Para estabelecer a comunicação entre eles e transportar as informações a serem trocadas, uma linha física precisa ser estabelecida entre esses dois assinantes antes de haver qualquer troca de informações. Para isso, uma mensagem especial é enviada do nó origem ao nó destino. No caminho percorrido, essa mensagem causa a alocação de linhas nos nós intermediários até o nó destino, estabelecendo um caminho dedicado à comunicação entre os dois assinantes. Quando essa operação se completar, uma mensagem é enviada de volta ao nó origem, informando que a transferência de informações pode começar. Esse processo descreve a modalidade de comutação de dados:

Uma conta de usuário é uma coleção de informações que indicam ao Windows quais arquivos e pastas você pode acessar, que alterações pode fazer no seu computador e suas preferências pessoais, como a tela de fundo da área de trabalho ou o protetor de tela. Com relação a contas de usuários no Windows 7, analise as afirmativas a seguir: I.Há somente três tipos de contas, cada qual oferece aos usuários um nível diferente de controle do computador. II.Se você tem mais de uma conta de usuário no computador, pode alternar para outra conta de usuário sem fazer logoff ou fechar programas. III.Toda conta para acesso ao sistema operacional precisa de um nome de usuário e uma senha. Está correto o que se afirma em:

Ao substituir um processador cuja característica Thermal Design Power (TDP) possua o valor 60W por um outro com TDP de valor 80W e mesmo soquete, deve-se considerar a substituição de outros componentes do mesmo computador. Dois componentes cuja substituição será necessária após a referida troca de processador, com aumento do TDP, caso já estejam operando em sua capacidade máxima, são:

João preparou uma apresentação por meio do MS Power Point 2010, na qual fez uso de alguns efeitos visuais oferecidos pelo software. João pretende distribuir uma cópia de seus slides para a audiência, e, nesse caso, o formato de arquivo mais indicado para exibir os slides e distribuir o conteúdo da palestra é:

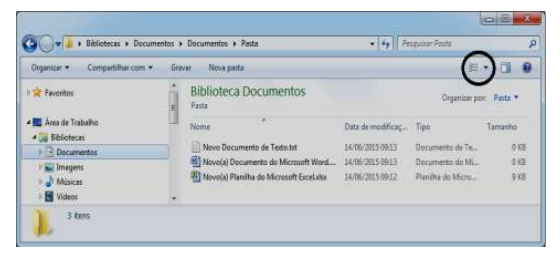

Considere a figura abaixo sobre o Windows Explorer do sistema operacional

Microsoft Windows 7, versão português:

O modo de exibição da pasta apresentada pela figura é:

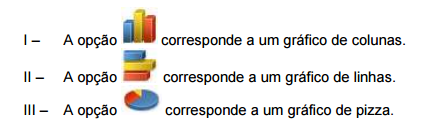

Analise as seguintes afirmativas sobre os tipos de gráfico do Microsoft Excel,

versão português do Office 2010:

I – A opção corresponde a um gráfico de colunas.

II – A opção corresponde a um gráfico de linhas.

III – A opção corresponde a um gráfico de pizza.

Estão CORRETAS as afirmativas:

Um técnico abriu duas janelas, uma ao lado da outra, na área de trabalho do Windows 7, em português. A janela da esquerda contém os arquivos e pastas de um pen-drive e a janela da direita, os arquivos e pastas de uma partição do HD. Usando o método arrastar e soltar, o técnico arrastou um arquivo da janela da esquerda para a janela da direita. Neste caso, o arquivo será

O texto abaixo foi copiado do site do Tribunal Regional do Trabalho da 4a Região e colado em um novo documento de texto em branco no LibreOffice Writer versão 4.4, em português. Trabalhador rural que desobedeceu ordem do patrão e caiu do cavalo não deve ser indenizado No entendimento da 8a Turma do Tribunal Regional do Trabalho da 4a Região (TRT-RS), um trabalhador rural foi culpado por cair de cavalo indomado e não deve ser indenizado pelo acidente, ainda que estivesse no desempenho de suas atividades laborais. Conforme as provas do processo, ele desobedeceu orientação explícita para que não montasse a égua, que recém havia chegado à propriedade. Considere que o texto esteja sendo editado no Writer por um Técnico Judiciário e que ele marcou todo o texto usando o mouse. É uma ação correta clicar