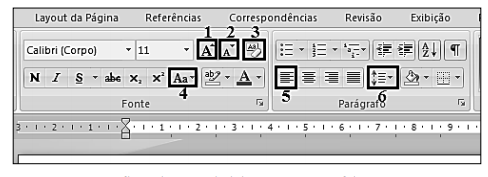

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( ) O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( ) Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( ) O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( ) A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Assinale a sequência correta.

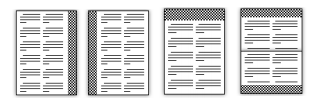

Júlio é o responsável pela impressão e encadernação de vários documentos que, em sua maioria, possuem mais do que 60 páginas. A encadernação pode ser feita de diversas formas, como ilustrado no sombreamento dos documentos das figuras a seguir.

Para adicionar um espaço extra à margem lateral, margem superior ou margens internas de um documento de acordo com o tipo de encadernação, Júlio deve configurar margem:

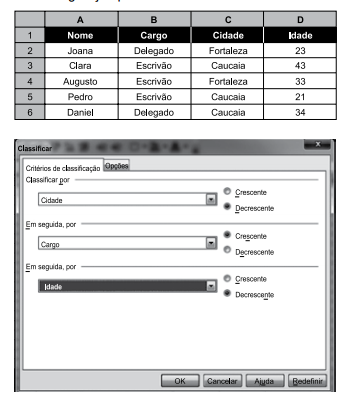

Considere a tabela e a caixa de diálogo apresentadas a

seguir, extraídas do Apache OpenOffice Calc 4.0.1, em

sua configuração padrão.

Assinale a alternativa que contém o nome que aparecerá

na célula A6 após os critérios de classificação da caixa de

diálogo Classificar serem aplicados na tabela apresentada.

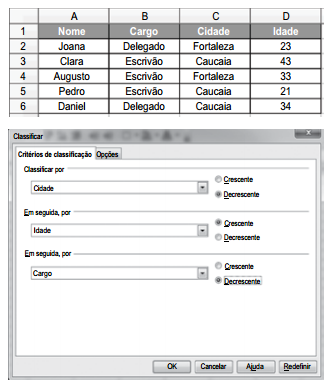

Considere a tabela e a caixa de diálogo apresentadas a

seguir, extraídas do Apache OpenOffice Calc 4.0.1 em

sua configuração padrão.

Assinale a alternativa que contém o nome que aparecerá

na célula A6, após os critérios de classificação da caixa

de diálogo Classificar serem aplicados na tabela apresentada,

compreendida no intervalo de células A1:D6.

Ao ajudar a preparar uma apresentação no software

PowerPoint, com os resultados obtidos por uma agência

de um banco, um escriturário sugeriu o uso do recurso de

animação.

Esse recurso nos slides é voltado fundamentalmente para

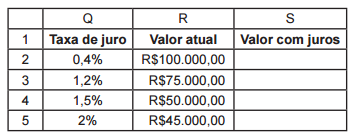

Para analisar um relatório financeiro, um funcionário montou

uma planilha Excel. Cópia de um trecho dessa planilha

é mostrada abaixo.

O funcionário deseja calcular cada Valor com juros, correspondente

ao Valor atual das células R2, R3, R4 e R5,

e lançá–lo, respectivamente, nas células S2, S3, S4 e S5.

Cada Valor com juros é calculado através de

Valor com juros = Valor atual + Valor atual x Taxa de juro

Qual é a fórmula que deve ser lançada pelo funcionário na

célula S2 para calcular corretamente o Valor com juros,

correspondente ao Valor atual de R$100.000,00, e que

pode ser copiada para as células S3, S4 e S5, usando

sempre a mesma taxa de juro de 0,4% (contida na célula

Q2)?

O padrão IEEE 802.11 é um conjunto de especificações

técnicas para a implementação de redes wireless. O

padrão dessa norma que estabelece a operação na

frequência de 2,4 GHz e com velocidade máxima de

transferência de 54 Mbps é a:

A partir do Microsoft Office System 2007, o Microsoft

Office usa os formatos de arquivo baseados em XML.

Portanto, esses formatos e extensões de nomes de

arquivo também se aplicam ao Microsoft Office 2010.

Identifique a alternativa que apresenta o tipo de arquivo

que NAO corresponda com esse padrão de extensão:

Thiago precisa recuperar um arquivo, mas não lembra em que pasta ele se encontra. Para tentar localizar esse arquivo por meio do recurso de busca do Windows, o que NÃO ajuda é:

Thiago está trabalhando num documento do MS Word 2010 com três partes, totalizando mais de 50 páginas. Cada uma delas tem cabeçalhos com textos diferentes das demais. Em cada parte, o cabeçalho da primeira página é diferente do cabeçalho das páginas subsequentes. A numeração de páginas, contudo, deve ser contínua ao longo de todo o documento, começando do número um. Para obter esses efeitos de forma simples e rápida, Thiago deve:

O protocolo HTTP aceita operações chamadas métodos. De acordo com a versão 1.1 desse protocolo de transferência utilizado em toda a World Wide Web, o método recomendado para se obter a data da última modificação feita em determinada página é:

Os comandos do protocolo SMTP (Simple Mail Transfer Protocol) especificam a transmissão de mensagens ou funções do sistema solicitados por seu usuário. Os comandos consistem em um código seguido por um campo de argumento. Em relação ao conjuto de comandos do protocolo SMTP, considere V para a(s ) afirmativa(s ) verdadeira(s ) e F para a(s ) falsa(s ). ( ) HELO é usado para iniciar uma transação em que uma mensagem pode ser transferida a um ou mais destinatários. ( ) RCPT identifica um destinatário individual de uma mensagem. Múltiplos destinatários são especificados por meio de múltiplos comandos. ( ) RSET especifica que a transação corrente deve ser abortada e todas as tabelas e buffers são inicializados. A sequência correta é:

Grupo doméstico é um grupo de computadores em uma rede doméstica que podem compartilhar arquivos e impressoras. O uso de um grupo doméstico facilita o compartilhamento. Com relação ao recurso Grupo Doméstico que está disponível no Windows 7, analise as afirmativas a seguir: I.Grupos domésticos são protegidos por senha. II.Se o seu computador pertence a um domínio, você pode ingressar em um grupo doméstico, mas não criar um. III.É possível controlar quais arquivos ou pastas são compartilhados com o grupo doméstico e também é possível controlar o compartilhamento de uma pasta ou arquivo com algumas pessoas, e não outras. Está correto o que se afirma em:

Os navegadores mais populares oferecem uma opção de navegação, chamada anônima ou em modo privado. A característica que diferencia esse tipo de navegação do modo normal é:

No Office 2010 existe a possibilidade de gravar arquivos com a letra “m” no final da extensão, tais como xlsm, docm e pptm. Arquivos assim gravados: