Julgue os itens subsequentes, a respeito de organização e

gerenciamento de arquivos, pastas e programas, bem como

de segurança da informação.

O objetivo do vírus Nimda é identificar as falhas de segurança

existentes nos sistemas operacionais para contaminar

computadores de empresas e propagar-se.

Assinale a opção que apresenta uma forma adequada e específica de

buscar no Google por arquivos pdf relacionados ao BrOffice.

A Big Data pode ser utilizada na EAD para se entender as

preferências e necessidades de aprendizagem dos alunos e,

assim, contribuir para soluções mais eficientes de educação

mediada por tecnologia.

Convém que todo o tráfego da rede passe por firewall, uma vez

que a eficácia da segurança proporcionada por esse dispositivo

será comprometida caso existam rotas alternativas para acesso

ao interior da referida rede.

Julgue os itens a seguir, a respeito de noções de sistema operacional.

No Windows 8.1, o acesso aos programas e configurações

ocorre por meio de ícones existentes na área de trabalho,

a partir do toque na tela nos dispositivos touch screen, uma vez

que, nesse software, foram eliminados o painel de controle e o

menu Iniciar.

Julgue os próximos itens, acerca da edição de textos e planilhas.

No BrOffice Calc 3, a opção Atingir Metas do menu Ferramentas

permite formatar de maneira condicional a cor de uma célula

(fundo e fontes), ao se atingir determinado valor ou meta.

Acerca de procedimentos de segurança e de ensino a distância, julgue os itens subsecutivos.

Quanto à segurança da informação, sugere-se que se crie um disco de recuperação do sistema, assim como se desabilite a autoexecução de mídias removíveis e de arquivos anexados.

Diversas empresas criaram vários navegadores de

internet, por exemplo: a Microsoft desenvolveu o navegador__________ , já a Google desenvolveu

o navegador __________ , e a Mozzila desenvolveu o __________ .

Assinale a alternativa que preenche, correta e respectivamente,

as lacunas.

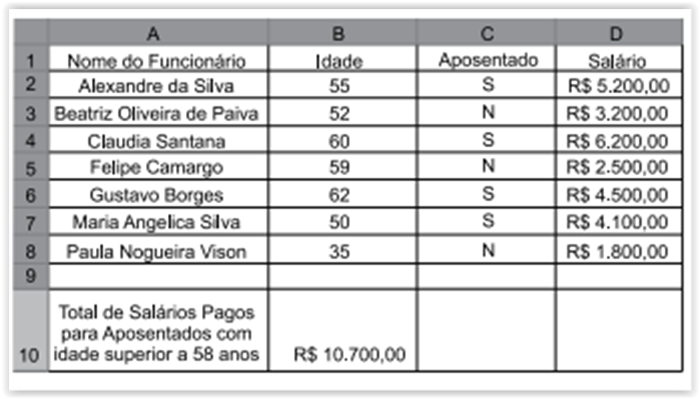

Para controlar o salário gasto em uma prefeitura, foi

criada uma planilha do MS-Excel 2010, a partir da sua

configuração padrão. A coluna A contém o nome do funcionário,

a coluna B contém a idade, a coluna C informa

a condição, se o funcionário está aposentado S(Sim)

ou N(NÃO), e a coluna D contém o salário pago ao funcionário.

A fórmula a ser aplicada na célula B10, para calcular o

total de salários pagos para os funcionários aposentados

e com idade superior a 58 anos, é

No MS-PowerPoint 2010, na sua configuração padrão, em um slide que está sendo preparado, a sequência para incluir um botão de ação que permite executar uma outra apresentação do PowerPoint é:

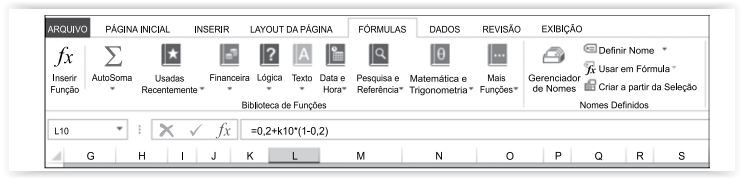

Dada a imagem a seguir, assinale a alternativa correta.

Ao usar o correio eletrônico (e-mail), uma pessoa fica exposta a uma série de riscos de segurança da informação. Um desses riscos é denominado phishing. A opção que REPRESENTA um caso de phishing é

Existem várias formas de proteger um computador pessoal de invasores mal-intencionados. A opção que NÃO representa uma dessas formas é

Na organização e gerenciamento de informações, arquivos, pastas e programas tem-se que

Toda a janela de um programa apresenta barra de título, onde temos o nome do programa e alguns botões: Minimizar, restaurar, maximizar e fechar. Sobre a barra de títulos é possível AFIRMAR: