Um usuário do MS–Excel 2010 (versão para a língua

portuguesa), em sua configuração padrão, elaborou

uma planilha e protegeu todas suas células para que

outros usuários não as alterem. Caso algum usuário

deseje remover essa proteção, ele deve

No Windows 7, você pode compartilhar pastas e arquivos individuais e até mesmo bibliotecas inteiras com outras pessoas. A forma mais rápida de compartilhar algo é:

É um dispositivo de segurança existente na forma de software e de hardware em uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede controlando o fluxo de entrada e saída. Estamos falando do:

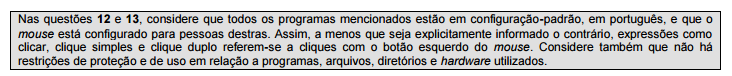

Analise o seguinte trecho de uma planilha elaborada no

MS–Excel 2010

O botão com uma seta, presente na célula B1, indica que

foi ativada a função

No sistema de arquivos NTFS, utilizado no sistema operacional Windows 2008 Server, quando um arquivo é criado, o Windows

atribui permissão padrão, pelo qual o

A figura acima mostra parte do sítio da Polícia Civil do Distrito Federal (PCDF), acessado por meio do programa de navegação

Google Chrome, em sua versão mais recente. Após clicar sobre a logomarca oficial do GDF (indicada por uma seta) com o botão

direito do mouse, o usuário poderá, após selecionar a opção equivalente,

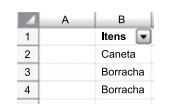

No contexto do LibreOffice Writer 4.2, analise o texto a seguir

com um trecho selecionado.

A operação de edição foi provocada pela digitação de:

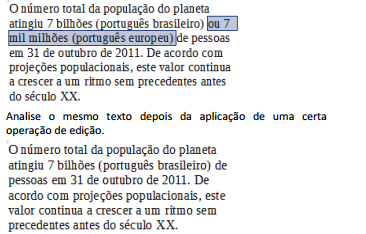

No MS Windows 7, o menu mostrado a seguir permite que uma

impressora seja escolhida como a impressora padrão.

Esse menu é alcançado por meio do:

Considere uma planilha criada no Microsoft Excel 2007, em português, que possui na célula A1 o valor 10 e na célula A2 o

valor 15. Foram executadas as seguintes operações envolvendo estes valores:

I.=SOMA(A1;A2)

II.=SOMA("5";A1;A2;VERDADEIRO)

III.=SOMA(A1:A2:"5")

IV.=SOMA(A1:A2;VERDADEIRO)

Foram corretamente utilizadas APENAS as fórmulas apresentadas em

No Microsoft Office Outlook 2007, em português, para criar um contato com base em um e-mail recebido, devem-se seguir os

passos:

− Abra ou exiba o e-mail que contém o nome a ser adicionado à lista de contatos.

− Clique com o botão direito do mouse no nome do remetente que deseja transformar em contato e, em seguida, clique em

Para enviar e receber mensagens de e-mail com o Microsoft Office Outlook é necessário adicionar as informações da conta de

e-mail. O Microsoft Office Outlook 2007 suporta contas

A maioria das pessoas copia e move arquivos usando o método arrastar e soltar. No Windows 7, em português, ao se usar o

arrastar e soltar, algumas vezes o arquivo ou a pasta é copiado e, outras vezes, é movido. Se a pessoa estiver arrastando

um item

Acerca das noções básicas dos softwares de edição de

imagem Corel Draw e Adobe Photoshop, assinale a

alternativa correta.

Qual atalho de teclado é utilizado, no Internet Explorer 11, para abrir uma nova guia?

No LibreOffice (versão que substituiu o BrOffice) 4.4 Writer, qual a funcionalidade do botão com o símbolo Ω?