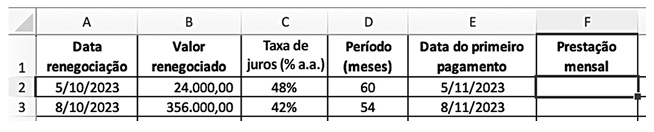

Pedro é responsável por renegociações de dívidas na instituição financeira em que trabalha. Para realizar seus procedimentos com eficiência, ele organiza suas operações em uma planilha do Microsoft Excel. Uma parte dessa planilha é mostrada a seguir. O sistema usado pela instituição nas renegociações é o sistema Price, e o primeiro pagamento ocorre sempre um mês após a data da contratação. A taxa de juros contratada é uma taxa anual com capitalização mensal. Na coluna F, Pedro calcula o valor da prestação a ser paga pelo devedor.

Considerando essa situação hipotética, assinale a opção que apresenta a fórmula a ser usada para determinar a prestação a ser paga pelo devedor, após a renegociação, na operação da linha 8 da planilha.

Com relação a Software Defined Network (SDN), avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) O SDN permite que os usuários finais controlem a rede, podendo alterar e modificar como o tráfego flui.

( ) No SDN, o plano de controle e o plano de dados não podem ser separados.

( ) A virtualização da rede, um conceito importante do SDN, consiste em criar redes virtuais sobre uma rede física usando software.

As afirmativas são, respectivamente:

As propriedades ACID são essenciais no contexto do processamento de transações em bancos dados relacionais.

As propriedades que correspondem as letras C e D são, respectivamente:

Algoritmo de controle de congestionamento do protocolo TCP possui três componentes principais.

Assinale a opção que indica o componente que é recomendado, mas não é obrigatório.

Na versão 7.4 do Windows PowerShell, o nome binário do PowerShell foi alterado para:

Um DBA necessita executar algumas ações para otimizar um servidor MySQL v8.

Com relação à otimização para tipos BLOB, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Ao armazenar um BLOB grande contendo dados textuais, o analista deverá considerar compactá-lo primeiro e não deve usar esta técnica quando a tabela inteira estiver compactada por InnoDB ou MyISAM.

( ) Para uma tabela com diversas colunas, afim de reduzir os requisitos de memória para consultas que não utilizam a coluna BLOB, o analista deverá considerar dividir a coluna BLOB em uma tabela separada e referenciá-la com uma consulta de junção quando necessário.

( ) Como os requisitos de desempenho para recuperar e exibir um valor BLOB podem ser muito diferentes de outros tipos de dados, o analista deverá colocar a tabela específica do BLOB em um dispositivo de armazenamento diferente ou até mesmo em uma instância de banco de dados separada. Por exemplo, para recuperar um BLOB pode ser necessária uma grande leitura sequencial de disco, mais adequada a um disco rígido tradicional do que a um dispositivo SSD.

As afirmativas são, respectivamente:

A principal função do navegador é facilitar o acesso à internet. Para atingir esse objetivo, ele interpreta a linguagem de programação HTMI, utilizada na criação e desenvolvimento de sites. Quando você acessa um site, o navegador interpreta o HTMI para exibir o conteúdo. Além disso, o navegador é capaz de processar outros tipos de informações, como arquivos em PDF e imagens.

Uma etapa fundamental na administração de bancos de dados se refere à implementação e monitoramento de segurança.

Com relação às ameaças e desafios comuns, analise os itens a seguir.

I. Os erros humanos continuam sendo uma das mais importantes causas de todas as violações de dados relatadas, em especial devidos a acidentes, senhas fracas, compartilhamento de senhas e outros comportamentos de usuários imprudentes ou desinformados.

II. As vulnerabilidades do software de banco de dados tem sua exposição reduzida pela aplicação dos patches fornecidos pelas empresas comerciais e plataformas de gerenciamento de banco de dados de software livre.

III. São ameaças permanentes em bancos de dados os ataques de injeção SQL/NoSQL e as invasões por estouro de buffer.

Está correto o que se afirma em:

Sobre a permissão de arquivos em Sistemas Operacionais Linux, é correto afirmar que:

Considerando o programa LibreOffice Writer versão 7.3, marque a alternativa que informa os itens que fazem parte do menu Inserir.

Considerando as características dos processadores de um computador moderno, é correto afirmar que a velocidade de uma CPU é expressada em:

Aplicar um torniquete é uma medida segura que qualquer pessoa pode realizar em uma vítima de acidente de trânsito que esteja com hemorragia severa, para evitar perda excessiva de sangue.

Na frase "Perguntei onde você estava e você não respondeu", a palavra "onde" é utilizada como um pronome relativo que se refere a um lugar.

Um firewall é um programa projetado para identificar softwares maliciosos, sendo os vírus os mais comuns, mas também incluindo spywares, ransonwares e outros. O firewall opera principalmente de forma preventiva, examinando arquivos e programas antes da execução. Se uma ameaça é detectada ou se um programa exibe comportamento suspeito, o antivírus impede sua execução e recomenda a isolamento ou exclusão imediata.

Em um e-commerce, os cookies podem manter os itens selecionados no carrinho de compras. Em páginas web que requerem login e senha, os dados criptografados de acesso podem ser armazenados em um cookie, mantendo sua sessão ativa e prolongando a validade das credenciais de login. Essa funcionalidade proporciona uma experiência de navegação mais conveniente. Apesar da popularidade crescente, os cookies não possuem a capacidade de coletar informações sensíveis sobre os usuários de um site ou serviço específico. Para verificar se um site utiliza cookies, você pode seguir estes passos: no site em questão, pressione as teclas de atalho "Ctrl + Shift + I" (no Windows) ou "Cmd + Option + I" (no macOS) para acessar as ferramentas de desenvolvedor do navegador. Em seguida, navegue até a guia "Application" ou "Aplicativos" e expanda a seção "Cookies". Isso permitirá visualizar informações detalhadas sobre os cookies, incluindo nome, valor e data de expiração.