Os buscadores, como Google, Bing e DuckDuckGo, são sistemas cruciais de informação na Internet contemporânea. Eles evoluíram significativamente desde sua introdução nos anos 90 e são agora uma parte essencial da experiência online. Um motor de busca consiste em dois componentes principais: o sistema de exploração, que rastreia e indexa documentos na web, e o sistema de recuperação de informação, que processa consultas de usuários e apresenta resultados relevantes. O rastreador, ou "crawler", busca e copia sites e documentos da web, armazenando-os em um índice de dados. Para manter a informação atualizada, os motores de busca repetem esse processo periodicamente e avaliam a importância de cada site. Quando alguém faz uma pesquisa, o motor de busca consulta seu índice e retorna resultados relevantes com base nas palavras-chave utilizadas na pesquisa

Um antivírus atua como um escudo contra acessos não autorizados. Enquanto estiver em funcionamento, qualquer tentativa de acesso remoto sem autorização deve atravessar essa proteção primeiro. Quando uma tentativa desse tipo é identificada, o programa

interrompe imediatamente o acesso, protegendo seus dados contra intrusos.

São grupos da guia Inserir do Microsoft Word 2016, EXCETO:

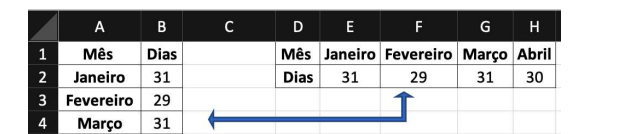

Figura 1. Exemplo de transposição de tabela no Microsoft Excel 2019.

A mudança de orientação na tabela exibida na Figura acima é conhecida como transposição. Sobre a transposição de tabelas no Microsoft Excel 2019, avalie as seguintes afirmações:

I. É possível fazer a transposição de uma matriz de dados copiando o intervalo contínuo desejado; selecionando a célula inicial do destino do intervalo transposto; com o auxílio do menu aberto ao clicar com o botão direito do mouse; usar a função de “Colar Especial”, indicando a opção de transposição.

II. É possível fazer a transposição de uma matriz de dados, copiando o intervalo contínuo desejado; selecionando a célula inicial de destino do intervalo transposto; com o auxílio do menu “Editar”; usar a função de “Colar Especial”; selecionar na janela aberta, a opção de transposição; e, por fim, clicar OK

III. É possível fazer a transposição de uma matriz de dados copiando o intervalo contínuo desejado; selecionando a célula inicial de destino do intervalo transposto; com o auxílio do menu “Inserir”; usar a função de “Tabela transposta”; selecionar na janela aberta, a opção de transposição; e, por fim, clicar OK.

IV. É possível fazer a transposição de uma matriz de dados copiando o intervalo contínuo desejado; selecionando a célula inicial do destino do intervalo transposto; com o auxílio do menu aberto ao clicar com o botão esquerdo do mouse; usar a função de “Colar Especial”, indicando a opção de transposição.

Assinale a alternativa que contenha apenas as alternativas CORRETAS.

Para acessar e gerenciar o histórico da área de transferência no Microsoft Windows 10 a qualquer momento, o usuário deve pressionar a tecla do logotipo do Windows+V.

Com base no uso do correio eletrônico, avalie as afirmações abaixo:

I. O campo Cc (Cópia Carbono) é utilizado para enviar uma cópia do e-mail para outros destinatários sem que os destinatários principais ou outros destinatários Cc vejam que a cópia foi enviada.

II. O campo Cco (Cópia Carbono Oculta) é utilizado para enviar uma cópia do e-mail para outros destinatários além do destinatário principal, e todos os destinatários podem ver quem recebeu a cópia.

III. Para enviar anexos, é importante verificar o tamanho dos arquivos e os limites do serviço de correio eletrônico, de modo a garantir que o e-mail seja entregue corretamente.

Está correto o que se afirma em:

No contexto dos aplicativos Microsoft Office 2016, avalie as afirmações a seguir:

I. No Word 2016, a ferramenta "Comparar Documentos" permite mesclar automaticamente o conteúdo de dois documentos diferentes em um único documento.

II. No Excel 2016, a função “SOMASE” permite somar valores em um intervalo que atendam a um critério especificado.

III. No PowerPoint 2016, o recurso "Slide Mestre" é usado para aplicar animações específicas a cada elemento individual de um slide.

Está correto o que se afirma em:

Ao abrir o assistente de funções no LibreOffice Calc versão 6.0.0.1 em português do Brasil, é possível filtrar as funções disponíveis por categoria. Assinale a alternativa que apresenta uma função da categoria “Estatísticas”.

Equipes do Microsoft Teams reúnem pessoas com o objetivo de facilitar a colaboração entre seus membros. Todo conteúdo público de um canal é visível aos membros da equipe, o que, em uma organização, pode não ser conveniente. Por vezes, é necessário que um subconjunto do grupo discuta questões confidenciais, sem ter que fazê-lo em uma equipe alternativa.Qual recurso do Microsoft Teams viabiliza a criação de uma área exclusiva dentro de uma equipe?

DevOps é a fusão das primeiras letras de duas funções distintas dentro da TI: desenvolvedores (responsáveis por escrever software) e a equipe de operações (responsável por manter a infraestrutura na qual o software é desenvolvido e implantado). Já o DevSecOps, é uma combinação das primeiras letras de “desenvolvimento”, “segurança” e “operações”.

A esse respeito, analise os itens a seguir.

I. DevSecOps é uma extensão da mudança cultural em direção ao DevOps, incorporando todos dentro da organização, incluindo partes interessadas nos negócios, segurança, arquitetos, proprietários de produtos e engenheiros de desenvolvimento e de operações.

II. DevOps é a colaboração de pessoal e processos de desenvolvimento e operações para formar uma única equipe de entrega ágil composta por partes interessadas, clientes, engenheiros e testadores. Essa equipe trabalha em conjunto para fornecer software e infraestrutura em ritmo acelerado por meio de um pipeline automatizado de CI/CD.

III. É natural supor que o DevSecOps una engenheiros de requisitos, de dados e de redes com DevOps em uma única equipe. No entanto, a segurança é criada por um grupo multidisciplinar de indivíduos externos à organização, cada um com uma função específica, testar falhas e explorar vulnerabilidades em sistemas e bancos de dados.

Está correto o que se afirma em:

A função Novo Slide, na faixa de opções do PowerPoint, permite escolher

A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) é uma cadeia hierárquica de confiança composta por diversos entes que viabilizam a emissão de certificados digitais para identificação virtual do cidadão.

O ente responsável pela interface entre o usuário e a Autoridade Certificadora (AC) que tem por objetivo o recebimento, a validação, o encaminhamento de solicitações de emissão ou revogação de certificados digitais e identificação, de forma presencial, de seus solicitantes é:

Um DBA necessita fazer backups no SGBD MariaDB, porém existem diversos recursos e formas de se executar essas ações, analise os itens a seguir.

I. O programa mariadb-dump executa um backup lógico no MariaDB. É a maneira mais flexível de realizar backup e restore de dados, é uma boa opção quando o tamanho dos dados é relativamente pequeno. Para conjuntos de dados grandes, o arquivo de backup pode ser grande e o tempo de restauração demorado.

II. O programa mariadb-hotcopy é um fork do Percona XtraBackup com suporte adicional para compactação e criptografia de dados. O programa está disponível na versão MariaDB 10.1 ou posterior.

III. O programa mariadb-backup realiza um backup físico e funciona apenas para fazer backup de tabelas MyISAM e ARCHIVE. Ele só pode ser executado na mesma máquina que o local dos diretórios do banco de dados.

Está correto o que se afirma em:

Com relação à tolerância a falhas, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A tolerância a falhas é a capacidade de um sistema de continuar funcionando mesmo quando ocorrem falhas em seus componentes.

( ) A redundância é uma técnica comum usada para aumentar a tolerância a falhas em sistemas críticos.

( ) A tolerância a falhas é uma técnica que garante que um sistema nunca falhe.

As afirmativas são, respectivamente:

O utilitário do SGBD Microsoft SQL Server que faz cópia em massa de grandes quantitativos de dados entre uma instância do SGBD e um arquivo de dados em um formato especificado pelo usuário se denomina:

A especificação IEEE 802.11 é usualmente utilizada em redes sem fio e seu quadro é composto por diversos campos.

O tamanho em bits do campo de verificação de redundância cíclica é: