O exame de material biológico encontrado em um corpo enterrado em uma cova rasa, próxima à cidade de Buenos Aires, permitiu correlacionar um potencial suspeito ao local do crime.

A análise comparou a composição palinológica encontrada na cena do crime com a flora local, com as roupas da vítima e com amostras obtidas de pás e botas apreendidas na residência do suspeito.

A análise palinológica é o estudo de estruturas, como:

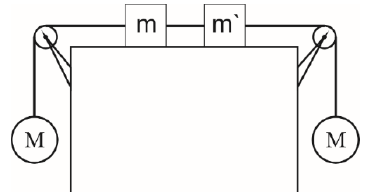

O sistema mostrado na figura a seguir está em repouso.

Os fios e as roldanas são ideais, todos os atritos são desprezíveis, as esferas têm massas iguais e os blocos têm massa m e m`, sendo m > m`.

Se o fio que prende a esfera da esquerda à roldana se romper, os blocos passarão a deslizar sobre o piso horizontal para a direita e a tensão no fio que prende um ao outro se tornará igual a T. No entanto, se o fio que prende a esfera da direita à roldana se romper, os blocos passarão a deslizar para a esquerda e a tensão no fio, que prende um ao outro, se tornará igual a T`.

Essas tensões T e T` são tais que:

Um perito criminal está investigando o furto, sem arrombamento, do conteúdo em um cofre que bloqueia automaticamente a sua abertura após três tentativas incorretas e consecutivas de se digitar a senha. A perícia indica que o suspeito tinha um conjunto de 10 sequências possíveis de dígitos no momento do sinistro, sendo apenas uma a senha correta. O perito supõe que o suspeito não tinha qualquer preferência entre as sequências que detinha e, por essa razão, todas teriam a mesma probabilidade de serem escolhidas.

Com base nessas informações e sabendo-se que uma sequência, uma vez utilizada, foi descartada de novas escolhas, antes de o suspeito fazer qualquer tentativa, a probabilidade de ele conseguir abrir o cofre, antes do bloqueio, por meio da senha correta era:

Assinale a opção que indica a frase em que houve a troca indevida entre as expressões ao pé, a pé, de pé e em pé.

Acerca das formas de prova e do exame de corpo de delito, assinale a afirmativa correta.

No que se refere ao local do crime, relacione os componentes a seguir às respectivas definições.

I. Indícios

II. Vestígios

III. Provas

( ) Constituem o conjunto de meios idôneos que visam afirmar a existência ou não de um fato.

( ) São as circunstâncias conhecidas e provadas que permitem presumir a existência de outros fatos relacionados ao crime.

( ) São todos os objetos ou materiais brutos que se relacionam à infração penal.

Assinale a opção que indica a relação correta, na ordem apresentada.

As tecnologias de virtualização permitem executar sistemas operacionais e aplicativos de maneira isolada, utilizando recursos como emuladores, máquinas virtuais e paravirtualização.

Assinale a opção que descreve corretamente uma característica específica da paravirtualização.

No cenário atual de ameaças cibernéticas, as ferramentas de segurança desempenham um papel essencial na proteção de redes e sistemas contra ataques e acessos não autorizados.

Dentre as ferramentas mais utilizadas para garantir a segurança, destacam-se o firewall, o sistema de detecção de intrusão (IDS/IPS) e o antivírus.

A ferramenta que tem como principal função monitorar o tráfego de rede em busca de atividades suspeitas e prevenir possíveis invasões, é denominada:

A segurança em redes sem fio é um tema essencial para proteger dados e garantir a privacidade de informações em um ambiente conectado. Os protocolos de segurança EAP, WEP, WPA e WPA2 são amplamente utilizados para assegurar a proteção das redes sem fio contra acessos não autorizados.

Nesse sentido, assinale a opção que indica o protocolo de segurança para redes sem fio que é considerado o mais seguro e que, atualmente, é amplamente utilizado.

A ITIL v4 é um framework amplamente utilizado para a gestão de serviços de TI, fornecendo orientações para alinhar as práticas de TI às necessidades de negócios. Um dos pilares da ITIL v4 é o conceito de Sistema de Valor do Serviço (SVS).

Assinale a opção que descreve corretamente um dos componentes principais do SVS.

Procurando reduzir a extensão dos textos, em todas as frases abaixo as orações substantivas sublinhadas foram substituídas por substantivos.

Assinale a opção em que isso foi feito de forma adequada.

Nas frases abaixo, o termo sublinhado foi substituído por outro termo, indicado ao final da frase.

Assinale a opção em que esse novo termo é intensificador do anterior.

Assinale a opção que indica o texto classificado como descritivo.

João, um profissional de TI, recebeu um e-mail com o título “Atualize sua senha agora para evitar bloqueio de conta”. O e-mail continha um link que levava a uma página idêntica ao site de sua instituição bancária, onde ele inseriu suas credenciais. Dias depois, João percebeu que sua conta havia sido acessada sem autorização, resultando em um prejuízo financeiro.

Com base na situação descrita, assinale a opção que classifica corretamente o ataque cibernético sofrido por João.

Uma delegacia de polícia está investigando uma série de quatro ataques a caixas eletrônicos ocorridos em diferentes localidades da cidade. Os policiais que conduzem a investigação identificaram que os criminosos aparentemente seguem um padrão de ataque baseado em dias específicos e em distâncias da delegacia.

O histórico dos ataques é o seguinte:

• 1º ataque: domingo, dia 1º de dezembro, a 5 km da delegacia.

• 2º ataque: terça-feira, dia 3 de dezembro, a 6 km da delegacia.

• 3º ataque: sexta-feira, dia 6 de dezembro, a 8 km da delegacia.

• 4º ataque: terça-feira, dia 10 de dezembro, a 11 km da delegacia.

Com base no padrão identificado, provavelmente o próximo ataque, se ocorrer, acontecerá: