Se Reginaldo é agente da fiscalização ou Sérgio é professor, então Márcia é psicóloga. André é administrador se, e somente se, Carmem é dentista. Constatado que Márcia não é psicóloga e André não é administrador, conclui-se corretamente que

A Gerência de Memória de um sistema operacional típico é concebida para diversas funções, como a de

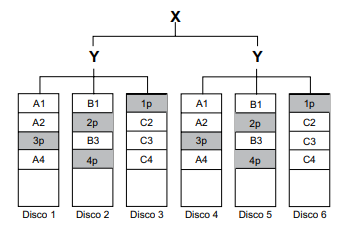

Para responder à questão , observe, no arranjo, a seguinte organização de dados em cada disco.

De acordo com a localização dos dados e de suas respectivas informações de paridade (indicadas com o sufixo “p”), pode-se concluir corretamente que os níveis

De acordo com a localização dos dados e de suas respectivas informações de paridade (indicadas com o sufixo “p”), pode-se concluir corretamente que os níveis

RAID identificados pelas letras X e Y correspondem, respectivamente, ao

Deseja-se construir um segmento de cabo de rede de 5 m, utilizando cabo de pares trançados CAT-5 com terminação T568A da norma TIA/EIA 568, em ambas as extremidades. Nesse caso, a sequência de cores dos fios, iniciando-se no pino 1 até o pino 8 do conector RJ45, é:

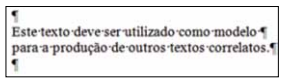

Considere o texto a seguir, editado no Word do MS-Office 2010, estando ativado o modo de exibição de símbolos de formatação.

Nesse contexto, o símbolo “¶” significa

A análise por pontos de função constitui uma técnica utilizada para medição da estimativa de esforço no desenvolvimento de software. Um dos tipos de componentes básicos dessa análise introduz dados externos para dentro do domínio do software sob análise. Esse componente é denominado

O método do jQuery que permite ocultar um elemento selecionado é:

Cliente (CPF, Nome, Cidade, Estado)

Um trecho de um comando SQL para obter o nome dos clientes que comece com o string ‘Ro’, além de suas cidades, ordenados pelo nome das cidades é o seguinte:

SELECT Nome, Cidade

FROM Cliente

WHERE Nome Like X

Y Cidade

Os valores de X e Y para atender à consulta especificada são, respectivamente,

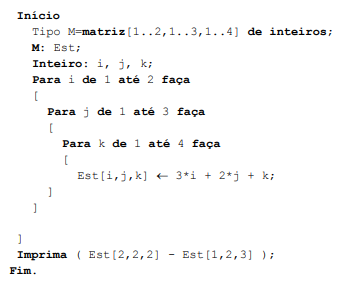

O seguinte algoritmo foi concebido na forma de uma pseudo-linguagem (Português Estruturado). Utilize-o para responder à questão.

O valor impresso ao final do algoritmo é igual a

Um usuário implementou uma rotina de um programa, denominada Fatorial, e passou para essa rotina um parâmetro com o valor 6, mas deseja receber, após a execução da rotina, nesse mesmo parâmetro, o valor 6! (seis fatorial). Para isso, a passagem de parâmetro deverá ser por

Dentre as formas de notação utilizadas para modelar o BPM (Business Process Management ou Gerenciamento de Processos de Negócio) estão as opções

No padrão de endereços do protocolo IPv4, alguns e ndereços são reservados e não podem ser atribuídos de forma particular. Por exemplo, a placa de rede principal de um computador recebe a denominação de localhost e o IP: