Sobre gestão e análise de Riscos de TI, com base na norma ABNT NBR ISO/IEC 27005:2011, analise as afirmativas a seguir.

I. Requisitos regulatórios são irrelevantes ao avaliar os riscos de segurança da informação na organização.

II. As expectativas e percepções das partes interessadas devem ser consideradas ao estabelecerem os critérios para avaliação de riscos.

III. A análise de riscos deve ser empreendida independentemente da criticidade dos ativos.

Está correto o que se afirma em:

Com relação ao MPS.BR, analise as afirmativas a seguir.

I. O nível A engloba o conjunto de processos da organização que estão no nível B, porém acrescidos de otimizações por meio de alterações e adaptações incrementais e inovadoras, para atender aos objetivos de negócio.

II. A presença no nível C (definido) do processo de gerência de risco é uma das diferenças entre o nível D (largamente definido) e o nível C.

III. O nível mais baixo de maturidade do MPS.BR é o nível F (parcialmente gerenciado), que representa o ponto inicial onde deve-se iniciar o gerenciamento de requisitos e de projetos.

Está correto somente o que afirma em:

Com relação aos valores relacionados ao desenvolvimento ágil de software, NÃO se pode incluir:

Sabendo-se que a letra “a" é representada no código ASCII pelo número binário 01100001, o código ASCII da letra “h", na codificação hexadecimal, é representado como:

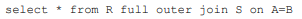

Considere um banco de dados com duas tabelas, R e S, contendo 4 e 3 registros, respectivamente. Em R, os valores da coluna A são 1, 2, 5 e 7. Em S, os valores da coluna B são 2, 4 e 7.

Excetuando-se a linha de títulos, o número de linhas no resultado do comando SQL

é:

Sobre sistemas de arquivos, analise as afirmativas a seguir.

I. O sistema operacional Linux é capaz de ler/escrever dados em partições do tipo NTFS.

II. O FAT12 permite definir quem pode e como acessar pastas ou arquivos.

III. O FAT32 aloca o espaço em disco de maneira mais eficiente que o FAT16.

Está correto o que se afirma em:

Sempre que um aplicativo precisa de acesso a um recurso protegido por uma permissão no sistema operacional Android, ele precisa declarar essa necessidade incluindo um elemento  no arquivo Manifest do aplicativo.

no arquivo Manifest do aplicativo.

A permissão que deve ser incluída no arquivo Manifest para que o aplicativo possa identificar se o aparelho está conectado a uma rede e qual o tipo de conexão é:

De acordo com o PMBOK 5ª edição, uma lista de requisitos e entregas de produto a serem completados, relatados por escrito e priorizados pela organização para gerenciar e organizar os trabalhos do projeto é denominado:

Uma empresa deseja permitir que um servidor, rodando Linux, possa usar autenticação de login via LDAP.

Uma forma de conseguir isso é configurar adequadamente, no Linux, o seguinte recurso:

O ciclo PDCA (Plan, Do, Check, Act) é uma técnica para controlar e melhorar as atividades de um processo, e compreende uma sequência de quatro fases.

Sobre o ciclo PDCA, é correto afirmar que:

Nos bancos de dados Oracle, o comando SYNONYM estabelece:

Uma das características de um bom texto é o respeito pelo paralelismo sintático dos seus componentes; no texto 1, o segmento abaixo que destoa dos demais em função do paralelismo sintático é:

O Comitê de Política Monetária (Copom) foi instituído em 1999 e tem por principais objetivos: i) estabelecer as diretrizes da política monetária; e ii) definir a meta da taxa de juros básica no Brasil e seu eventual viés.

Para consecução do objetivo ii), dada a decisão do Copom, o Banco Central:

X, empregado do Banestes S.A. – Banco do Estado do Espírito Santo, suspeita de fraudes, irregularidades e outros atos ilícitos, perpetrados por outro empregado que trabalha no mesmo setor. É certo que, se comprovados, tais atos podem prejudicar o Banco e contrariar os princípios do Guia de Conduta Ética do Sistema Financeiro do Banestes (SFB).

A atitude correta a ser tomada por X, segundo o Guia de Conduta Ética do SFB (Capítulo I), é: