Considerando que a Guerra Fria marcou a segunda metade do século XX, pautando e condicionando, em certa medida, as relações internacionais durante sua vigência, julgue os itens subsequentes, acerca desse período.

A Doutrina Truman foi uma formulação política de caráter regional criada e adotada pelos Estados Unidos da América no período da Guerra Fria.

Com relação às principais correntes teóricas das relações internacionais, julgue os itens seguintes.

Para o teórico realista Hans Morgenthau, a paz mundial pode ser alcançada pela democratização das relações internacionais.

Julgue os itens a seguir, a respeito de endereçamento, modelo OSI e WPA2.

No caso de um endereçamento IPv4, as configurações para rede 192.168.1.1/24 permitem atribuir 1.024 IPs e utilizar, de fato, apenas 1.022 IPs.

Acerca de prevenção e tratamento de incidentes, julgue os itens seguintes.

Situação hipotética: Um sistema apresentava falhas ao executar uma função específica X. Após a aplicação de patch do fabricante do software, o erro que causava essas falhas foi corrigido, mas outro erro na aplicação foi encontrado na função Y. Assertiva: Nessa situação, o erro na função Y pode ter sido causado pelo patch, já que essa ferramenta é capaz de alterar diversos aspectos do software ao qual é aplicada.

Acerca de prevenção e tratamento de incidentes, julgue os itens seguintes.

Os honeypots (potes de mel), enquanto tecnologia de detecção de intrusão, podem ser utilizados para atingir os objetivos de atrair um atacante potencial e afastá-lo de sistemas críticos e de incentivar o atacante a ficar no sistema por período de tempo suficiente para que haja resposta dos administradores, mas não para coletar informações sobre a atividade do atacante, uma vez que não foram projetados para esse fim.

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue os próximos itens.

As técnicas de data carving objetivam a recuperação de dados apagados a partir da análise de dados brutos à procura de assinaturas e outras marcações. Havendo sucesso nessa busca, data carving realiza a recuperação de arquivos inteiros e de seus metadados, e, em alguns casos, de fragmentos de arquivos que podem ter utilidade forense.

Julgue os itens seguintes, a respeito da análise de artefatos maliciosos.

Situação hipotética: Na realização de um monitoramento com a utilização do Internet Explorer, observou-se que:

I ao iniciar uma sessão em determinado sítio, um processo no sistema operacional foi iniciado, faltando uma DLL para a aplicação X;

II o processo ligado à sessão foi iniciado na pasta

III ainda com a sessão ativa, observou-se que a DLL foi carregada a partir da pasta

IV no reinício do sistema operacional, a aplicação X foi carregada com a DLL em

Assertiva: A situação hipotética descreve um ataque DLL hijacking de acordo com III e IV, principalmente pela interrupção, entretanto, é descaracterizado, pois vai de encontro ao que foi descrito em I e II, porque a DLL precisa estar presente antes do início da sessão e, se foi carregada em

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue os itens a seguir.

OSINT é potencialmente uma fonte de informação rápida e economicamente viável, e a informação e a inteligência derivadas de OSINT podem ser potencialmente compartilhadas.

Acerca de indicadores de comprometimento (IOC), julgue os próximos itens.

Características técnicas que definem ameaças cibernéticas, metodologias de ataques e artefatos consequentes de intrusões são exemplos de informações compartilhadas como indicadores de comprometimento pelo framework OpenIOC.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue os itens a seguir.

Um exploit elaborado para um ataque direcionado e com base em uma vulnerabilidade zero day permanece efetivo até que a vulnerabilidade seja publicamente revelada e a correção de software seja produzida, distribuída e aplicada.

Julgue o seguinte item, relativos a noções de informática.

No Google Chrome, o Menu de Configurações oferece a opção de importar os arquivos de favoritos e configurações, no caso de se aproveitar a lista de sítios favoritos e a lista de senhas de acesso salvas, para uso em outros browsers ou outros dispositivos e computadores.

Tendo como referência a legislação societária e os pronunciamentos do Comitê de Pronunciamentos Contábeis, julgue o item a seguir, relativo à elaboração de demonstrações contábeis.

A avaliação de instrumentos financeiros a valor justo, quando realizada em conta do patrimônio líquido, deve ser evidenciada na demonstração do resultado abrangente.

A respeito de avaliação de itens patrimoniais diversos, julgue o item subsequente.

Os financiamentos obtidos no BNDES, com juros abaixo dos padrões do mercado, têm de ser ajustados a valor presente com base na média das taxas do mercado de dívidas de longo prazo.

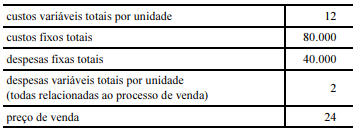

A tabela seguinte ilustra, com valores em reais, a estrutura de custos, despesas e preços de uma empresa que produz um único produto.

Em determinado período, a empresa produziu 20.000 unidades do produto e vendeu 18.000 unidades, não havendo estoques finais de produtos em processo nem estoques iniciais de qualquer espécie.

Considerando a tabela e as informações anteriormente apresentadas, julgue o próximo item.

A margem de segurança da empresa foi superior a 30%.

Julgue o item que se segue, relativos à análise econômico-financeira de empresas.

Se, em uma empresa, a relação entre as fontes de recursos for igual a 0,7, então o endividamento geral dessa empresa será superior a 0,5.