No que se refere aos conceitos de estratégias de distribuição de banco de dados, julgue o item que se segue.

Na replicação síncrona, recomenda-se que os bancos de dados fiquem armazenados em sítios geograficamente distantes entre si, pois a execução da replicação ocorrerá com um atraso, que varia de poucos minutos a horas.

Julgue o item subsecutivo, no tocante a características de computadores e seus componentes.

Seek time é o tempo que a cabeça de leitura e gravação de um disco rígido leva para ir de uma trilha a outra do disco.

No que concerne a sistemas operacionais e tecnologias de virtualização, julgue o item seguinte.

Emulador permite a um programa feito para um computador ser executado em outro computador.

No que concerne a sistemas operacionais e tecnologias de virtualização, julgue o item seguinte.

Container consiste em um conjunto de processos que, isolados do resto do sistema, são executados a partir de uma imagem distinta, que fornece todos os arquivos necessários a eles.

Em relação às estruturas de controle e de fluxo de execução, julgue o item seguinte.

O laço do-while será executado sempre que a condição for falsa e terminará quando esta for verdadeira, ao passo que o laço repeat-until será executado sempre que a condição for verdadeira e terminará quando esta for falsa.

Com relação a redes peer-to-peer (P2P), julgue o item subsecutivo.

Em uma rede P2P centralizada, o paradigma cliente-servidor é usado pelo sistema de diretórios (lista de peers disponíveis) e para o armazenamento e o download de arquivos.

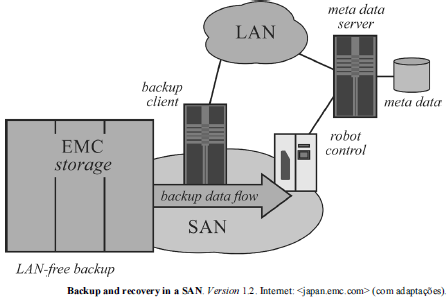

A arquitetura para becape em ambiente SAN (storage area network) na figura precedente leva em consideração conceitos de becape que não precisam necessariamente da rede local para a cópia dos dados. Considerando essas informações e a figura apresentada, julgue o item a seguir.

Esse tipo de arquitetura exige o uso de software de becape que não suporte agrupamento de fitas (tape pooling) para implementação, já que usa SAN.

Existem diversas técnicas para descompilar programas maliciosos. Conforme a característica de um malware, essas técnicas podem ou não ser utilizadas. A respeito desse assunto, julgue o seguinte item.

Existem três técnicas chaves para a análise de malware: análise binária, análise de entropia e análise de strings.

Softwares desenvolvidos para a Web podem ter diversas vulnerabilidades e cada uma delas pode ser explorada com uma técnica específica. Sendo o ataque bem-sucedido, o atacante tem o controle do sistema. A respeito de características de ataques em software web, julgue o próximo item.

O ataque de sequestro de sessão tem por característica o comprometimento do token de autenticação de um usuário, podendo esse token ser obtido interceptando-se a comunicação ou predizendo-se um token válido.

A respeito dos tipos de RAID e suas principais características, julgue o item que se segue.

RAID 0, também conhecido como disk striping, requer no mínimo dois discos rígidos: se um disco falhar, os demais garantem o acesso e a recuperação dos dados.

Redes sem fio são amplamente utilizadas para a conexão de usuários em ambientes que permitam alta mobilidade ou onde não seja possível prover infraestrutura cabeada. Devido a sua arquitetura, redes sem fio possuem diversos problemas de segurança. No que se refere a segurança de redes sem fio e algunsdos ataques conhecidos a esse tipo de redes, julgue o item que se segue.

O WPS (Wi-Fi protected setup) pode ser atacado por uma técnica conhecida por pixie dust attack em alguns tipos de ponto de acesso. Nesse ataque, a senha WPA2 é modificada em tempo real no ponto de acesso atacado para uma senha que o atacante determinar.

Tendo em vista que a atividade biológica de um solo é determinada pelas propriedades térmicas do solo e pelas condições meteorológicas, julgue o item a seguir, relativo à meteorologia básica e suas aplicações na agricultura.

Por permitirem maior armazenamento da energia solar incidente sobre a superfície do solo, as camadas mais profundas do solo são as que apresentam as temperaturas mais elevadas.

A ameaça de extinção de plantas madeireiras tem motivado a busca por alternativas para que o setor madeireiro no Brasil não entre em decadência. Nesse contexto, o mogno africano (Khaya ivorenses, Khaya senegalensis e Khaya anthoteca) tem ganhado espaço nos programas de manejos florestais e diminuído a pressão do risco de extinção do mogno brasileiro (Swietenia macrophylla). As árvores de mogno africano são de grande porte, raramente arbustivas, com folhas pinadas, folíolos inteiros, glabros a pilosos.

Com relação ao assunto do texto anterior, julgue o item seguinte.

Folha pinada é a denominação dada à folha composta cuja nervura central forma um eixo alongado no qual se inserem os folíolos.

A cercosporiose do milho, causada por Cercospora zeae-maydis e Cercospora sorghi f. sp. maydis, é uma doença que ocorre em quase todas as regiões do Brasil. Os sintomas foliares dessa doença aparecem inicialmente em forma de minúsculas lesões irregulares e cloróticas que se alongam e alteram a coloração para cinza, posteriormente, e são limitadas pelas nervuras secundárias e com formato tipicamente retangular. O início da doença ocorre normalmente quando a planta de milho está no estádio de oito a dez folhas, principalmente nas folhas baixeiras, podendo atingir as folhas superiores rapidamente, caso as condições sejam favoráveis. Com o progresso da doença, as lesões coalescem e se reduz a área foliar fotossinteticamente ativa, o que geralmente causa a queda da produtividade de grãos.

Considerando o texto precedente e os diversos aspectos a ele relacionados, julgue o item que se segue.

Medidas de controle da doença mencionada no texto que sejam baseadas na erradicação incluem a rotação de plantio com cultivares resistentes de milho, cujo efeito atua principalmente sobre o fator tempo.

No que se refere às relações entre solo, organismos e plantas, julgue o item subsequente.

A mesofauna presente no solo tem um papel importante na fragmentação da matéria orgânica, porque facilita o processo de decomposição promovido pelos microrganismos.