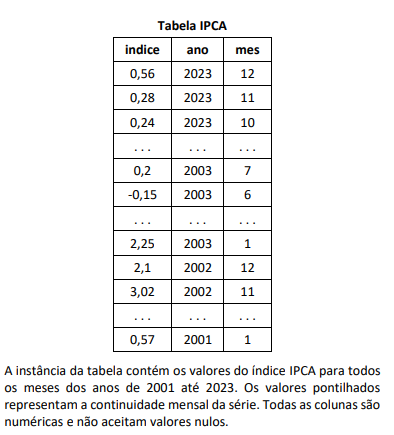

Considere que um erro de programa na manipulação da tabela IPCA apresentada produziu a inserção de registros duplicados, de modo que algumas linhas da tabela ficaram com valores idênticos em suas colunas.

Analise as alternativas SQL que foram consideradas para a remoção das linhas redundantes.

I. Utilizar o comando delete com a cláusula except one.

II. Utilizar o comando delete incluindo a cláusula exists, o que faria com que a última linha de cada grupo de repetições não seria removida uma vez que não mais existiria uma outra linha idêntica.

III. Introduzir, temporariamente, uma nova coluna na tabela, com valores gerados por meio de um mecanismo de auto increment, ou sequence, e utilizar o uso do comando delete incluindo a cláusula exists.

Em relação a essas alternativas, é correto afirmar que

A norma complementar nº 04/IN01/DSIC/GSIPR descreve uma abordagem sistemática do processo de gestão de riscos de segurança da informação e comunicações, com o objetivo de manter os riscos em níveis aceitáveis.

De acordo com essa sistemática, a etapa Aceitação do Risco consiste em

Analise as seguintes afirmações relativas ao Gerenciamento de Incidentes de acordo com os princípios do ITIL.

I. A priorização de incidentes é um processo dinâmico que depende unicamente da severidade do impacto no negócio, sem considerar a urgência relacionada à resolução do incidente.

II. A categorização apropriada de incidentes, durante sua identificação inicial, é fundamental para direcionar o incidente à equipe de resolução mais apropriada e para facilitar a análise de tendências de incidentes ao longo do tempo.

III. O uso de uma base de conhecimento atualizada e acessível é recomendado para apoiar a resolução de incidentes, permitindo que as equipes de suporte encontrem soluções conhecidas ou procedimentos de trabalho padrão de forma mais eficiente.

Está correto o que se afirma em

A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) é uma cadeia hierárquica de confiança que viabiliza a emissão de assinatura eletrônica qualificada à sociedade, tanto para o cidadão quanto para as empresas.

Uma Autoridade de Registro (AR) é um ente da ICP-Brasil responsável

A norma complementar nº 03/IN01/DSIC/GSIPR recomenda instituir o gestor de segurança da informação e comunicações do órgão ou entidade da administração pública federal com a responsabilidade de

O gerenciamento de incidentes de segurança em redes de computadores realizado pelas Equipes de Tratamento e Resposta a Incidentes de Segurança em Redes Computacionais (ETIR) dos órgãos e entidades da administração pública federal é disciplinado pela norma complementar 08/IN01/DSIC/GSIPR.

De acordo com essa norma, além do serviço de tratamento de incidentes, a ETIR poderá oferecer à sua comunidade o serviço de

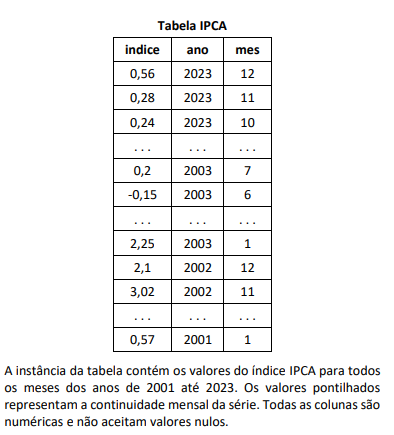

No contexto da tabela IPCA apresentada, analise o comando SQL a seguir.

A execução desse comando gera

No processo inicial de planejamento para a contratação em Tecnologia da Informação e Comunicação (TIC), destaca-se a importância de um documento preliminar.

Esse documento, fundamental para definir o interesse público envolvido, identificar a solução adequada e estabelecer a base para a elaboração do Termo de Referência é denominado

Com o objetivo de aperfeiçoar a Administração Pública federal, foi editada a Lei nº X, que dispõe sobre organização e política remuneratória.

De acordo com o Art. X.1, a criação de subsidiárias integrais, em que a totalidade do capital social pertença ao ente da Administração Pública indireta responsável pela criação, independe de qualquer manifestação do Poder Legislativo.

O Art. X.2 estatuiu que os entes da Administração Pública indireta que desempenham atividade econômica em sentido estrito e que recebam recursos orçamentários da União para atender a despesas com obras de conservação estão sujeitos ao teto remuneratório constitucional.

Por fim, o Art. X.3 estatuiu que os agentes enquadrados na sistemática de subsídios teriam a verba de representação limitada a 20% do valor do respectivo subsídio.

O Partido Político Alfa, com representação no Congresso Nacional, solicitou que sua assessoria analisasse a conformidade constitucional dos referidos preceitos, sendo-lhe corretamente informado que

João, Deputado Federal, almeja apresentar uma proposição legislativa impedindo que pessoas condenadas pela prática de infrações contra o sistema financeiro nacional exerçam ou voltem a exercer a direção de instituições financeiras.

Quando o objetivo de João se tornou público, a proposição foi muito elogiada por entidades de consumidores e duramente criticada por associações de empregados de instituições financeiras.

À luz da sistemática constitucional, é correto afirmar, em relação à proposição que João pretende apresentar, que

No contexto da cultura digital, em especial no que tange às discussões acerca do futuro da Web, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A Web 3.0, conhecida como Web Semântica, tem como objetivo principal tornar os dados na internet compreensíveis por máquinas, facilitando uma navegação mais eficiente e personalizada para os usuários.

( ) A Web3, um conceito cunhado por Gavin Wood, co-fundador do Ethereum, consiste em uma nova fase da internet, baseada em tecnologias descentralizadas, como Blockchain e aplicações descentralizadas dApps.

( ) NFTs (Non-Fungible Tokens) são ativos digitais intercambiáveis que funcionam como criptomoedas, permitindo a troca de itens digitais de igual valor entre usuários dentro de um mercado específico.

( ) O Metaverso representa um conjunto de espaços virtuais interconectados onde os usuários podem interagir dentro de ambientes tridimensionais, realizar atividades diversas como jogar, trabalhar, e fazer transações comerciais, sendo uma realidade ampliada que pode, mas não necessariamente, utilizar a tecnologia blockchain.

As afirmações são, respectivamente,

O cacófato é uma construção em que a união da sílaba final de um vocábulo com a sílaba inicial do vocábulo seguinte provoca o aparecimento de um som desagradável, ridículo ou grosseiro, como ocorre na seguinte frase:

Além do controle dos gastos com pessoal, a LRF disciplina as operações de crédito pleiteadas pelos entes públicos.

A respeito do tema, é correto afirmar que

Text I

Office Culture

Companies are clawing to bring back pre-pandemic perks and that 'family'

feeling – but employees want something more tangible.

Many employers are calling employees back into offices, trying

to restore the workplace of pre-pandemic days. Along with filling

seats, they're also looking to bring back another relic: office

culture.

Pre-2020, office culture was synonymous with the 'cool' office:

think places to lounge, stocked pantries and in-office happy hours

that went all out; or luxe retreats and team-building exercises

meant to foster the feeling of 'family'. In past years, these perks

drew many workers to the office – in some cases, entire companies

defined themselves by their office cultures.

The world of work looks and feels entirely different than just a

few years ago – yet many companies are still intent on recreating

the office cultures workers left behind as they abandoned their

desks in 2020. While these companies are making some gestures

to adapt – for instance, redesigning spaces to accommodate new

preferences and hybrid-work habits – many are still set on bringing

back what lured in workers before the pandemic.

Yet swaths of employees simply aren't interested in going

backward. Instead of trust-falls and cold brew on tap, employees

are demanding flexible work, equitable pay and a focus on

humanity in the workplace that transcends the perks they sought

years earlier.

Workers' shifting priorities are a natural consequence of the

Covid-19 pandemic, says Georgina Fraser, head of human capital

for global commercial real-estate firm CBRE. "The pandemic gave

us autonomy in a way that we haven't had previously," she says.

"It gave us the opportunity to choose how we structured our

working days." And now that workers have experienced that level of work-life

balance, they won't settle for less. Fraser adds: "Post-pandemic,

we saw a resurgence of people being very vocal about what they

wanted and needed, not just from office culture, but from the

wider world."

Now, she says, workers aren't shy about "wanting to be seen

as a whole human – and that filters down to their physical location,

how [employers] manage them, what support they receive and

how [employers] integrate technologies between home and office

in order to support them".

One major factor in this changing attitude is that many

employees feel office culture simply isn't applicable in a remote and hybrid-first world, where the physical office can feel

superfluous. Now that the workplace doesn't serve as the culture

hub it once did, "companies have really struggled to redefine the

role of the office", says Lewis Beck, CBRE's head of workplace for

Europe. Office culture that was once meant to get employees

excited doesn't have the same pull when workplaces are only one third full.

Adapted from: https://www.bbc.com/worklife/article/20240229-office-culture-is dead

Trust-falls (4th paragraph) are group activities aimed at

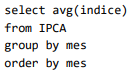

Uma aplicação corporativa registra os logs de acesso em um

arquivo chamado “Log_Acesso” na pasta “/var/log/app/” de um

servidor Linux com IPv4 192.168.0.1.

A seguir é apresentado um trecho do arquivo de logs, onde é

possível verificar a forma e as informações que são armazenadas

por esta aplicação.

O administrador de rede dessa empresa deseja identificar os IP

com maior frequência de acesso a essa aplicação. Para realizar

essa tarefa, executou o comando abaixo no terminal do servidor

desta aplicação.

echo "$(cat /var/log/app/Log_Acesso)" | grep

"192.168.0.1:80" | cut -d' ' -f2 | cut -d':' -f1 | sort

| uniq -c | sort -nr

Sobre o comando realizado pelo administrador de rede, analise as

afirmativas a seguir.

I. O comando “grep “192.168.0.1:80”” filtra as linhas do log que

contêm a string “192.168.0.1:80”, ou seja, linhas que registram

acessos ao IP de destino 192.168.0.1, na porta 80.

II. O comando “cut -d' ' -f2” usa o comando “cut” para dividir cada

linha filtrada pelo delimitador de espaço “ ”, e extrai o segundo

campo. Este campo contém o endereço IPv4 de origem e a

respectiva porta.

III. O comando “sort -nr” ordena os endereços IPv4 de origem em

ordem alfabética.

Está correto o que se afirma em