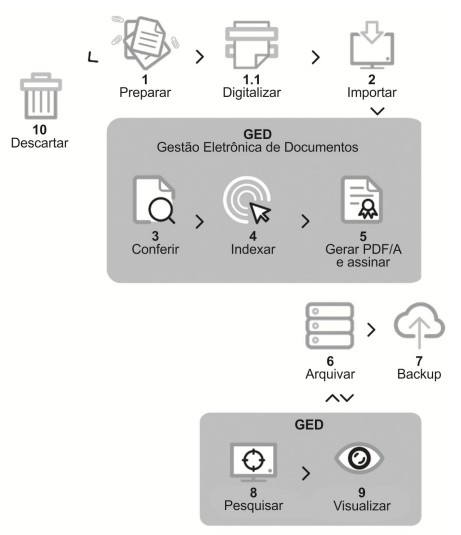

Considere a solução de Gerenciamento Eletrônico de Documentos − GED abaixo.

De acordo com a figura, a etapa

O método Use Case Points foi criado para que seja possível estimar o tamanho de um sistema na fase de levantamento de Casos de Uso e é composto por vários passos. Considere os dados abaixo, de um hipotético conjunto de casos de uso de um sistema sendo desenvolvido no Tribunal.

1) Cálculo do Unadjusted Actor Weight − UAW

Há 3 tipos de ator:

− Simples (peso 1): outro sistema acessado através de uma API de programação

− Médio (peso 2): outro sistema acessado interagindo através da rede

− Complexo (peso 3): um usuário interagindo através de uma interface gráfica

2) Cálculo do Unadjusted Use Case Weight − UUCW

Os casos de uso são divididos em 3 níveis de complexidade:

− Simples (peso 5): Tem até 3 transações, incluindo os passos alternativos, e envolve menos de 5 entidades

− Médio (peso 10): Tem de 4 a 7 transações, incluindo os passos alternativos, e envolve de 5 a 10 entidades

− Complexo (peso 15): Tem acima de 7 transações, incluindo os passos alternativos, e envolve pelo menos de 10 entidades.

Considerando que há 1 ator do tipo 1, 3 atores do tipo 2, 4 atores do tipo 3, 7 casos de uso simples, 13 casos de uso médio e 3 casos de uso complexos, o cálculo do UUCP (Unadjusted Use Case Points UUCP = UAW + UUCW) resulta em

Considere que o sistema de consulta processual de um Tribunal parou de funcionar em um dia repleto de audiências. A equipe de TI identificou que o HD do servidor de Banco de Dados − BD havia queimado. Para reparar a situação, o Sistema Operacional − SO e o BD foram reinstalados em outro HD, mas os dados do BD tiveram que ser restaurados do backup. A equipe de TI demorou 2 horas para reinstalar o SO, o BD e iniciar a restauração. A restauração do backup demorou 1 hora. Considerando que o Tribunal adote as melhores práticas da ITIL v3 edição 2011, o processo Gerenciamento da Disponibilidade, no aspecto maintainability, mede o Tempo Médio Para Reparo − TMPR e o Tempo Médio para Restaurar Serviço − TMRS, que foram, correta e respectivamente, de

Em ambientes Windows Server 2012 e 2012R2 (de 64 bits), arquivos de paginação

Considere que PSI se refere à Política de Segurança da Informação e SGSI se refere ao Sistema de Gestão da Segurança da Informação. De acordo com a Norma ABNT NBR ISO/IEC 27001:2013, dentre as atribuições da Alta Direção inclui-se

Para otimizar o fluxo de dados e simplificar o gerenciamento de uma rede local − LAN, um Analista decide por segmentar a rede utilizando o recurso de máscara de sub-rede IPv4. Considerando que a quantidade de hosts na LAN é cerca de 250 e que pretende criar 4 segmentos de tamanhos iguais, a máscara de sub-rede a ser utilizada é

O Internet Protocol Security − IPsec utiliza-se de um conjunto de protocolos para prover segurança dos pacotes transmitidos pela internet, na camada de rede da arquitetura TCP/IP, e opera nos modos Transporte e Túnel. A figura abaixo apresenta o pacote utilizando o IPSec no modo Túnel.

Os campos de números 1 a 3 são identificados, respectivamente, como

O protocolo Common Internet File System − CIFS é baseado no Server Message Block − SMB desenvolvido pela IBM e adotado pela Microsoft, enquanto o Network File System − NFS foi desenvolvido pela SUN Microsystems. Considerando as características dos protocolos e dos sistemas de armazenamento de dados em rede, a correta relação de utilização dos protocolos e os sistemas de armazenamento em rede é

Um dos tipos de ataque na internet é conhecido por SYN Flood, que tem o objetivo de inundar a rede ou esgotar os recursos dos servidores. Nesse tipo de ataque, para que o atacante não receba as confirmações SYN/ACK, ele utiliza o

Após a instalação do JBoss 7 em um servidor com sistema operacional CentOS 6 e testar o seu correto funcionamento, um Analista deseja torná-lo disponível na web liberando o acesso em todas as interfaces ou para o IP público do servidor. Para efetuar essa configuração, ele deve editar o campo apresentado abaixo no arquivo /usr/share/jbossas/standalone/configuration/standalone.xml.

O valor a ser inserido em I deve ser

No sistema de gerenciamento SNMP, todos os dispositivos gerenciados devem dar suporte a um módulo básico da MIB denominado MIB-2 (RFC1213). O Analista responsável pelo gerenciamento de redes deve identificar no MIB-2 que o primeiro Grupo identificador é o

A locução verbal “seria baseada” (último parágrafo) confere à afirmação um sentido

Na ponta do lápis, havia ali 100 músicos da Ospa... (2º parágrafo)

O segmento sublinhado acima possui a mesma função sintática que o sublinhado em:

Algumas cadeiras novas foram distribuídas por quatro andares de um edifício comercial. O 1º andar recebeu metade do total de cadeiras. O 2º andar recebeu a terça parte do total de cadeiras que o 1º andar recebeu. O 3º andar recebeu dois quintos das cadeiras recebidas pelos dois andares abaixo. Por fim, o 4º andar recebeu as 16 cadeiras restantes. Em tais condições, o total de cadeiras distribuídas para os andares pares foi igual a

O turno diário de trabalho de uma empresa é das 8h às 17h, de 2ª a 6ª feira, sendo que das 12h às 13h é o horário de almoço, não remunerado. Em determinada época do ano, os trabalhadores fizeram um acordo com a empresa para emendar o feriado de uma 5ª feira com a 6ª feira. O acordo previa que os funcionários estenderiam seu turno diário de trabalho em 15 minutos até completar a reposição das horas de trabalho do dia da emenda. Sabendo-se que o horário estendido teve início em uma 2ª feira, dia 19 de junho, e que não houve outro feriado ou paralização até o último dia da compensação, então, o último dia da compensação foi