Considerando pragas virtuais existentes, em qual categoria pertence a descrição a seguir ? Uma fraude projetada para roubar dados sensíveis da vitima, uma pessoa mal-intencionada tenta obter informações como senha de banco e numero de cartões de credito por meio de uma pagina fraudulenta copia da pagina real.

Considere, as melhores medidas apos o ataque do tipo Ramsonware nas redes atuais, quais medidas podem garantir a recuperação dos dados.

Definem características dos vírus ou malwares do tipo TROJAN?

Qual o termo usado para se referir aos emails não solicitados, que geralmente são enviados para um grande número de pessoas?

Alguns dos aplicativos que compõem o pacote MS Office 2010 são: I – Word 2010 II – Excel 2010 III – PowerPoint 2010 Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

Alguns conceitos relacionados à segurança da informação estão disponibilizados na Coluna I. Faça a correta correspondência com seus significados dispostos na Coluna II.

Coluna I

1. Spyware

2. Adware

3. Engenharia Social

4. Backdoor

5. Phishing

Coluna II

( ) Técnica que visa enganar um usuário induzindo-o a clicar em um link que o levará a uma página clonada ou a um arquivo malicioso.

( ) Software que insere propagandas em outros programas.

( ) Brecha inserida pelo próprio programador de um sistema para uma invasão.

( ) Técnica utilizada para obter informações preciosas com base em uma relação de confiança.

( ) Programa espião.

A sequência correta é:

No que se refere a arquitetura, modelos lógicos e representação física de banco de dados e implementação de SGBDs relacionais, julgue os itens que se seguem.

A arquitetura ANSI de três níveis separa o nível externo dos usuários, o nível conceitual do banco de dados e o nível de armazenamento interno no projeto de um banco de dados. O nível interno tem um esquema interno, que descreve a estrutura do armazenamento físico do banco de dados e descreve os detalhes completos do armazenamento de dados e os caminhos de acesso para o banco de dados.

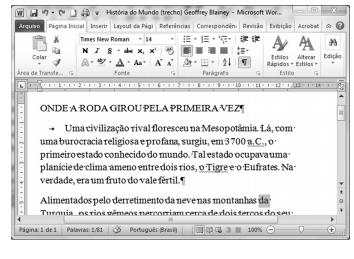

A figura acima mostra uma janela do Word 2010 com um texto em

processo de edição. Com relação a essa figura e ao Word 2010,

julgue os itens a seguir.

A seguinte sequência de ações permitirá copiar a palavra “fértil" em outro ponto do texto: aplicar um clique duplo sobre a palavra “fértil"; clicar o botão

Com relação a conceitos de segurança e proteção de informações, assinale a opção incorreta.