Observe o seguinte código Python:

import numpy as n

arr = np.array([1, 2, 3, 4, 5, 6, 7])

print(arr[1:5])

O resultado da execução do código apresentado

João está encarregado de projetar um banco de dados PostgreSQL para gerenciar informações de cursos universitários, segundo o modelo lógico simplificado:

Para assegurar a unicidade dos dados, João deverá garantir que cada "Aluno" possa realizar a "Matricula" em uma "Disciplina" apenas uma vez. Para tanto, ele deverá evitar a duplicidade de matrículas e criar a restrição de integridade:

O TJMS está implementando um sistema de gestão de segurança da informação aderente aos requisitos da ABNT NBR ISO/IEC 27001:2013, por meio do qual aplica um processo de tratamento dos riscos de segurança da informação para:

Bianca está analisando os dados do Data Mart Processos do TJMS utilizando uma ferramenta OLAP. Ela quer analisar os processos apenas do ano de 2024 e da Comarca de Corumbá.

Para isso, Bianca deverá executar a operação OLAP:

João, administrador de Banco de Dados MySQL, precisa realizar,

periodicamente, o backup lógico completo do banco de dados

"tjms_db".

Para completar a tarefa, João deverá executar o comando:

O analista Marcos recebeu o arquivo data.csv e precisa analisar o seu conteúdo por meio das seguintes informações:

- quantidade de linhas e colunas;

- lista das primeiras 5 linhas e das últimas 5 linhas;

- nome e tipo das colunas.

Para isso, Marcos começou a desenvolver o seguinte trecho de código escrito em Python:

import pandas as pd

df = pd.read_csv('data.csv')

Para obter as informações de que precisa, Marcos deve usar os seguintes comandos:

João foi acusado, pelo Ministério Público, da prática de crime contra o patrimônio, sendo-lhe aplicada pena restritiva de direitos, além da imposição do dever de reparar o dano que causara. Pouco após o trânsito em julgado da sentença penal condenatória, João faleceu sem deixar patrimônio para os seus dois filhos.

À luz da sistemática constitucional, é correto afirmar que os dois filhos de João:

No âmbito do município Alfa, estavam sendo realizados estudos visando à reforma administrativa municipal, sendo aventadas três possibilidades: (I) criar órgãos públicos despersonalizados, com competência para atuar em certas áreas; (II) ampliar o número de entes da Administração Pública indireta; e (III) criar novas secretarias municipais.

As possibilidades alvitradas nos itens I a III devem ser classificadas como exemplos, em ordem, de:

Na linguagem SQL, as constraints são usadas para especificar regras para os dados armazenados em uma tabela. A constraint que garante que a coluna não contenha valores nulos, que todos os valores da coluna sejam únicos e que a coluna identifique unicamente cada registro da tabela é o:

Observe o script de criação e concessão de privilégios em Oracle:

----conexão no banco de dados xpto

CONNECT adm@xpto

----criação de usuário no banco de dados xpto

CREATE USER user1

IDENTIFIED BY senha1

DEFAULT TABLESPACE "usr_dados"

TEMPORARY TABLESPACE "temp"

ACCOUNT UNLOCK;

GRANT CONNECT TO user1;

GRANT SELECT ANY TABLE TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab1 TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab2 TO user1;

REVOKE SELECT ON apl.tab2 FROM user1;

Após a execução do script apresentado, é correto afirmar que

"user1" tem permissão de executar qualquer Data Manipulation

Language (DML):

A Plataforma Digital do Poder Judiciário Brasileiro (PDPJ-Br) tem como principal objetivo incentivar o desenvolvimento

colaborativo entre os tribunais, preservando os sistemas públicos em produção, mas consolidando pragmaticamente a política para a gestão e expansão do Processo Judicial Eletrônico – PJe.

Os serviços e aplicações integrados à Plataforma que implementam as funcionalidades essenciais básicas para um sistema de processo judicial de tramitação eletrônica, bem como os serviços necessários à integração, à coreografia e à interoperabilidade entre os serviços e soluções que compõem a Plataforma, são classificados como serviços:

O acesso ao sistema de Intranet da empresa de tecnologia ADVAND segue rígido processo de controle de acesso lógico. Para isso, os direitos de acesso podem ser determinados sob dois aspectos: cada usuário ou recurso recebe uma permissão (ou capacidade) que, por sua vez, define todos os seus direitos e acesso a outros recursos, e usam-se listas de controle de acesso (ACL-Access Control Lists) para cada recurso, definindo-se, assim, os direitos de acesso de outros recursos ou usuários sobre o recurso associado a essas listas.

A função diretamente relacionada a esse controle de acesso lógico é:

No contexto de atualização imediata, o banco de dados pode ser atualizado por algumas operações de uma transação antes que ela alcance seu ponto de confirmação. Dessa forma, durante a recuperação de um banco de dados após uma falha de transação, é necessário desfazer as operações não confirmadas e refazer as operações confirmadas para manter a integridade dos dados.

Para tanto, o algoritmo de recuperação do banco de dados que deverá ser aplicado é

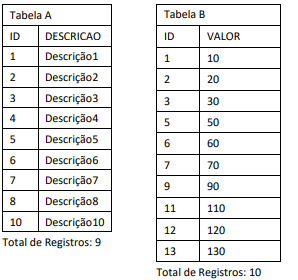

Observe as tabelas A e B a seguir, que possuem, respectivamente, 9 e 10 registros.

Após executar diferentes tipos de junções entre essas tabelas, o total de registros retornados em cada caso, sendo eles INNER JOIN, RIGHT JOIN, FULL OUTER JOIN, CROSS JOIN e LEFT JOIN, é, respectivamente:

Daniel está no processo de desenvolvimento de um sistema financeiro que exige a realização de cálculos com altíssima precisão para prevenir erros de arredondamento que poderiam resultar em discrepâncias financeiras de grande magnitude. O sistema em questão precisa lidar com uma ampla variedade de operações financeiras, que vão desde as básicas adições e subtrações até os mais complexos cálculos de juros compostos e conversões monetárias. Diante disso, Daniel se vê na necessidade de selecionar a metodologia de aritmética computacional mais apropriada, que assegure a precisão exigida pelos cálculos financeiros do sistema.

Para o sistema financeiro em desenvolvimento, Daniel deve optar pela aritmética de: