Acerca das técnicas de recuperação de arquivos de um computador,julgue o item subsequente.

O registro do Windows é um arquivo do sistema no qual são guardados todos os usuários dos aplicativos, para o controle do nível de acesso aos respectivos dados.

Tendo como referência o algoritmo precedente, julgue o próximo item.

Na linha 6 do algoritmo em pauta, são realizadas cinco unidades de tempo, as quais são executadas n vezes, o que totaliza

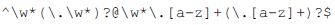

Para realizar a validação de uma lista com 10 mil endereços de emails, será utilizada a seguinte expressão regular.

Nessa situação hipotética,

a sequência

Julgue o item subsequente, relativo às características da computação em nuvem (cloud computing).

O modelo PaaS (platform as a service) oferece menos recursos e funcionalidades integradas de segurança, necessitando que o cliente projete e gerencie os sistemas operacionais, aplicativos e dados.

Existem diversas técnicas para descompilar programas maliciosos. Conforme a característica de um malware, essas técnicas podem ou não ser utilizadas. A respeito desse assunto, julgue o seguinte item.

Normalmente, quando se verifica que um binário possui alta entropia, é possível que o malware utilize técnicas de compactação, o que torna a análise mais complexa.

Softwares desenvolvidos para a Web podem ter diversas vulnerabilidades e cada uma delas pode ser explorada com uma técnica específica. Sendo o ataque bem-sucedido, o atacante tem o controle do sistema. A respeito de características de ataques em software web, julgue o próximo item.

O ataque conhecido por blind SQL injection tem por característica a exploração de perguntas ao banco de dados, as quais retornam verdadeiro ou falso; conforme a resposta da aplicação, o atacante consegue identificar de onde os dados podem ser extraídos do banco, por falhas de programação na aplicação.

Certificação digital é amplamente utilizada na Internet e em diversos sistemas. No Brasil, a ICP-Brasil, sob a responsabilidade do ITI, é quem regulamenta e mantém a autoridade certificadora brasileira. A respeito da certificação digital e suas características, julgue o item subsequente.

Assinatura digital é uma técnica que utiliza um certificado digital para assinar determinada informação, sendo possível apenas ao detentor da chave privada a verificação da assinatura.

Redes sem fio são amplamente utilizadas para a conexão de usuários em ambientes que permitam alta mobilidade ou onde não seja possível prover infraestrutura cabeada. Devido a sua arquitetura, redes sem fio possuem diversos problemas de segurança. No que se refere a segurança de redes sem fio e algunsdos ataques conhecidos a esse tipo de redes, julgue o item que se segue.

Krack (key reinstallation attack) é um tipo de ataque que funciona contra o Wi-Fi protected access II (WPA2) sob determinadas condições. Satisfeitas essas condições, sistemas Android e Linux podem ser enganados por esse ataque para reinstalar uma chave de criptografia toda composta por zeros.

Julgue o seguinte item, a respeito dos algoritmos RSA e AES e de noções de criptografia.

O AES e o RSA são sistemas assimétricos e simétricos, respectivamente; o RSA suporta chaves de no máximo 4.096 bites, enquanto o AES trabalha com chaves de no máximo 256 bites.

A cercosporiose do milho, causada por Cercospora zeae-maydis e Cercospora sorghi f. sp. maydis, é uma doença que ocorre em quase todas as regiões do Brasil. Os sintomas foliares dessa doença aparecem inicialmente em forma de minúsculas lesões irregulares e cloróticas que se alongam e alteram a coloração para cinza, posteriormente, e são limitadas pelas nervuras secundárias e com formato tipicamente retangular. O início da doença ocorre normalmente quando a planta de milho está no estádio de oito a dez folhas, principalmente nas folhas baixeiras, podendo atingir as folhas superiores rapidamente, caso as condições sejam favoráveis. Com o progresso da doença, as lesões coalescem e se reduz a área foliar fotossinteticamente ativa, o que geralmente causa a queda da produtividade de grãos.

Considerando o texto precedente e os diversos aspectos a ele relacionados, julgue o item que se segue.

Quanto aos princípios de controle, a primeira opção a ser escolhida por produtores na ausência de plantas resistentes é a adoção da evasão, que previne a entrada e o estabelecimento de um patógeno em uma área isenta.

No que se refere às relações entre solo, organismos e plantas, julgue o item subsequente.

As bactérias com metabolismos quimiolitotróficos obtêm energia por meio da oxidação de moléculas inorgânicas.

No que se refere às relações entre solo, organismos e plantas, julgue o item subsequente.

A formação e a germinação de micorrizas arbusculares estão condicionadas a um solo com alta fertilidade e rico em fósforo, principalmente.

A respeito da perda anual de quantidade significativa de grãos que ocorre no Brasil, durante o processo mecânico de colheita, julgue o item a seguir.

O rotor e o côncavo muito apertados bem como o rotor muito acelerado são fatores que promovem perda quantitativa de grãos deixando-os trincados, amassados ou quebrados.

De acordo com as resoluções CONAMA n.º 01/1986, CONAMA n.º 237/1997 e com a NBR 14653, julgue o item subsequente.

A elaboração de relatório de impacto ambiental é exigida apenas para projetos agropecuários com previsão de plantio acima de 1.500 hectares localizados em uma área importante do ponto de vista ambiental como, por exemplo, uma área de proteção ambiental (APA).

Considerando as prescrições da lei que regulamenta a Política Nacional de Resíduos Sólidos, da lei que dispõe sobre Crimes Ambientais e da lei que institui o Sistema Nacional de Unidades de Conservação, julgue o item a seguir.

Terras indígenas e estações ecológicas estão inseridas na lista de unidades de conservação de proteção integral.