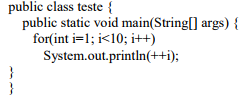

Qual será o resultado?

O cabeamento estruturado requer a observação de alguns critérios e normas durante a implantação de uma rede. Quando se utiliza cabos UTP Cat5 na conexão dos dispositivos, a extensão do cabo não pode ser superior a:

Em um projeto de sistemas deve-se considerar que mudanças podem ser necessárias ao longo de sua utilização. Padrões de projeto ajudam a evitar esses possíveis problemas, pois garantem que o sistema pode mudar segundo maneiras específicas. Em diversas causas comuns de reformulação de projetos, alguns padrões podem ajudar a tratar esses problemas. Um deles pode ser a dependência da plataforma de hardware e software. Assinale a alternativa que apresenta os padrões de projeto que tratam desse problema.

Scrum é considerado um método ágil geral, mas, ao invés das abordagens técnicas tradicionais específicas da engenharia de software, seu foco está no gerenciamento do desenvolvimento iterativo. Ele não prescreve o uso de práticas de programação, como programação em pares e desenvolvimento test-first, mas pode ser utilizado com abordagens ágeis mais técnicas, como XP, para fornecer um framework de gerenciamento do projeto. O ciclo Sprint, do scrum, pode ser resumido em quatro passos; assinale-os.

Em toda a atividade de desenvolvimento de software, o levantamento de requisitos é o ponto de partida. Essa atividade pode ser repetida em todas as demais etapas da engenharia de requisitos. Algumas atividades fazem parte de um processo genérico de levantamento e análise de requisitos. Uma dessas etapas pode ser definida como a etapa onde o processo interage com os stakeholders do sistema para descobrir seus requisitos. A compreensão do domínio desenvolve-se mais durante essa atividade. Assinale-a.

Considere uma relação de trabalho flexível e hipotética, onde cada funcionário, que possui uma única Carteira de Trabalho e Previdência Social, pode trabalhar em diversas empresas ao mesmo tempo, e estas empresas podem manter inúmeros funcionários. Nessa relação estabelecida de forma correta em um Sistema Gerenciador de Banco de Dados Relacional, considere que a chave primária da tabela funcionario é matriculaFuncionario, da tabela empresa é idEmpresa e da tabela empresa_funcionario é uma composição de matriculaFuncionario e idEmpresa. Um Analista de Sistemas infringirá as regras da segunda forma normal (2FN) se colocar na tabela empresa_funcionario o campo

Uma página web responsiva é aquela que se adapta automaticamente às diferentes resoluções de tela, seja de um computador, de um dispositivo móvel, de uma TV etc. Uma das formas de se conseguir uma página responsiva é referenciando diversos arquivos CSS na página, um para cada tamanho de tela. Por exemplo, para especificar um arquivo CSS chamado config.css para dispositivos com largura da janela (resolução) até 500 pixels utiliza-se a instrução

Um Analista de Sistemas que utiliza o SVN em linha de comando deseja adicionar um arquivo chamado index.html ao repositório e atualizá-lo, ou seja, efetivar a adição do arquivo enviando a modificação ao servidor. Para isso, terá que utilizar

Considere que uma organização tenha implantado uma Central de Serviços-CS terceirizada, que funciona com base na ITIL v3 edição 2011. Tendo em vista que os funcionários desta CS acessam os sistemas da instituição contratante, surgiu a necessidade de controlar seus acessos, pois estas pessoas não estão na base de Recursos Humanos da contratante. Para isso, um Analista de Sistemas sugeriu a implantação de uma infraestrutura de autenticação e autorização na qual, ao acessar um provedor de serviço, o usuário seja redirecionado para uma página que lhe apresenta uma lista de provedores de identidade. O usuário escolhe sua instituição de origem e seu navegador é redirecionado para o provedor de identidade dessa instituição.

Após autenticar o usuário, o provedor de identidade repassa o resultado dessa autenticação ao provedor de serviço e cria uma sessão de uso associada ao usuário, de forma que acessos a novos serviços dentro de um determinado intervalo de tempo não gerem novas requisições de autenticação. Esse mecanismo é denominado

Considere que o TST tenha uma infraestrutura de monitoramento com telas de TV projetando imagens de pontos estratégicos. Mas, quando a ferramenta de monitoramento indica uma falha, não há um processo que determina as ações a serem acionadas. Um Analista de Sistemas sugeriu que o TST adotasse as melhores práticas da ITIL v3 edição 2011, pois o processo Gerenciamento de

A comunicação entre duas redes locais (LAN) localizadas à uma distância de 300 km é feita por meio de uma rede ampla (WAN) utilizando a tecnologia ATM que apresenta baixa latência. Nessa tecnologia, o pacote ou célula, possui tamanho fixo com o campo de dados (payload) de tamanho, em bytes, de

O estabelecimento do modelo de domínio a ser utilizado em uma rede Windows Server 2016 deve determinar a quantidade de domínios a serem implantados. Para isso, deve-se considerar

Uma das formas para melhorar a segurança de redes de computadores é utilizar os sistemas de detecção de intrusão - IDS que atuam monitorando e interpretando as informações que trafegam pela rede. Existem basicamente dois tipos de IDSs, o de rede − NIDS e o de host − HIDS. Os NIDS são mais utilizados, pois

O método Mosler é muito utilizado para análise e avaliação de riscos organizacionais. Na fase de Análise de Riscos, o método realiza a análise com base em 6 critérios, cada qual usando uma escala de 1 a 5, que reflete a sua gravidade. O critério da

Um Analista de Suporte necessitou avaliar as melhorias incorporadas ao VMware vSphere 6. Ao avaliar o requisito de disponibilidade ofertado verificou que