Em uma situação hipotética, um Analista de Suporte em Tecnologia da Informação foi incumbido de implantar o serviço de VoIP (Voz sobre IP) no TST. Conhecedor da existência de duas alternativas, que utiliza o H.323 ou o SIP para a implantação, o Analista deve considerar, para a sua escolha, que o

No contexto da segurança de redes de computadores existem basicamente dois tipos de ataques, o passivo e o ativo. Dentre os ataques do tipo passivo, inclui-se

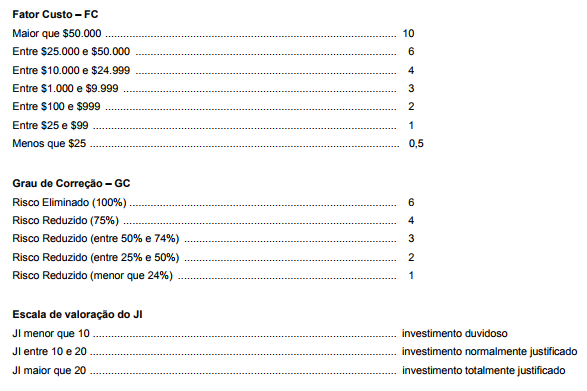

Considere, por hipótese, que um Analista de Suporte foi solicitado a utilizar um método de análise de riscos para apresentar a Justificativa de Investimento − JI em um projeto que tem custo de $20.000 e visa reduzir o risco em 65% com este investimento.

A JI leva em consideração o Valor de Criticidade − VC em comparação com o Fator de Custo − FC (uma valoração de quanto custaria para prevenir o risco de acontecer) e o Grau de Correção − GC (que indica o quanto do risco será de fato reduzido ou eliminado). A Justificativa de Investimento é calculada pela fórmula: JI = VC / (FC × GC) de acordo com os valores indicados abaixo.

De acordo com o exposto, caso o VC seja

Considere as ocorrências abaixo.

I. Tentativas de acesso não autorizado, ocorrência de infecções, ataques e vírus, controle de uso de licença de softwares, erros em logs, limites de desempenho de aplicativos, servidores, elementos de rede, etc.

II. A memória de um servidor atinge 85% de uso e é emitido um aviso.

III. Um link de comunicação cai e é emitido um aviso.

De acordo com a ITIL v3 2011, I, II e III as ocorrências são exemplos, respectivamente, de

Considere o algoritmo abaixo.

A complexidade deste algoritmo, na notação Big O, é

Para executar uma consulta na tabela processo de uma base de dados foi utilizado o comando

em uma aplicação criada no Android Studio com instalação padrão. Nesta instrução, os objetos c e db são, respectivamente, dos tipos

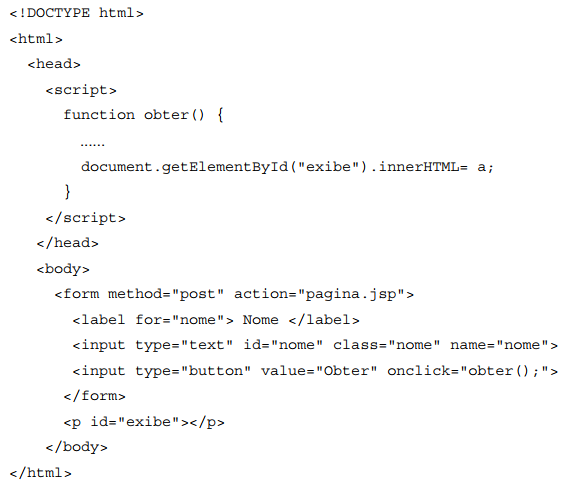

Considere a página web abaixo.

Considere os seguintes comandos:

A lacuna pode ser preenchida corretamente APENAS pelo que consta em

Considere que a tabela abaixo para controle de funcionários, possui o campo registro como chave primária e que o campo salario_liquido é resultante da subtração do desconto sobre o salario_bruto. Esta tabela

Um Analista Judiciário está trabalhando no primeiro projeto utilizando a metodologia Scrum de um Tribunal. Ao assumir o papel de Scrum Master, dentre as suas funções está

O portfólio de serviço, de acordo com a ITIL v3 edição 2011, é usado para gerenciar o ciclo de vida inteiro de todos os serviços de TI, incluindo 3 categorias:

I. Contém todos os serviços que a TI oferece aos seus clientes e serviços que já foram liberados e vão entrar em operação. O cliente pode ver detalhes de todos os serviços de TI entregues. Inclui relacionamentos com as unidades de negócio e processos de negócio que são baseados nestes serviços.

II. Reúne os serviços que já estiveram em operação, mas foram aposentados. Devem ser mantidos seus documentos em caso de ser necessário reativá-los.

III. Contém todos os serviços futuros, os que estão propostos ou em desenvolvimento, mas que ainda não estão disponíveis aos clientes. Todas as demandas são nele armazenadas, mas somente algumas vão se transformar em um serviço.

As categorias I, II e III correspondem, correta e respectivamente, a

Na rotina de trabalho do Tribunal, a equipe de TI que atua no processo de Gerenciamento de Mudanças, com base na ITIL v3 edição 2011, realiza mudanças como:

I. Liberação de uma nova versão de um aplicativo do Tribunal; migração de um aplicativo para outro servidor.

II. Recuperação de senha; fornecimento de um PC para um novo funcionário; alteração de local de uma impressora.

III. Alteração nos tempos de resposta a chamados.

IV. Alteração da biometria após ocorrência de um incidente grave no datacenter; implementação de um patch de segurança.

As mudanças I, II, III e IV são categorizadas, correta e respectivamente, como

Dentre as operações de aritmética computacional em binário e hexadecimal há a multiplicação e a divisão pela base. Uma operação deste tipo cujo resultado está corretamente calculado é:

Atualmente, o uso da tecnologia sem fio tem se expandido não somente para atender os usuários móveis mas também os usuários e os equipamentos fixos de grandes corporações, o que demanda o uso de equipamentos de acesso de alto desempenho. Nesse contexto, o Analista escolheu o equipamento de acesso padrão 802.11n, pois tem uma taxa de transmissão de até

O diagrama de caso de uso abaixo foi confeccionado a partir de um levantamento de requisitos e utilizou as regras da UML.

Com base nesse diagrama, observa-se que os casos de usos:

Na construção de banco de dados, o processo de modelagem é necessário para entender o que se pretende. O conceito de modelagem, criado por Peter Chen, em 1970, tem como característica o estudo da fase de dados conceitual do ciclo de vida de um banco de dados. Na construção desse modelo elaborado por Chen, três elementos básicos são utilizados.

Assinale-os.