Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ), com relação às redes sem fio (wireless).

( ) Redes do tipo a e b trabalham a 11 Mbps enquanto g e n trabalham a 54 Mbps.

( ) Redes do tipo a e b trabalham na frequência de 2,4 GHz, enquanto g e n na de 5,8 Ghz.

( ) WPA2 implementa AES por default ou padrão, enquanto WPA implementa TKIP (default).

( ) Utilizar o mecanismo de segurança WEP de 128 bits é mais seguro que o WPA.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

A figura acima mostra uma janela do Google Chrome em um

computador com o sistema operacional Windows 8.

Com relação à figura, ao Google Chrome e aos conceitos básicos,

ferramentas, aplicativos e procedimentos de Internet, julgue os

próximos itens.

O Facebook, sítio de serviço de rede de propriedade do governo dos Estados Unidos da América, permite a interação online entre pessoas.

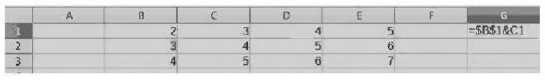

Considere uma planilha eletrônica com os seguintes valores em suas células:

Após executar a fórmula contida na célula G1 (=$B$1&C1) e arrastá-la até a célula G3 pela alça de preenchimento, os valores de Gl, G2 e G3 serão, respectivamente:

Devido aos altos custos com mídias de armazenamento, foi

requisitado que as rotinas de backup da empresa fossem

revisadas de modo a reduzir o espaço utilizado por estas.

Considerando que eram realizados backups completos diariamente,

é possível reduzir o volume de dados e proporcionar

o mesmo nível de segurança realizando

Hipertextualidade O papel do hipertexto é exatamente o de reunir, não apenas os textos, mas também as redes de associações, anotações e comentários às quais eles são vinculados pelas pessoas. Ao mesmo tempo, a construção do senso comum encontra-se exposta e como que materializada: a elaboração coletiva de um hipertexto.

Trabalhar, viver, conversar fraternalmente com outros seres, cruzar um pouco por sua história, isto significa, entre outras coisas, construir uma bagagem de referências e associações comuns, uma rede hipertextual unificada, um texto compartilhado, capaz de diminuir os riscos de incompreensão. LEVY, P. As tecnologias da inteligência: o futuro do pensamento na era da informática. São Paulo: Editora 34, 1992 (adaptado).

O texto evidencia uma relação entre o hipertexto e a sociedade em que essa tecnologia se insere. Constata-se que, nessa relação, há uma

Recurso do Windows 7, ou do XP, que ajuda a restaurar arquivos do sistema do computador para um ponto anterior no tempo, de tal forma que desfaz as alterações do sistema no computador sem afetar os arquivos pessoais, como email, documentos ou fotos. Identifique o nome técnico denominado pela Microsoft para esse recurso específico do Sistema Operacional Windows:

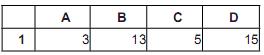

Com base na planilha do Excel 2010 abaixo assinale a alternativa que apresenta as fórmulas que estão nas células B1, C1 e D1, respectivamente:

Na ferramenta Microsoft Office Word 2007 (configuração padrão), pode-se criar uma mala direta que permite automatizar processos como o envio de uma carta padrão para diversos clientes. Um recurso muito útil é o “assistente de mala direta passo a passo”, que orienta o usuário de forma detalhada no processo de montagem de uma mala direta. Para acessar este recurso na ferramenta em questão, o usuário deve

O gerenciador de arquivos e pastas do Windows XP é conhecido como:

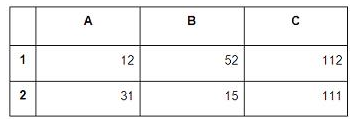

Dada a planilha Microsoft Excel 2010 abaixo, identifique a alternativa que apresenta o resultado da fórmula =MÉDIA(SOMA(A1:B2);C2;C1)

Alguns conceitos relacionados ao hardware de microcomputadores estão disponibilizados na coluna 1. Estabeleça a correta correspondência com seus significados disponibilizados na coluna 2.

Coluna 1

1 - clock interno

2 - registradores

3 - clock externo

4 - RAM

5 - flash

Coluna 2

( ) dispositivo de armazenamento utilizado em pendrives.

( ) está associado ao barramento da placa-mãe.

( ) dispositivo de armazenamento mais rápido do microcomputador.

( ) está associado ao processador.

( ) volátil e de acesso aleatório.

A sequência correta, de cima para baixo, é:

No MS Word 2007, o modo de exibição de documentos que exibe exatamente aquilo que vai ser impresso, incluindo o cabeçalho e o rodapé, é: