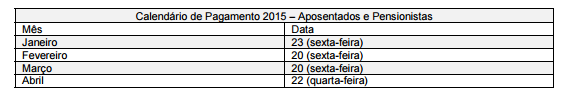

No portal da Manaus Previdência há uma tabela que mostra o calendário de pagamento de aposentados e pensionistas em

2015.Um fragmento desta tabela é mostrado abaixo.

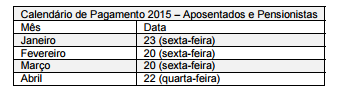

Como há muito espaço vazio sobrando nas colunas da tabela, um técnico previdenciário especialista em informática, utilizando o

Microsoft Word 2007, em português, selecionou toda a tabela e utilizou um procedimento para fazer a tabela ajustar-se

automaticamente ao conteúdo das colunas. Realizado o procedimento, a tabela foi apresentada da seguinte forma:

Para realizar o procedimento, o técnico clicou

No Microsoft Excel 2007, em português, uma vez gerado um gráfico é possível alterar várias características e propriedades a

partir de um clique com o botão direito do mouse sobre a área deste gráfico. Uma das opções que podem ser selecionadas no

menu que aparece é a opção "Mover Gráfico", que permite definir o local onde o gráfico será posicionado. Ele poderá ser

posicionado

Quando um usuário usa o comando Recortar ou Copiar no menu Editar, o conteúdo recortado ou copiado é automaticamente

colocado na Área de Transferência, um local de armazenamento temporário para estes itens. É possível usar o Visualizador da

Área de Armazenamento para ver as informações copiadas na Área de Transferência. Para abrir o Visualizador da Área de

Armazenamento, devem-se seguir os passos:

1.Clicar com o botão direito do mouse na área de trabalho, apontar para Novo e clicar em Atalho.

2.No campo do local, digitar %windir%\system32\clipbrd.exe. e clicar em Avançar.

3.Clicar em Concluir.

Considerando os passos e as informações acima, que tratam de uma versão em português, é correto afirmar:

O Google, como ferramenta de pesquisa, é muito mais completo do que aparenta sua página inicial simples. Sendo o serviço de

busca mais utilizado, oferece muitas opções para refinamento de busca, dentre as quais NÃO se encontra:

O Conselho Nacional do Ministério Público é o órgão responsável pelo controle da atuação administrativa e financeira do

Ministério Público e do cumprimento dos deveres funcionais de seus membros. No seu dia a dia produz documentos divulgados

em formato digital, tais como atas e pautas de sessões, relatórios de atividades, resoluções, legislação e arquivos de áudio de

todas as sessões realizadas desde 2006. Na montagem de um ecossistema de redes, a plataforma mais adequada para abarcar

este conteúdo, funcionando como uma biblioteca que pode ser replicada nas demais redes, é

O Diagrama de Atividade da UML 2 é utilizado para modelar atividades, que podem ser um método ou um algoritmo, ou mesmo

um processo de negócio. Sobre este diagrama, considere:

I.As partições de atividade permitem representar o fluxo de um processo que passa por diversos setores ou departamentos

de uma empresa, ou mesmo um processo que é manipulado por diversos atores.

II.Um nó de bifurcação/união é um nó de controle que pode tanto dividir um fluxo em dois ou mais fluxos concorrentes

(quando é chamado de nó de bifurcação), como mesclar dois ou mais fluxos concorrentes em um único fluxo de controle

(quando é chamado de nó de união).

III.Um pino (ou alfinete) é um tipo de nó de objeto que representa uma entrada para uma ação ou uma saída de uma ação.

São obrigatórios no diagrama de atividades e são utilizados para ver os dados que são consumidos em cada ação.

IV.Um nó de término ou encerramento de fluxo representa o encerramento de toda a atividade. O símbolo de final de fluxo é

representado por um círculo com um X em seu interior.

Está correto o que se afirma APENAS em

Uma das melhores maneiras de melhorar o desempenho

do computador é otimizando as unidades de disco. Por

padrão, no Windows 8, o recurso Otimizar Unidades é

executado automaticamente uma vez por semana. Se

quisermos manualmente melhorar o desempenho das

unidades no computador deveremos utilizar do recurso

denominado:

Um usuário, que possui uma impressora laser, reclama

que seus materiais estão sendo impressos, somente

com qualidade, no lado direito do papel. Este é um

problema comum para a troca:

O LibreOffice é uma suíte de aplicações de escritório

destinada tanto à utilização pessoal quanto profissional.

São alguns dos seus diversos aplicativos:

(1 ) Draw

(2 ) Press

(3 ) Math

(4 ) Base

Analise as seguintes sentenças em relação ao MS Excel 2003.

I. É possível limitar a quantidade de planilhas de uma nova pasta de trabalho.

II. A barra de ferramentas comporta, na configuração padrão, três tipos de estilos de formatação com seus respectivos ícones: normal, negrito e itálico.

III. Na qualidade rascunho é suprimida a impressão das linhas de grade e, com isso, a impressão fica mais rápida.

É(são) verdadeira(s) apenas:

Analise as seguintes sentenças:

I.Os algoritmos de função hash, quando utilizados, gare atem o princípio da disponibilidade.

II.O phishing é um tipo de ataque de rede que tem como objetivo estabelecer uma conexão com um usuário desconhecido que se faz passar por outro usuário legitimo.

III.Um firewall pode ser encontrado na forma de hardware ou software.

É(são)verdadeira(s) apenas:

As medidas de segurança da informação envolvem três tipos de defesas, que são organizadas em camadas: a segurança de perímetro, a autenticação e a autorização. É uma medida de segurança apropriada para a camada de autorização:

Quantos bits tem um kB (kilobyte)?

É uma parte da hierarquia de nomes da Internet DNS que permite identificar as instituições ou conjunto de instituições na rede.

Com relação aos softwares Photoshop CC, Gimp 2.8, Edius Pro 7

e Encore CS6, julgue os itens subsecutivos.

O novo recurso denominado Bloquear Pixels, disponível no

Gimp 2.8, evita que usuários não autenticados alterem uma

imagem já trabalhada.