Ao se adquirir um computador é importante selecionar componentes adequados para o perfil de utilização. Em um computador, o componente

Considere as informações a seguir: − Requisitos mínimos de sistema I: Processador de 300MHz; 128MB de RAM; HD com pelo menos 1,5GB disponível; Adaptador de vídeo e monitor super VGA (800 x 600) ou superior. − Requisitos mínimos de sistema II: Processador 32 bits (x86) de 1GHz ou 64 bits (x64) de 1 GHz; 1GB para memória do sistema; HD como pelo menos 15GB disponível; Placa gráfica compatível com Windows Aero. − Requisitos mínimos de sistema III: Processador 32 bits (x86) de 1GHz ou 64 bits (x64) de 1 GHz; 1 GB de RAM (32 bits) ou 2GB de RAM (64 bits); HD com pelo menos 16GB disponível (32 bits) ou 20 GB (64 bits); Dispositivo gráfico DirectX 9 com driver WDDM 1.0 ou superior. Os sistemas I, II e III possuem, correta e respectivamente, os requisitos mínimos para os sistemas operacionais Windows

Acerca das tecnologias da comunicação e informação, julgue os itens a seguir.

O termo lixeira é usado para denominar o conteúdo de um

computador que se torna defasado em função de lançamentos

de programas novos ou complementares que não são

incorporados ao sistema operacional já existente.

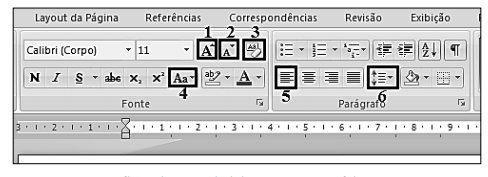

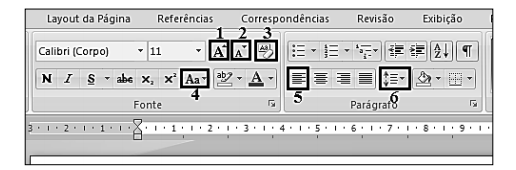

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( )As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( )O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( )Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( )O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( )A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Assinale a sequência correta.

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( ) O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( ) Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( ) O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( ) A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Assinale a sequência correta.

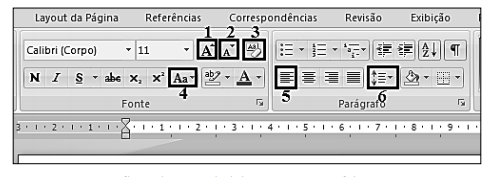

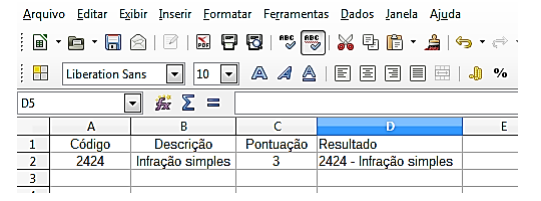

Considere a figura apresentada abaixo de uma planilha do LibreOffice Calc 4.2.5.2 (idioma Português) em sua configuração padrão de instalação.

De acordo com a planilha, o texto exibido na célula D2 pode ser obtido pela fórmula

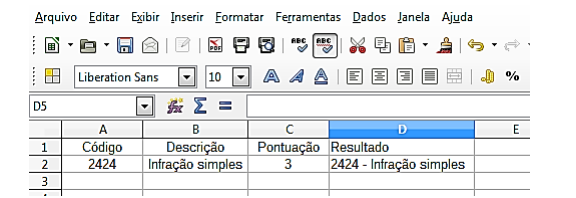

A coluna da esquerda apresenta funcionalidades do Firefox 34.0.5 e a da direita, o que cada uma permite realizar. Numere a coluna da direita de acordo com a da esquerda.

Marque a sequência correta.

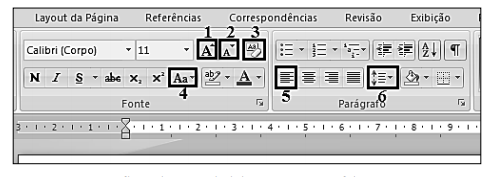

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( ) O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( ) Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( ) O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( ) A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Assinale a sequência correta.

Considere a figura apresentada abaixo de uma planilha do LibreOffice Calc 4.2.5.2 (idioma Português) em sua configuração padrão de instalação.

De acordo com a planilha, o texto exibido na célula D2 pode ser obtido pela fórmula

A figura abaixo ilustra um fragmento de tela da área de trabalho do Microsoft Word 2007 (idioma Português) com algumas regiões destacadas e numeradas de 1 a 6.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( )As ferramentas indicadas pelos números 1 e 2 permitem alternar a formatação de um texto selecionado entre maiúsculas e minúsculas, respectivamente.

( )O botão indicado pelo número 3 é utilizado para limpar toda a formatação de um texto selecionado, deixando o texto sem formatação.

( )Por meio da ferramenta indicada pelo número 4, é possível aumentar ou diminuir o tamanho da fonte de um texto selecionado.

( )O botão indicado pelo número 5 corresponde ao alinhamento de parágrafo Justificado.

( )A ferramenta indicada pelo número 6 possibilita alterar o espaçamento entre as linhas de um texto selecionado.

Assinale a sequência correta.

A coluna da esquerda apresenta componentes de uma CPU e a da direita, a funcionalidade de cada um. Numere a coluna da direita de acordo com a da esquerda. 1 - Unidade de controle 2 - Unidade lógica e aritmética 3 - Registradores gerais 4 - Registrador contador de programa ( ) Indicar a próxima instrução a ser buscada para execução. ( ) Buscar instruções na memória e determinar seu tipo. ( ) Armazenar resultados temporários e permitir o controle de informações. ( ) Efetuar operações simples para executar as instruções. Marque a sequência correta.

Sobre sistemas de detecção de intrusão (IDS - Intrusion Detection System) e sistemas de prevenção de intrusão (IPS - Intrusion Prevention System), marque V para as afirmativas verdadeiras e F para as falsas. ( ) A detecção de intrusões se baseia na suposição de que o comportamento do intruso difere daquele de um usuário legítimo de maneira que podem ser quantificadas. ( ) A detecção de intrusão coleta informações sobre técnicas de intrusão, podendo ser utilizadas para melhorar a estrutura de prevenção de intrusão. ( ) A detecção de anomalia baseada em regras utiliza perfis estatísticos que exigem o conhecimento das vulnerabilidades de segurança do sistema. ( ) A identificação de penetração baseada em regras visa encontrar penetrações desconhecidas, pois estas exploram pontos fortes do sistema alvo. Assinale a sequência correta.

Qual padrão de projeto visa garantir que um e apenas um objeto seja instanciado para uma dada classe?

O modelo relacional representa o banco de dados como uma coleção de relações. Sobre as características dessas relações, é correto afirmar:

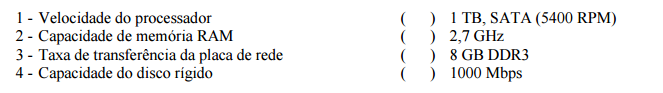

A coluna da esquerda apresenta configurações de um computador atual e a da direita, as medidas/tecnologias

utilizadas para caracterizá-las. Numere a coluna da direita de acordo com a da esquerda

Marque a sequência correta.