Considere uma planilha criada no Microsoft Excel 2007, em português, que possui na célula A1 o valor 10 e na célula A2 o

valor 15. Foram executadas as seguintes operações envolvendo estes valores:

I.=SOMA(A1;A2)

II.=SOMA("5";A1;A2;VERDADEIRO)

III.=SOMA(A1:A2:"5")

IV.=SOMA(A1:A2;VERDADEIRO)

Foram corretamente utilizadas APENAS as fórmulas apresentadas em

No Microsoft Office Outlook 2007, em português, para criar um contato com base em um e-mail recebido, devem-se seguir os

passos:

− Abra ou exiba o e-mail que contém o nome a ser adicionado à lista de contatos.

− Clique com o botão direito do mouse no nome do remetente que deseja transformar em contato e, em seguida, clique em

Para enviar e receber mensagens de e-mail com o Microsoft Office Outlook é necessário adicionar as informações da conta de

e-mail. O Microsoft Office Outlook 2007 suporta contas

A maioria das pessoas copia e move arquivos usando o método arrastar e soltar. No Windows 7, em português, ao se usar o

arrastar e soltar, algumas vezes o arquivo ou a pasta é copiado e, outras vezes, é movido. Se a pessoa estiver arrastando

um item

Acerca das noções básicas dos softwares de edição de

imagem Corel Draw e Adobe Photoshop, assinale a

alternativa correta.

Qual atalho de teclado é utilizado, no Internet Explorer 11, para abrir uma nova guia?

No LibreOffice (versão que substituiu o BrOffice) 4.4 Writer, qual a funcionalidade do botão com o símbolo Ω?

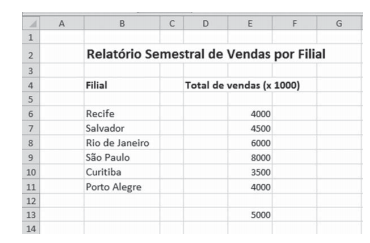

A gerência de vendas de uma empresa elaborou a seguinte

planilha MS Excel 2010 para apresentá-la na próxima

reunião com a diretoria:

Qual fórmula foi inserida na célula E13 para que o valor ali

exibido fosse igual ao que é exibido na Figura?

Com relação a conceitos básicos de redes de computadores e ao

programa de navegação Mozilla Firefox, julgue os próximos itens.

A topologia física de uma rede representa a forma como os

computadores estão nela interligados, levando em consideração

os tipos de computadores envolvidos. Quanto a essa topologia,

as redes são classificadas em homogêneas e heterogêneas.

Julgue os itens seguintes, relativos a computação em nuvem,

organização e gerenciamento de arquivos e noções de vírus, worms

e pragas virtuais.

O que diferencia uma nuvem pública de uma nuvem privada é

o fato de aquela ser disponibilizada gratuitamente para uso e

esta ser disponibilizada sob o modelo pay-per-usage (pague

pelo uso).

Ao digitar um texto sobre o uso adequado de determinado

produto, um escriturário confundiu-se com as proximidades

das teclas C e X e, depois de selecionar uma

palavra, executou a combinação de teclas Ctrl + X em

lugar de Ctrl + C.

Imediatamente percebeu o seu engano e, para desfazer o

comando errado e voltar à situação original, deve usar a

combinação de teclas

Existe uma série de recomendações para fazer uso seguro do webmail, como a criação de uma senha de acesso adequada, a não abertura de links suspeitos e a utilização de conexões de acesso ao webmail seguras. Uma conexão é considerada segura se o endereço da página do provedor de webmail, utilizada no acesso ao e-mail, for iniciada por

A Central de Facilidade de Acesso é um local central que o usuário pode usar para definir as configurações e os programas de acessibilidade disponíveis no Windows 7. Embora haja diversos recursos disponíveis na Central de Facilidade de Acesso, o Windows 7 NÃO oferece

O processo de proteção da informação das ameaças caracteriza-se como Segurança da Informação. O resultado de uma gestão de segurança da informação adequada deve oferecer suporte a cinco aspectos principais: I.Somente as pessoas autorizadas terão acesso às informações. II.As informações serão confiáveis e exatas. Pessoas não autorizadas não podem alterar os dados. III.Garante o acesso às informações, sempre que for necessário, por pessoas autorizadas. IV.Garante que em um processo de comunicação os remetentes não se passem por terceiros e nem que a mensagem sofra alterações durante o envio. V.Garante que as informações foram produzidas respeitando a legislação vigente. Os aspectos elencados de I a V correspondem, correta e respectivamente, a:

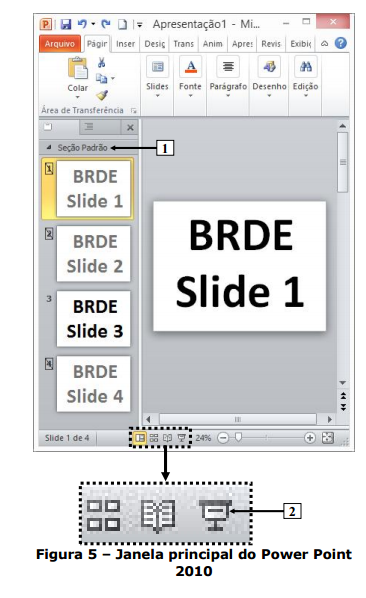

Para responder à questão 26, considere a Figura 5, que mostra a janela principal do Power Point 2010, abaixo da qual se ampliou e se destacou alguns ícones, de modo a facilitar a visualização e a resolução da questão.

Após observar a Figura 5, do

Power Point 2010, analise as assertivas abaixo:

I.Clicando com o botão esquerdo do mouse

sobre o local apontado pela seta nº 1,

identificado por "Seção Padrão", faz com

que sejam selecionados todos os slides

dessa apresentação.

II.Clicando com o botão esquerdo do mouse

sobre o ícone apontado pela seta nº 2, faz

com que seja iniciada a apresentação,

sendo exibido, como primeiro slide, o de

número 1, que se encontra selecionado.

III.Pressionando uma vez a tecla "Enter" do

teclado, será inserido um novo slide entre

os atuais slides de números 1 e 2.

Quais estão corretas?