As operações push (inserir no topo), pop (retirar do topo) e top (observar o topo) são utilizadas em estruturas de dados do tipo

Para criar, por meio de bots, uma forma de automatizar tarefas repetitivas de software, como entrada de dados em formulários, usando-se tecnologias que imitam tarefas de back-office de trabalhadores humanos, uma solução seria a implementação de

Um modelo de computação em nuvem caracteriza-se essencialmente por apresentar

Injeção é um tipo de falha comum no desenvolvimento de aplicações web e que resulta em danos significativos, dependendo da falha e do nível de exposição dos dados.

Uma aplicação é considerada vulnerável a um ataque de injeção quando

Funções de hash são muito utilizadas para verificação da propriedade básica da segurança da informação denominada

No MS Word, é possível usar caracteres especiais, ditos “curinga”, para o refinamento das buscas textuais avançadas. Nesse contexto, considere um texto que contém apenas a linha a seguir.

Casas e casarões foram demolidos.

Assinale o texto de busca que não localizaria trecho algum dessa linha.

Ao usar os recursos de um browser como o Google Chrome ou o Firefox Mozilla, em ambos é possível realizar três procedimentos, caracterizados a seguir.

I. navegar em sites na modalidade tela cheia, a partir do acionamento de uma tecla de função.

II. verificar o andamento dos downloads em execução ou já concluídos, por meio do acionamento de um atalho de teclado;

III. fazer a procura de uma palavra ou frase na homepage de um site exibida naquele momento, por meio de uma janela de diálogo, como exemplificado na figura  mostrada na tela do monitor de vídeo do Firefox Mozilla 112.0.2 (64-bits) em português, resultado da execução de um atalho de teclado. A tecla de função em I e os atalhos de teclado em II e em III são, respectivamente:

mostrada na tela do monitor de vídeo do Firefox Mozilla 112.0.2 (64-bits) em português, resultado da execução de um atalho de teclado. A tecla de função em I e os atalhos de teclado em II e em III são, respectivamente:

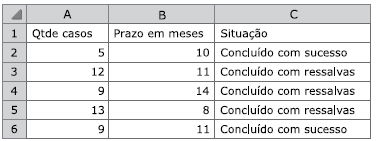

Tem-se a seguinte planilha, criada no Microsoft Excel 2016, em sua configuração padrão.

Na célula C2 existe uma função que foi copiada por meio da alça de preenchimento até a célula C6. É a função

=SE( ;"Concluído com sucesso"; "Concluído com ressalvas") Assinale a alternativa que preenche corretamente a

lacuna da função.

Ricardo preparou e enviou uma mensagem de correio eletrônico para 4 destinatários: Rafael, Andrea, Lucia e Matias. Considere que todos os usuários utilizam o

Microsoft Outlook 2016, em sua configuração original, e que todas as mensagens foram enviadas e recebidas com sucesso. Lucia, ao receber a mensagem, clicou no

botão Responder a Todos e a mensagem que foi automaticamente preparada continha os usuários Ricardo, Rafael e Matias. Isso significa que Andrea

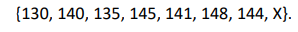

Considere a seguinte série temporal:

Aplicando o método de previsão de médias de dois pontos de dados, o valor para a projeção do oitavo item (X) será

Assinale a alternativa correta relacionada a URL (Uniform Resource Locator).

Aline enviou um e-mail conforme o preenchimento a se-

guir.

De: Aline

Para: Beto

Cc: Carlos

Cco: Deise

Assunto: Maria

Beto respondeu ao e-mail de Aline usando a opção Res-

ponder a Todos. Considerando que todos os e-mails

foram enviados e recebidos com sucesso por meio do

Gmail.com, em sua configuração padrão, assinale a al-

ternativa contendo os destinatários do e-mail de Beto.

João está preparando uma mensagem de correio eletrônico

no Microsoft Outlook 2016, em sua configuração

padrão, para Fabio, Luis e Joana. No entanto, João deseja

que Joana, quando receber a mensagem e, eventualmente,

clicar em Responder a Todos, tenha a mensagem

preparada automaticamente pelo Outlook apenas com

João como destinatário. Para isso, João deve incluir

Você provavelmente já recebeu um e-mail solicitando para atualizar seus dados, fornecer suas credenciais de usuário e senha, indicando que você ganhou algum prêmio ou ainda solicitando que clique no link e faça download de um arquivo. Esse tipo de ataque consiste em tentativas de fraude para obter ilegalmente informações pessoais, senhas bancárias, número de

cartão de crédito, entre outras. É extremamente importante para a segurança das informações e sistemas que você nunca forneça informações pessoais e sigilosas no e-mail ou clique em links duvidosos.

Assinale a alternativa que corretamente apresenta o nome da técnica utilizada nos ataques descritos no excerto:

Na célula A1 de uma planilha do Microsoft Excel, foi inscrita a palavra “OUTROSSIM”. Sem seguida, na célula

C1, foi inserida a fórmula =EXT.TEXTO(A1;7;3). Assim, é correto afirmar que a função utilizada retornou o

resultado “SIM”.