No que se refere a sistemas operacionais, pacotes office,

navegadores e redes de computadores, julgue os itens que se

seguem.

A internet é uma rede de computadores que interconecta

sistemas finais por enlaces de comunicação e comutadores,

em que o TCP (Transmission Control Protocol) e o IP

(Internet Protocol) são dois dos protocolos mais importantes.

Em relação aos Antivírus e Firewall, analise as afirmativas a seguir e assinale a alternativa correta.

I. Os Antivírus combatem malwares tais como: Cavalo de Tróia, Adware e Spyware.

II. Tanto o Antivírus como o Firewall têm o propósito de proteger o computador de ameaças.

III. O Firewall tem como função principal compactar os dados de entrada em uma rede.

Das afirmativas:

Para implantar cursos superiores na modalidade de educação a distância (EaD), uma instituição de ensino superior (IES) precisa cumprir certas exigências do Ministério da Educação (MEC), comprovando apoio aos estudantes e capacidade de desenvolver atividades específicas.

Uma das exigências do MEC para autorizar a implantação de cursos superiores na modalidade EaD é que a IES apresente

Há uma alternativa que apresenta respectivamente as Ferramentas de Busca, ou também chamados de Mecanismo de Busca,

mais utilizados atualmente no Brasil.

Analise as afirmativas e assinale a única alternativa que apresenta três Ferramentas de Busca tecnicamente corretas.

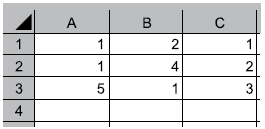

Observe a planilha a seguir, elaborada por meio do MS-Excel 2010, em sua configuração padrão.

Ao preencher a fórmula =MAIOR(A1:C3;4) na célula A4, o valor exibido por esta será:

Analise as afirmativas abaixo, em relação aos conceitos básicos do Sistema Operacional Windows:

I. O Windows é compatível com uma ampla gama de dispositivos de hardware, assim como de software.

II. Existe uma grande quantidade de softwares e aplicativos compatíveis com o Windows disponíveis na Internet para download, incluindo muitos gratuitos.

III. O Windows não é mais propenso a vírus e outros tipos de malware devido a sua popularidade e ao grande número de usuários.

Assinale a alternativa correta.

Quanto aos dispositivos para armazenamento de dados, analise as afirmativas abaixo.

I. Os dispositivos denominados HD (Hard Disk) foram projetados para nunca serem propensos a falhas mecânicas.

II. Atualmente os dispositivos de armazenamento de dados oferecem muito espaço para armazenamento de arquivos.

III. Existem dispositivos de armazenamento de dados que são portáteis e facilmente transportados.

Assinale a alternativa correta.

Assinale a alternativa que esteja tecnicamente correta quanto a ser o dispositivo de armazenamento com maior capacidade atualmente.

Redes sociais podem ser comparadas e definidas, como:

Quanto ao programa de navegação Microsoft Edge, em sua versão mais recente, à computação em nuvem e aos conceitos de organização e de gerenciamento de arquivos e pastas, julgue os itens de 34 a 39.

Por questões de segurança, o Microsoft Edge não permite que o usuário exclua suas senhas que tenham sido salvas de sites.

No que diz respeito aos conceitos de redes de computadores, ao Sistema Eletrônico de Informações (SEI) e ao programa Microsoft Excel 2016, julgue os itens de 28 a 33.

Uma rede de computadores, em alguns casos, não necessita ser conectada à Internet.

A navegação na Internet ocorre por meio de URLs, sendo que uma URL pode apontar para uma determinada página web. Considere a URL  . Nela, o termo

. Nela, o termo  indica

indica

Caso se queira fazer uma busca na Internet, um usuário deverá digitar na barra de endereços de um navegador Web

Julgue o próximo item, relativo a procedimentos associados a Internet/intranet e ao sistema operacional Windows.

No Windows 10, o Windows Defender SmartScreen protege o computador contra conteúdo não seguro da Web, assim como contra softwares mal-intencionados, e envia dados à Microsoft sobre os sites que o usuário acessa bem como sobre os arquivos baixados.

Julgue os itens a seguir, acerca de API e REST.

I Uma application programming interface (API) define as regras que necessitam ser seguidas para se comunicar com outros sistemas de software, podendo ser utilizada para compartilhar recursos e fornecer serviços da Web.

II Na representational state transfer (REST), a ausência de estado refere-se ao método de comunicação, no qual o servidor completa cada solicitação do cliente, independentemente de todas as solicitações anteriores.

III Em uma API RESTful o envio da mesma solicitação PUT várias vezes em um serviço da Web RESTful é equivalente a uma única invocação de solicitação.

Assinale a opção correta.