Em relação ao indianismo na literatura brasileira, assinale a alternativa INCORRETA.

No que diz respeito ao ensino de literatura proposto pelos Parâmetros Curriculares Nacionais (PCNs) e pela Base Nacional Comum Curricular (BNCC), assinale a alternativa correta.

No que se refere às ideias e aos aspectos linguísticos do texto precedente, julgue o item a seguir.

Infere-se do texto que a ideia de empresa perfeita é tão irreal e inalcançável quanto à de relacionamento amoroso perfeito.

No que se refere às ideias e aos aspectos linguísticos do texto precedente, julgue o item a seguir.

No texto, que é essencialmente argumentativo, a afirmação

“A perfeição é irreal e inalcançável” (primeiro parágrafo) representa o ponto de vista da pessoa que escreveu o texto.

Com relação às ideias, aos sentidos e aos aspectos linguísticos do texto , julgue os item seguinte.

No penúltimo parágrafo, o termo “a uva” explica o que é a “estrela da festa”.

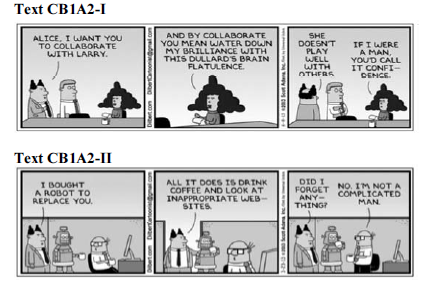

Based on the texts CB1A2-I and CB1A2-II, judge the following item.

In the text CB1A2-II, the boss suggests that his human employee is not very competent and reliable, which is why he brings a sophisticated robot to take his place.

Based on the previous text, judge the following item.

According to the text, the more technology improved and the more electric trains took over from steam-powered ones, the deeper the lines went.

Conforme os preceitos da NBR ISO/IEC 27002:2013 acerca da classificação e do controle de ativos de informação, julgue o item a seguir.

Recomenda-se que o inventário de ativos contenha a indicação de um responsável para cada ativo identificado.

De acordo com as previsões da NBR ISO/IEC 27002:2013 a respeito da segurança de ambientes físicos, julgue o item seguinte

A utilização de sistemas de detecção de fumaça e alarme de incêndio é desnecessária se existirem portas corta-fogo no perímetro de segurança.

À luz do que estabelece a NBR ISO/IEC 27002:2013 acerca da segurança de ambientes lógicos, julgue o item subsequente.

Quando as cópias de segurança contiverem informações que necessitem de elevado nível de confidencialidade, o acesso ao ambiente físico onde elas ficam deve ser controlado, sendo contraindicado o uso de encriptação.

À luz do que estabelece a NBR ISO/IEC 27002:2013 acerca da segurança de ambientes lógicos, julgue o item subsequente.

O gerenciamento de vulnerabilidades técnicas e as análises críticas regulares dos softwares que suportam processos críticos de negócio são exemplos de controles contra malware.

A respeito da gestão de riscos segundo a NBR ISO/IEC 27005, julgue o próximo item.

Na etapa de identificação das consequências, tem-se como entrada uma lista de ameaças e vulnerabilidades relacionadas aos ativos.

Considerando conceitos e aplicações da criptografia, julgue o item a seguir.

A cifra de bloco é uma das classes gerais de técnicas de criptografia simétrica utilizada em muitos protocolos seguros da Internet, como o PGP e o SSL.

A respeito de algoritmos de hash, julgue o item que se segue.

A ferramenta mais utilizada para reduzir a probabilidade de acontecerem colisões em uma função de resumo (hash) é o ajuste de distribuição, de maneira que, quanto mais heterogênea e dispersa for a função resumo, menor será a sua probabilidade de colisão.

No que se refere aos ataques cibernéticos, julgue o item seguinte.

O ransomware é um tipo de malware que, em vez de bloquear o acesso aos dados da vítima, criptografa seus arquivos de forma a evitar o acesso a eles ou mesmo sua recuperação.