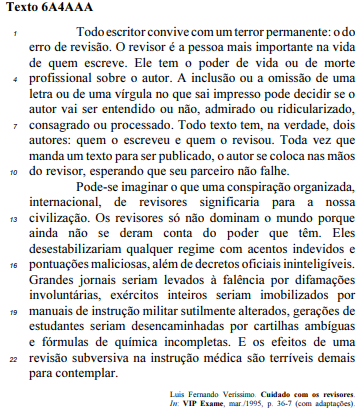

Em relação às estruturas linguísticas e às ideias do texto 6A4AAA e aos múltiplos aspectos a ele relacionados, julgue o item seguintes.

As palavras “conspiração", “sutilmente" e “terríveis" são formadas pelo processo morfológico de formação de palavras denominado sufixação.

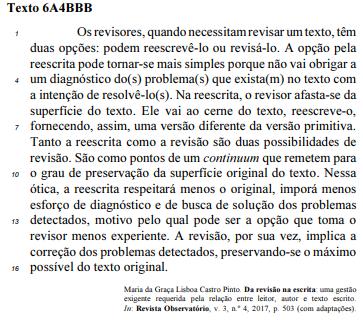

Acerca dos sentidos e dos aspectos linguísticos do texto 6A4BBB, julgue o item subsequente.

De acordo com os sentidos do texto, a atividade de revisão textual pode manifestar-se sob duas formas — a revisão e a reescrita —, cuja diferenciação se dá em termos graduais, escalares.

No contexto do desenvolvimento de sistemas de processamento de dados, julgue o item a seguir, relativo ao gerenciamento de processos de negócio.

A partir da redefinição dos processos e de suas respectivas atividades e tarefas, os custos associados à mudança dever-se-ão a fatores como resistência das pessoas às mudanças, interesses ocultos, conflitos de interesse e esforço na padronização de processos para aumentar a eficiência organizacional.

Julgue o próximo item, referente às metodologias de desenvolvimento de software.

No Scrum, o product owner, o Scrum master e demais interessados no produto definem o product backlog, estabelecendo os itens a serem desenvolvidos, ordenados a partir dos mais importantes ou relevantes, e respeitando critérios de ordenação que incluem fatores como valor, custo, conhecimento ou risco.

Julgue o próximo item, referente às metodologias de desenvolvimento de software.

Tendo por base o modelo incremental, o processo unificado utiliza casos de uso para capturar requisitos funcionais e compreende as fases de concepção, elaboração, construção e transição. Esta última fase busca garantir que todos os requisitos do projeto sejam atendidos e implementados.

Com relação às práticas de contagem adotadas na análise por pontos por função, julgue o item subsequente.

Em projetos de desenvolvimento ágil, considera-se que o ciclo de trabalho evolutivo encerra-se a cada release; alterações ocorridas em funcionalidades após o término de uma release serão tratadas como projeto de melhoria.

Um sistema gerenciador de banco de dados (SGBD) instalado no Linux deve ser configurado de modo a permitir os seguintes requisitos:

I no máximo, 1000 conexões simultâneas;

II somente conexões originadas a partir do servidor de aplicação com IP 10.10.10.2.

Tendo como referência essas informações, julgue o seguinte item.

Caso o SGBD instalado seja o MySQL 5.7, para atendimento dos requisitos I e II, deve-se modificar o arquivo

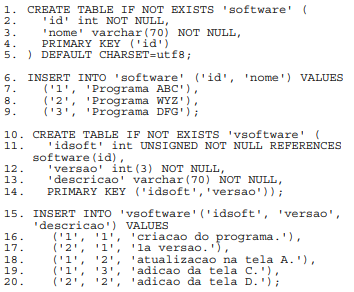

Com base nos comandos MySQL 5.6 precedentes, julgue o item a seguir.

A tabela

Acerca do Oracle 12C, julgue o próximo item.

Os blocos de dados são organizados em cabeçalho (row header) e dados (column data); a cada nova transação, o registro é armazenado como uma nova linha na tabela e, assim, um registro é armazenado em várias colunas em blocos de dados no disco.

Julgue o item que se segue, a respeito do processamento de transações e otimização de desempenho do SGBD e de consultas SQL.

No MySQL 5.6, os índices são usados para, entre outras operações, desconsiderar linhas a serem pesquisadas e(ou) encontrar linhas abrangidas pelo

Acerca de cloud computing, julgue o próximo item.

Um dos exemplos de utilização da computação em nuvem é a virtualização, na qual duas máquinas virtuais são implementadas em um mesmo equipamento físico.

A respeito de construção de sistemas, julgue o item subsequente.

As especificações JSF (Java Server Faces) 1.x e 2.x utilizam JSP (Java Server Pages) como template padrão para a construção de interfaces de usuários.

Em relação a desenvolvimento de aplicativos, julgue o seguinte item.

Um dos princípios de UX determina que aplicativos para dispositivos móveis devem ter telas iniciais diferentes do mesmo sítio, com priorização do conteúdo mais relevante.

Julgue o item seguinte, relativos a mecanismos de segurança em um ambiente computacional.

O registro de atividades gerado por programas e serviços de um computador não é visto como um mecanismo de segurança, já que está associado à análise forense.

Julgue o item seguinte, relativos a mecanismos de segurança em um ambiente computacional.

A análise de riscos define os direitos e as responsabilidades de cada usuário em relação à segurança dos recursos computacionais que utiliza e às penalidades às quais cada um deles está sujeito.