No que tange aos princípios, aos conceitos e à legislação da arquivística e à gestão, ao acondicionamento e ao armazenamento de documentos de arquivo, julgue o item seguinte.

Na transferência, o documento passa do arquivo corrente para o arquivo intermediário.

Quanto à preservação, à conservação, à triagem, à eliminação e à digitalização de documentos, julgue o item seguinte.

Recomenda-se o uso de clipes e grampos metálicos, pois são mais duráveis no armazenamento dos documentos.

Acerca de arquitetura de computadores, julgue o item a seguir.

Quanto à localização, as memórias de computador são classificadas em interna e externa.

Julgue o próximo item, relativo à administração de sistemas Linux.

No Linux, todos os arquivos possuem um usuário proprietário e um grupo proprietário, sendo que este último não pode ser alterado.

Julgue o próximo item, relativo à administração de sistemas Linux.

Algumas distribuições Linux possuem o comando chkconfig, uma ferramenta que permite adicionar ou remover scripts de inicialização do sistema.

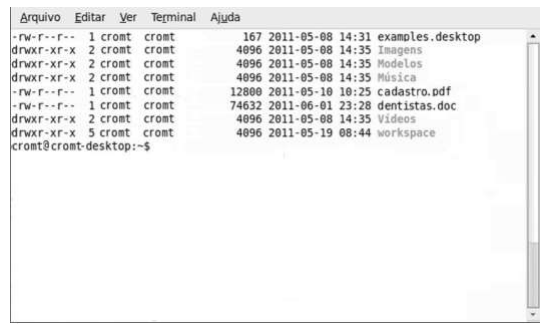

A partir das informações acima apresentadas após o usuário ter digitado o comando ls -la, julgue o item que se segue.

O comando cat Imagens não mostrará conteúdo algum, pois o comando cat mostra o conteúdo de arquivo e não de diretório.

Com relação ao acesso remoto e ao cabeamento estruturado em redes de computadores, julgue o próximo item.

Por ser considerado como o protocolo mais inseguro, o PPP não é utilizado como protocolo de acesso remoto.

A respeito do protocolo NetBios e do protocolo TCP/IP, julgue o item a seguir.

O protocolo NetBios é compatível com os sistemas operacionais Windows e Linux.

Quanto ao CIDR (Classless Inter-Domain Routing), ao NAT (Network Address Translation) e à VLAN (Virtual Local Area Network), julgue o item que se segue.

A maior vantagem do uso do NAT é que o endereço IP de cada computador é conhecido na Internet, uma vez que todo endereço IP identifica, de forma exclusiva, uma única máquina em todo o mundo. Assim, o uso do NAT não viola o modelo arquitetônico do IP.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Alguns tipos de ataque, como, por exemplo, escaneamentos de portas e ataques de vulnerabilidade de aplicações, não podem ser detectados por um IDS.

Acerca da VPN (Virtual Private Network) e dos certificados digitais, julgue o item subsequente.

Em se tratando de redes VPN implementadas em nível de rede, especialmente as baseadas na Internet, estabelecer a localização de um firewall dentro de uma rede VPN é um aspecto que deve ser considerado.

A oração “visto que estão presentes na vida do aluno fora do seu ambiente escolar” (linhas 16 e 17) expressa, em relação à oração anterior, circunstância de

Assinale a alternativa correta no que se refere à correção gramatical e à adequação da linguagem do trecho apresentado à correspondência oficial.

Com base no que dispõe a Constituição Federal de 1988 (CF) acerca da educação, assinale a alternativa correta.

O atual PNE é um projeto nacional que determinou diretrizes, metas e estratégias para a política educacional no período de 2014 a 2024. Quanto às metas do PNE, assinale a alternativa correta.