No que se refere a receitas e despesas, julgue o item subsequente.

Desperdício de materiais na transformação de estoques deve ser reconhecido como despesa do período em que foi incorrido.

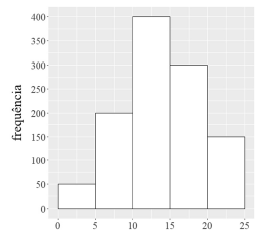

Considerando que o histograma apresentado descreve a distribuição de uma variável quantitativa X por meio de frequências absolutas, julgue o item que se segue

O segundo decil da distribuição da variável X é igual a 20.

Com respeito ao conjunto de dados {5a, 2a, 2a}, em que a representa uma constante não nula, julgue o próximo item

O coeficiente de variação independe do valor da constante a

Considerando que X1, X2, X3, X4 represente uma amostra aleatória simples retirada de uma população normal padrão, julgue o item a seguir.

Suponha que uma amostra aleatória simples, de tamanho n = 100, seja retirada de uma população normal com média desconhecida μ e variância igual a 1. Sabendo que a média amostral foi igual a 10, que Φ (2) = P (Z ≤ 2) = 0,977 e que Φ (3) = P (Z ≤ 3) = 0,999, em que Z ~ Normal (0,1), julgue o próximo item.

Caso o intervalo de confiança seja obtido com base em uma razão na forma em que S denota o desvio padrão amostral e , a média amostral, então

Acerca de aspectos diversos pertinentes a objetos de avaliação associados à análise de sistemas, julgue o item que se segue

Com relação aos padrões de arquitetura de software MVC (Model View Controller) e DDD (Domain Driven Design) é correto afirmar que: este é voltado à modelagem de banco de dados e objetiva facilitar a implementação de regras e processos complexos, além da divisão de responsabilidades por camadas; aquele traz como benefício o isolamento das regras de negócios da lógica de apresentação, que é a interface com o usuário.

Julgue o próximo item, relativos a UML 2, Scrum 2020, arquitetura cliente-servidor e alta disponibilidade

Em UML, fragmentos combinados são sequências de processamento executadas sob circunstâncias específicas e que funcionam como mecanismos para adicionar lógica processual aos diagramas de sequência

A respeito da ferramenta de automação Jenkins, julgue o item que se segue

Um modelo definido pelo usuário que construa estágios para uma aplicação ser entregue é considerado um pipeline.

A respeito da ferramenta de automação Jenkins, julgue o item que se segue

Um subconjunto de tarefas executadas em um job, que passam por etapas que normalmente são nomeadas como build, test e deploy, é conhecido como groovy.

Julgue o seguinte item, pertinentes a bancos de dados.

Em um SGBD Oracle, as tabelas e suas visões (views) do banco de dados são armazenadas localmente em arquivos físicos que são denominados de tablespace

Após ter sido privatizada, determinada empresa passou a utilizar novos sistemas administrativos, tais como: folha de pagamento, sistema de pessoal, sistemas de benefícios etc.; porém, constatou-se que os sistemas antigos não poderiam ser descontinuados em um pequeno espaço de tempo. Tais sistemas usavam tecnologias de armazenamento de dados antiquados e dados de baixa qualidade.

Acerca dessa situação hipotética e considerando aspectos diversos pertinentes à inteligência de negócios - business intelligence (BI) -, julgue o seguinte item.

Na situação hipotética em apreço, seria correto optar pela utilização de bancos de dados relacionais, os quais são bancos especializados que foram desenvolvidos para ajudar a extrair dos dados as informações de BI.

Acerca de aspectos diversos pertinentes a objetos de avaliação associados a segurança da informação, julgue o item seguinte

Considerando que, em determinada empresa de telefonia, a política de segurança contempla um conjunto de regras e diretrizes com o intuito de proteger as informações e os ativos da empresa, definindo normas/técnicas e melhores práticas para assegurar a autenticidade, legalidade, integridade, disponibilidade e confidencialidade da informação, é correto afirmar que, nessa situação, para assegurar confiabilidade, todas as informações da telefonia: custos, gastos de áreas, contestações, auditoria, rateio de custos, uso fora do horário e principais ofensores devem estar protegidas de acordo com o grau de sigilo necessário, com limitações de acesso estabelecidas por meio de perfis de acesso.

Acerca de aspectos diversos pertinentes a objetos de avaliação associados a segurança da informação, julgue o item seguinte

No Brasil, a certificação digital contempla quatro conjuntos de certificados, cada um com sua função: assinatura digital (A1, A2, A3 e A4), sigilo (S1, S2, S3 e S4), tempo (T) e mobilidade (Bird ID). No conjunto de certificados de assinatura digital, os modelos A4 e A3 são muito semelhantes, mas este se distingue daquele por ser específico para uso em nuvem e por ser armazenado em um hardware criptográfico chamado HSM.

Acerca de aspectos diversos pertinentes a objetos de avaliação associados à análise de sistemas, julgue o item que se segue.

A ADSI (Active Directory Service Interfaces) permite a execução de tarefas administrativas comuns, como a adição de novos usuários, o gerenciamento de impressoras e a localização de recursos em um ambiente de computação distribuído.

Com relação aos servidores DNS (Domain Name System) e NTP (Network Time Protocol), julgue o item seguinte

Uma das desvantagens de um servidor receptor NTP é que ele não permite o bloqueio de uma solicitação