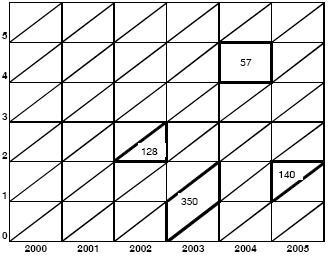

De acordo com o diagrama de Lexis mostrado acima, que

apresenta a relação entre o ano de observação - eixo das

abscissas - e as idades - eixo das ordenadas -, julgue os itens

seguintes.

Em 2003, registraram-se 350 óbitos, pertinentes à geração de 2003.

De acordo com o diagrama de Lexis mostrado acima, que

apresenta a relação entre o ano de observação - eixo das

abscissas - e as idades - eixo das ordenadas -, julgue os itens

seguintes.

Foram registrados 128 óbitos de indivíduos com 2 anos completos em 2002, oriundos da geração de 2001.

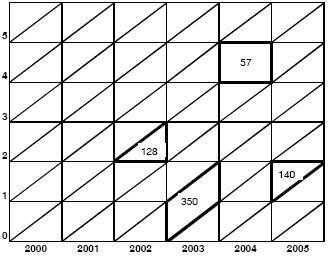

Considerando a tábua de comutação acima, elaborada com base na

tábua biométrica AT-83 M, atrelada à taxa de juros de 6% ao ano,

julgue os itens a seguir.

A renda imediata vitalícia postecipada, de fracionamento mensal, para uma pessoa de 47 anos de idade é maior que 13,0774.

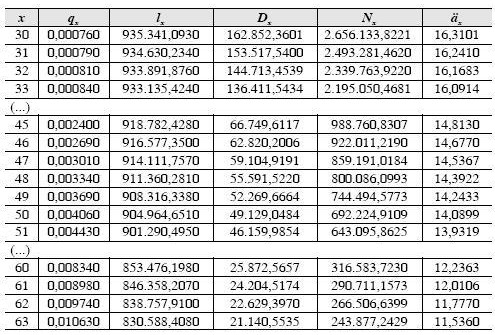

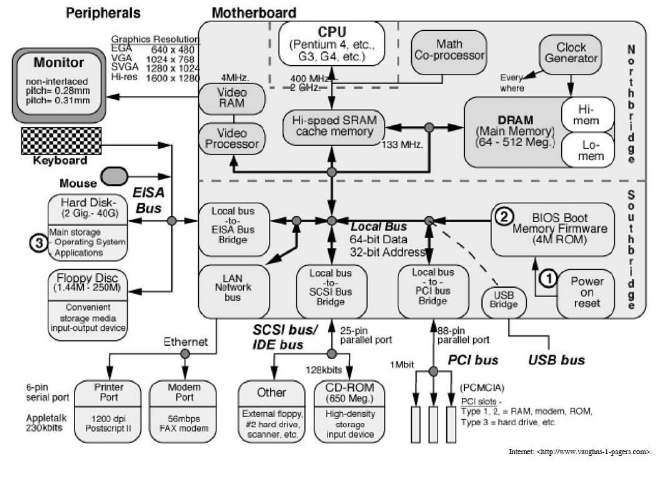

Considerando a figura acima, que apresenta um diagrama de

blocos da arquitetura de um computador pessoal, julgue os itens

subseqüentes acerca de conceitos de informática.

Os modelos atuais de processadores Pentium não possuem internamente um co-processador matemático em seu interior.

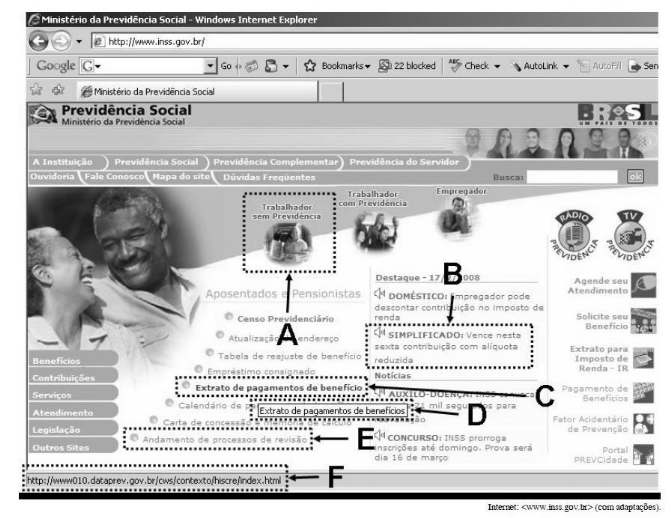

A figura acima apresenta a interface de um navegador web, após acesso a um sítio web, na qual são destacadas regiões

nomeadas de A até F. Na situação apresentada, o ponteiro do mouse está sobre a região C, o que fez com que as informações nas

regiões D e F fossem apresentadas. Caso o usuário passe o ponteiro do mouse sobre as regiões A, B e E serão mostradas na região

F, respectivamente, as informações a seguir.

A partir das informações apresentadas acima, julgue os itens que

se seguem.

As informações acima permitem afirmar que nenhuma das páginas cujos endereços são disponibilizados na página atualmente apresentada ao usuário é gerada por meio de scripts na linguagem PHP.

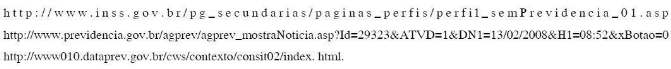

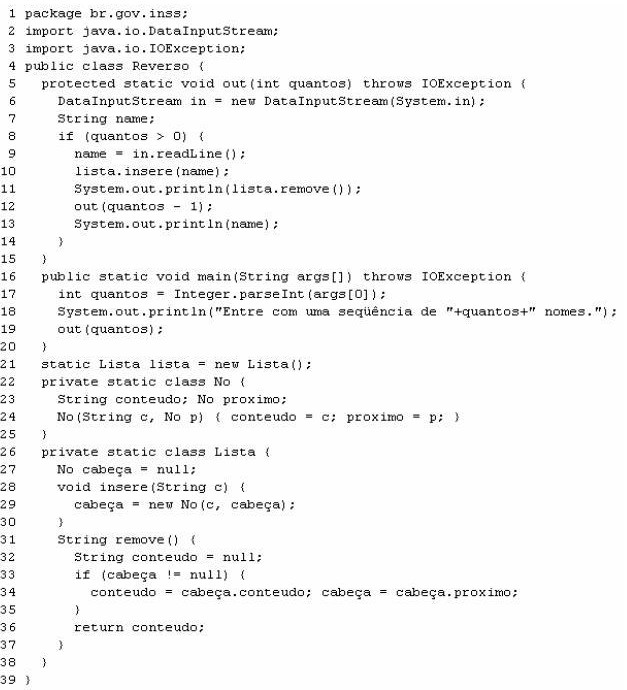

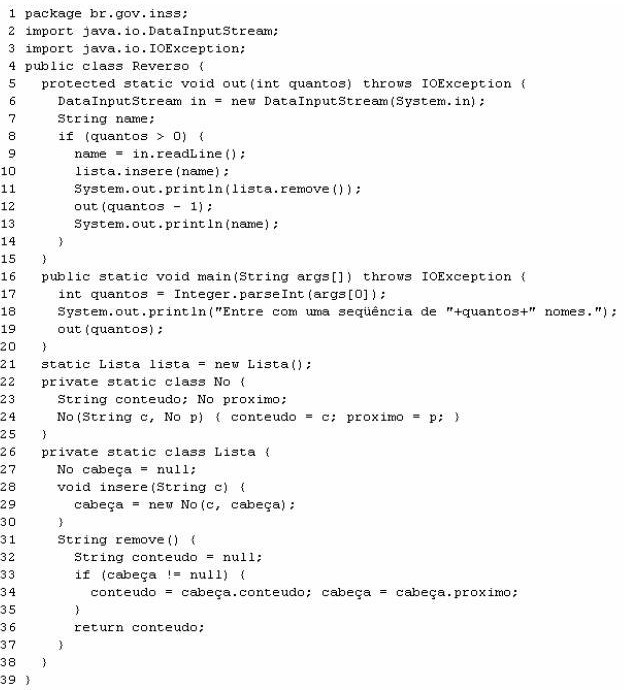

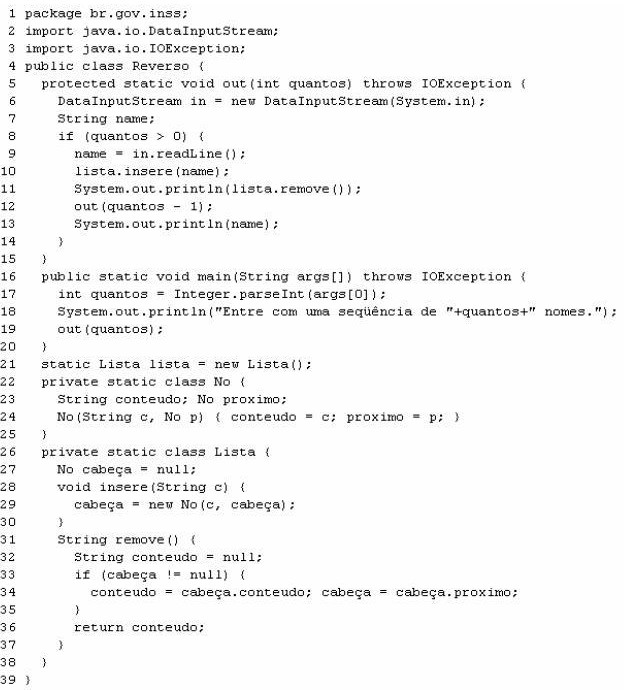

Nas linhas numeradas de 1 a 39 acima, apresenta-se um trecho de código

na linguagem Java, correto e plenamente funcional. A execução do

programa é realizada em um ambiente adequado para execução do código,

sem erros de runtime. O usuário inicia a execução do programa por meio

da linha de comando java Reverso 3.

Considerando essas informações, julgue os próximos itens acerca dos

conceitos de programação.

O código apresentado declara três classes, cujos nomes são Reverso, No e Lista, sendo a classe Reverso a única que é publicamente visível.

Nas linhas numeradas de 1 a 39 acima, apresenta-se um trecho de código

na linguagem Java, correto e plenamente funcional. A execução do

programa é realizada em um ambiente adequado para execução do código,

sem erros de runtime. O usuário inicia a execução do programa por meio

da linha de comando java Reverso 3.

Considerando essas informações, julgue os próximos itens acerca dos

conceitos de programação.

O tipo de dados Lista é polimórfico, pois uma instância de Lista armazena uma lista de instâncias de qualquer tipo.

Nas linhas numeradas de 1 a 39 acima, apresenta-se um trecho de código

na linguagem Java, correto e plenamente funcional. A execução do

programa é realizada em um ambiente adequado para execução do código,

sem erros de runtime. O usuário inicia a execução do programa por meio

da linha de comando java Reverso 3.

Considerando essas informações, julgue os próximos itens acerca dos

conceitos de programação.

Cada vez que o método insere é executado, cria-se uma nova instância de No.

Acerca do funcionamento de programas em plataformas

como Java, PHP ou Ajax e sua relação com o ambiente

de execução e sistema operacional, julgue os itens

seguintes.

A implementação de aplicações web usando plataformas como Java e PHP apresenta como vantagens, em relação ao modelo cliente-servidor embasado em plataformas proprietárias, a padronização e a portabilidade das interfaces com o usuário, bem como a independência relativa ao SGBD empregado neste último caso, que é especialmente fortalecida se usados triggers e stored procedures.

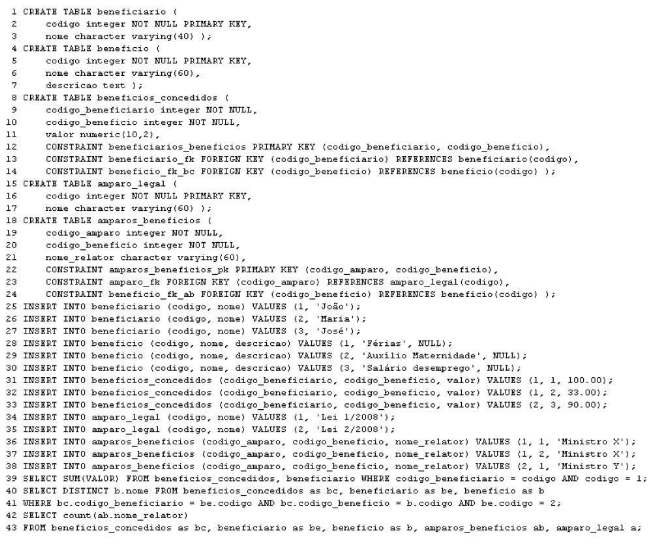

O código acima apresenta um script SQL, correto e funcional,

que implementa um modelo de dados de uma aplicação web. A

execução do código deve ser interpretada seqüencialmente.

Considerando esse código, julgue os próximos itens acerca de

conceitos de desenvolvimento de aplicações e bancos de dados.

Um dos possíveis requisitos ou regras de negócio realizadas por esse modelo é que cada beneficiário poderá receber um benefício mais de uma vez.

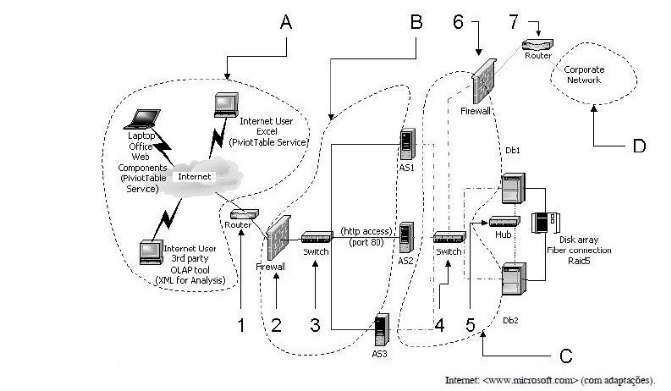

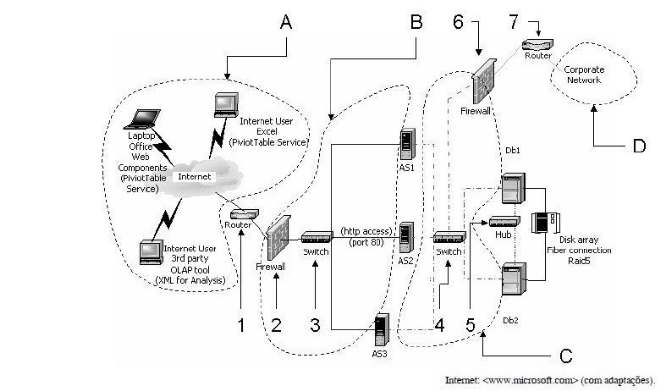

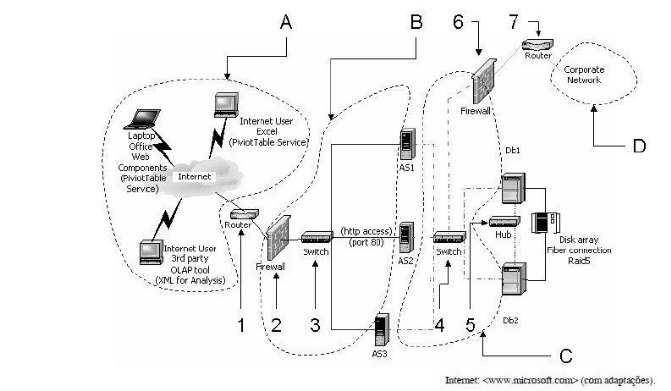

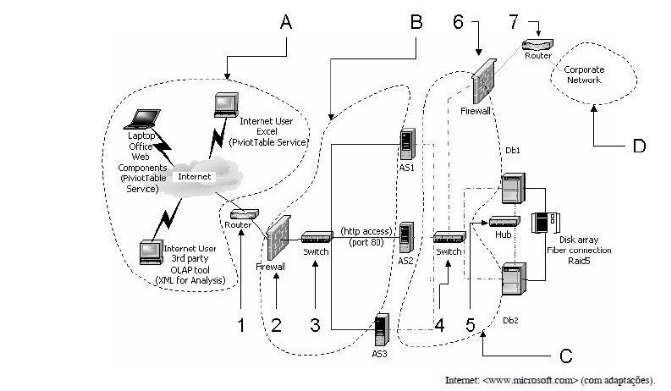

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Visando à diminuição de riscos de incidentes de segurança da informação, é correto estabelecer um maior perímetro de segurança lógica em torno da rede B que em torno da rede C.

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Considerando-se o volume de mensagens trocadas entre os dispositivos AS1, AS2 e AS3 e os dispositivos Db1 e Db2, quando do uso de protocolos de nível de aplicação, é correto afirmar que há uma grande chance de que a maioria desse volume seja enbasado em protocolos proprietários.

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Protocolos como NFS e SNMP são empregados com maior freqüência na rede B que na rede A.

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Considere que, durante o estabelecimento de uma VPN entre dispositivos quaisquer na arquitetura mostrada, se tenha optado por utilizar o protocolo HMAC-SHA1 mas não os protocolos TripleDES-CBC ou AES-CBC. Nessa situação, tal opção implica menores riscos com a perda de confidencialidade dos dados transmitidos que com a perda de autenticidade dos mesmos

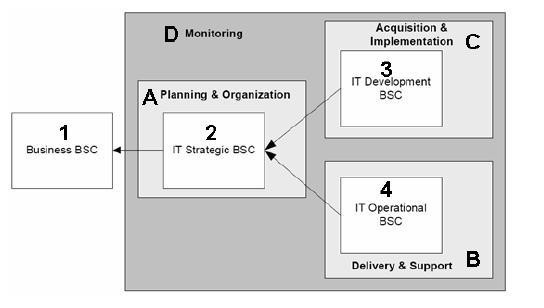

A figura acima apresenta um esquema de associação entre diversos

domínios de gerenciamento de sistemas de tecnologia da informação

(TI), definidos conforme o modelo COBIT, e o uso da técnica de

planejamento de sistemas chamada balanced score card (BSC).

Considerando essa figura, em que as áreas A, B, C, D, 1, 2, 3 e 4 são

destacadas, julgue os próximos itens acerca dos conceitos de

planejamento de sistemas de informação, formalização e controle de

TI.

Atividades que empregam modelos de gerenciamento de projetos de TI, especialmente as embasadas no PMI e CMMI, são mais associadas ao domínio de aquisição e implementação (área C) que ao domínio de entrega e suporte (área B).