Técnicas de criptografia são amplamente utilizadas para garantir o sigilo e a autenticidade da informação.

Em criptografia, DES e RC4 são, respectivamente, exemplos de

O SMTP (Simple Mail Transfer Protocol) é o protocolo padrão de transferência de mensagens de correio eletrônico por meio da Internet.

De acordo com esse protocolo, o handshake inicial com o servidor SMTP após estabelecer a conexão é realizado por meio do comando

A empresa de trabalho temporário Sempre Alerta Ltda. terceirizará o serviço de limpeza da sociedade empresária Extintores Infalíveis Ltda., nela alocando 10 (dez) auxiliares de limpeza que se revezarão em turnos de 12 x 36 horas.

No contrato apresentado, que vigora a partir de janeiro de 2024, por 180 dias, e é regido pela Lei nº 6.019/74, existe cláusula de reserva que proíbe a contratação de qualquer auxiliar pela empresa tomadora ao fim do prazo em que ele tenha sido colocado à sua disposição.

Considerando os fatos e a norma de regência, assinale a afirmativa correta.

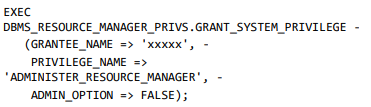

Num ambiente Oracle, no âmbito do Database Resource Manager, analise o comando a seguir.

Assinale o efeito desse comando.

No contexto de uma Árvore B, estrutura comumente utilizada na indexação de tabelas relacionais, considere as seguintes propriedades numa árvore B de grau g.

1. Todas as folhas estão no mesmo nível de profundidade na árvore.

2. Todos os nós podem conter, no máximo, 2g - 1 chaves.

3. Exceto pelo nó raiz, todos os demais nós devem conter, no mínimo, 3 chaves.

4. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(n²).

5. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(n).

Estão corretas apenas as afirmativas

Assinale a lista que contém somente técnicas tipicamente aplicadas em operações de data mining.

O NTFS é um sistema de arquivos utilizado por sistemas operacionais corporativos das famílias Windows.

Sobre esse sistema de arquivos é correto afirmar que

Monitorar a infraestrutura de TI da qual os sistemas computacionais dependem é fundamental para permitir às organizações manterem os níveis de desempenho necessários de seus negócios.

São ferramentas de software de código aberto que tem por finalidade o monitoramento da infraestrutura de TI:

Em uma rede Ethernet, o protocolo que oferece um mecanismo de mapeamento dinâmico de endereços de rede IPv4 ao endereço MAC de uma máquina física é o

A alta disponibilidade refere-se à capacidade de um sistema de permanecer operacional e acessível, mesmo diante de falhas de

hardware ou software. Existem várias abordagens e mecanismos que podem ser implementados para garantir que um sistema

continue a funcionar de forma eficaz, mesmo se ocorrerem erros.

Um exemplo destas abordagens e mecanismos é a replicação de dados. Em uma das abordagens de replicação de dados, os clientes

enviam gravações para vários nós, que aceitam gravações diretamente. A leitura também ocorre a partir de vários nós,

permitindo a detecção e correção de dados desatualizados. Isso traz flexibilidade e resistência a falhas, embora a lógica de

operação seja mais complexa e envolva a necessidade de resolver conflitos devido a gravações simultâneas.

O método de replicação de dados discutido é o

Uma das principais características da computação em nuvem é a

abstração dos recursos de hardware para o usuário.

Nesse contexto, sobre os conceitos de elasticidade e

escalabilidade, assinale a afirmativa correta.

Uma plataforma de desenvolvimento fornece recursos como servidores, bancos de dados e ambientes de desenvolvimento

integrados (IDEs) necessários para criar, testar e implantar uma aplicação web.

Assinale a opção que apresenta o modelo de serviço de

computação em nuvem no qual essa plataforma se enquadra.

Um usuário recebeu o e-mail de um remetente desconhecido se passando por sua operadora de telefonia celular, com um anexo intitulado “Fatura_Mar_2024.pdf”. Ao abrir o anexo, o computador do usuário é infectado com um tipo de malware que criptografa seus arquivos e exige um resgate em criptomoeda para desbloqueá-los.

Nesse caso, o tipo de ataque de malware sofrido pelo usuário é conhecido como:

Embora a computação em nuvem proporcione diversas vantagens,

ela também apresenta desafios peculiares.

No que diz respeito à precificação, assinale a afirmativa correta.

Um analista estava acessando uma página de Internet Banking autêntica, e realizou normalmente sua autenticação, recebendo

um cookie de sessão.

Em paralelo a isso, também estava verificando sua caixa de correio eletrônico, e clicou em um link suspeito que recebeu em um e-mail. Mais tarde, ao verificar seu extrato bancário, percebeu inúmeras operações que ele não realizou. Ao fazer contato com

seu banco, o mesmo informou que as operações foram realizadas a partir do usuário autenticado do cliente.

Com base nessas informações, assinale a opção que apresenta o

ataque sofrido.