O assédio moral organizacional contempla interações entre o indivíduo e a organização ou a administração da empresa, as quais utilizam de violência e da hostilização, na formulação de procedimentos e políticas organizacionais, de modo

O ciclo típico de intervenção ergonômica engloba quatro macros etapas distintas e complementares. Na etapa de “Avaliação e Replanejamento”, o trabalho, comumente, consiste em realizar uma avaliação das soluções implantadas em termos de impactos para o bem-estar no trabalho/satisfação dos usuários, a eficiência e a eficácia de produtos e serviços;

Idalberto Chiavenato considera que a entrevista de seleção é a técnica de seleção mais utilizada e que a entrevista pessoal tem outras aplicações, como na triagem inicial do recrutamento, seleção de pessoal, aconselhamento e orientação profissional, avaliação de desempenho e desligamento, por exemplo. Esse autor aponta que uma diferença entre a entrevista de triagem e a entrevista de seleção é que a entrevista de triagem é

Sobre o trabalho de mediação de conflitos é correto afirmar que

Nos casos envolvendo violência contra mulheres podemos considerar a ocorrência de uma vitimização primária que é atribuída ao próprio agente que, com sua conduta, causa sofrimento físico ou mental à vítima. É preciso, porém, também considerar a existência de uma vitimização secundária, que pode ser reconhecida de modo direto

Considere um computador de 16 GB de RAM, cujos endereços de memória abaixo são válidos:

Endereço 1: 000000000022FE40

Endereço 2: 000000000022FE48

Endereço 3: 000000000022FE4E

É correto afirmar que o

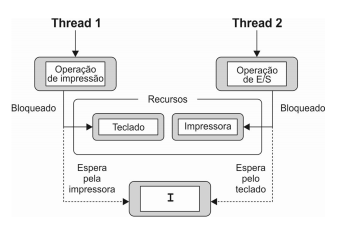

Considere a figura abaixo.

Do ponto de vista do sistema operacional, a situação indica que a caixa I deve ser preenchida com

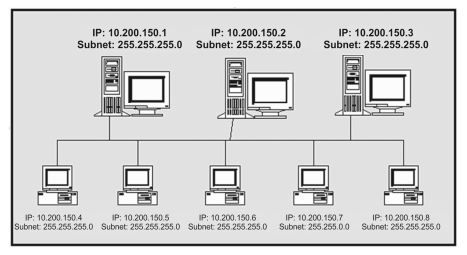

Considere a rede local baseada em TCP/IP da figura abaixo.

Nesta rede,

Um Defensor Público cifrou uma mensagem com sua chave privada e enviou por e-mail para um grupo de colegas de trabalho. Todos os colegas conseguiram decifrar a mensagem, já que conheciam a chave pública do Defensor Público. Na transação garantiu-se

Considere o texto abaixo.

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,

Especialistas verificaram que os vetores mais utilizados para distribuição do WannaCry são e-mails e arquivos PDF, como outros malwares. Mas a novidade é a sua grande capacidade de propagação. A partir do momento em que um computador é afetado, esse malware consegue se propagar lateralmente utilizando a vulnerabilidade Unauthenticated Remote-Code-Execution − RCE, também conhecida também pelo codinome EternalBlue, de um protocolo bem conhecido no Windows e no Windows Server. Um dos métodos de defesa contra esse ransomware, sugerido por muitos profissionais de TI, é a desativação deste protocolo vulnerável, denominado

A transposição de forma verbal transitiva no trecho ...chega um momento no qual apreciamos o conforto das nossas casas... para a voz passiva resultará na seguinte redação:

No contexto do último parágrafo, a palavra habitantes, usada com aspas, representa

A história do Minimundo começa com a vontade de um pai e um avô de agradar a duas crianças com um pequeno mundo de miniaturas, no jardim diante do seu hotel. (4º parágrafo)

Nesse trecho, o verbo agradar é transitivo indireto, regendo um complemento iniciado pela preposição a. Outro exemplo de verbo do texto que é usado com a mesma preposição antes de seu complemento é

O segmento do texto que está reescrito corretamente de acordo com a norma-padrão da língua, preservando-se o sentido original, é: