Ao balizar as atividades dos órgãos que integram o Sistema Brasileiro de Inteligência (SISBIN), a Política Nacional de Inteligência (PNI) considera, dentre as principais ameaças, três atividades a seguir:

I. Obtenção de conhecimentos ou dados sensíveis para beneficiar grupos de interesse, empresas e indivíduos.

II. Ação deliberada, com efeitos físicos, materiais e psicológicos, que visa a destruir, danificar, comprometer ou inutilizar, total ou parcialmente, definitiva ou temporariamente, dados ou conhecimentos; ferramentas; materiais; matérias-primas; equipamentos; cadeias produtivas; instalações ou sistemas logísticos, com o objetivo de suspender ou paralisar o trabalho ou a capacidade de satisfação das necessidades gerais.

III. Ações com o emprego de recursos da tecnologia da informação e comunicações que visem a interromper, penetrar, adulterar ou destruir redes utilizadas por setores públicos e privados.

Os itens acima referem-se respectivamente às ameaças denominadas:

Considere, em uma cerimônia de caráter federal, a presença de:

I. autoridades e funcionários da União;

II. estrangeiros;

III. autoridades e funcionários estaduais e municipais.

De acordo com o Decreto de Cerimonial n° 70.274/1972, em igualdade de Categoria, a precedência da maior para menor, neste caso, é:

Durante o processo de negociação num determinado conflito, o negociador ficou receoso de entregar um “copo de água” a um dos conflitantes. Por conta disso, seu superior o estimulou a utilizar mentalmente os 5 Critérios de Ação, reforçando que apenas a viabilidade/aceite nos 5 itens que o compõem resultaria na entrega do copo de água. Com base nessas informações, os 5 critérios de ação que o negociador deverá utilizar são:

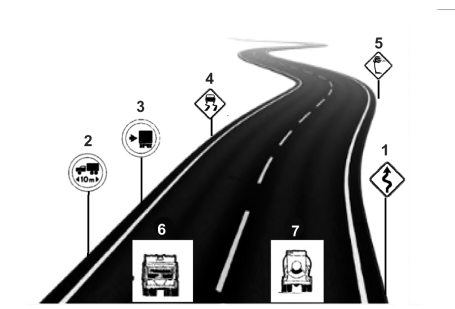

Prudêncio e Negligêncio estão conduzindo, respectivamente, os caminhões 6 e 7 pela via presente na ilustração. Considere:

I. Os veículos 6 e 7 não são articulados.

II. O veículo 7 apresenta peso bruto total de 12 toneladas e 11 metros de comprimento total.

III. O veículo 6 apresenta peso bruto total de 11 toneladas e 9 metros de comprimento total.

IV. O veículo 6 transita pela faixa da esquerda da referida via.

V. O veículo 7 transita pela faixa da direita da referida via.

Considerando a sinalização de trânsito descrita na figura acima, é correto afirmar:

Independentemente das sanções penais, civis e administrativas previstas na legislação específica e de outras previstas na própria Lei no 8.429/1992, o responsável pelo ato de improbidade que atenta contra os princípios da administração pública está sujeito

Um dos conceitos contemporâneos ligados à gestão de riscos no âmbito das organizações públicas e privadas é o de compliance, que significa

Os servidores públicos estatutários podem ser responsabilizados, considerando o disposto na Lei n° 8.112/1990,

Considere que o novo dirigente de uma entidade integrante da Administração indireta do Município tenha estabelecido como principal foco de sua atuação fomentar a motivação dos servidores no ambiente de trabalho. Como embasamento teórico, referido dirigente valeu-se dos preceitos da Teoria ERC (ou ERG, como é conhecida internacionalmente), desenvolvida por Clayton Alderfer, o que significa pressupor que

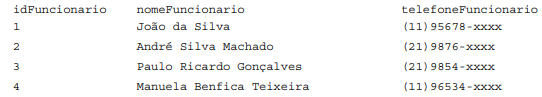

Em uma tabela chamada "Funcionario" de um banco de dados Oracle, em que estão cadastrados os dados abaixo, considere que todos os campos são do tipo "varchar2" e que o campo "idFuncionario" é chave primária.

Para exibir os dados apenas dos funcionários cujos telefones iniciem com o DDD "(21)", utiliza-se a instrução

Na estrutura de arquivos de configuração do JBoss Enterprise Application Platform 6, o arquivo "standalone-ha.xml"

Após participar da criação do Planejamento Estratégico de TI (PETI), um Analista especializado em Tecnologia da Informação precisa fracionar as estratégias definidas em macroprojetos indicando os recursos e os métodos para execução desses projetos. Fará em um documento que considera as definições do PETI e seu olhar para as metas organizacionais e os transforma em programas e projetos que irão viabilizar os objetivos corporativos. Esse documento é conhecido como Plano

Os tipos de redes de computadores, LAN e WAN, requerem tecnologias de transmissão adequadas às distâncias físicas envolvidas em cada tipo de rede. Uma correta escolha de tecnologias para a LAN e para a WAN é, respectivamente,

Considere uma instalação de uma rede local de computadores que inclui três VLANs (VLAN1, VLAN2 e VLAN3) em sua topologia. As VLANs foram segmentadas utilizando uma Switch L2. Considere, ainda, um pacote gerado por um computador pertencente à VLAN1 que deve ser encaminhado para um computador pertencente à VLAN3. Nessa situação, o encaminhamento do pacote na VLAN1 será realizado por meio

Na implantação do serviço de VoIP, o Analista especializado em Tecnologia da Informação deve selecionar vários protocolos verticalizados para prover os diferentes níveis e tipos de serviços de comunicação. Um desses protocolos, pertencente à camada de Aplicação do modelo OSI, é utilizado pelos terminais para o transporte fim a fim em tempo real de pacotes de mídia de voz. Esse protocolo é o

Um dos ataques realizados por meio da internet é conhecido como e-mail spoofing, que tem como objetivo a propagação de códigos maliciosos, envio de spam, entre outros. Nesse tipo de ataque, o atacante