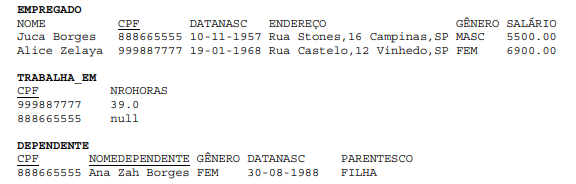

Atenção: Para responder à questão, considere os dados abaixo.

Considere que em um banco de dados relacional, funcionando em condições ideais, existam as tabelas a seguir, nas quais há pelo menos os registros indicados nelas inseridos e a chave primária corresponde ao campo sublinhado.

Sem considerar questões de sintaxe, a operação “Deletar da tabela EMPREGADO a tupla com CPF = 999887777”

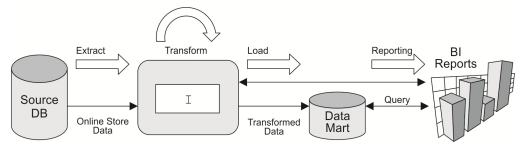

Considere, por hipótese, que a SANASA tenha adotado o padrão de arquitetura ETL de Big Data apresentado na figura abaixo.

Uma Analista da SANASA propôs essa arquitetura, considerando que

Considere o texto abaixo:

A solução completa possui diversos módulos que podem ser parametrizados de acordo com as necessidades da empresa de saneamento e com o número de usuários. A solução permite: a) gerenciamento de projetos, tais como obras de manutenção e de infraestrutura de estações de tratamento; b) gerenciamento das diversas fases dos processos para o tratamento da água bruta e de controle de qualidade para a produção da água tratada a ser disponibilizada na rede de distribuição; c) integração com o sistema de controle de perdas permitindo replanejamentos preventivos e corretivos dos recursos e insumos envolvidos nos processos de produção de água tratada; d) gerenciamento de hidrômetros; d) integração com controles físicos e financeiros, disponibilizando históricos funcionais de manutenção, estatísticas de consumo etc.

Trata-se de um sistema

Considere a definição abaixo.

Arquitetura de software onde todos os componentes são projetados para virarem serviços. Atualmente significa que os componentes de uma aplicação devem atuar como serviços interoperáveis e podem ser usados de forma independente e/ou recombinados com outras aplicações.

Trata-se de

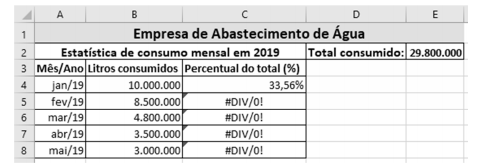

Considere a planilha abaixo, elaborada no Microsoft Excel 2016, em Português.

A célula C4 deve conter a fórmula que trata do percentual de litros consumidos no mês (célula B4) em relação ao total consumido (célula E2) que contém o somatório de B4 até B8, onde o Analista escreveu =B4/E2 e que, ao ser propagada pela alça de preenchimento para as células C5 até C8, apresentou a mensagem de erro #DIV/0!, conforme apresentado na planilha.

Para evitar esse erro e calcular corretamente cada linha, a fórmula deve ser

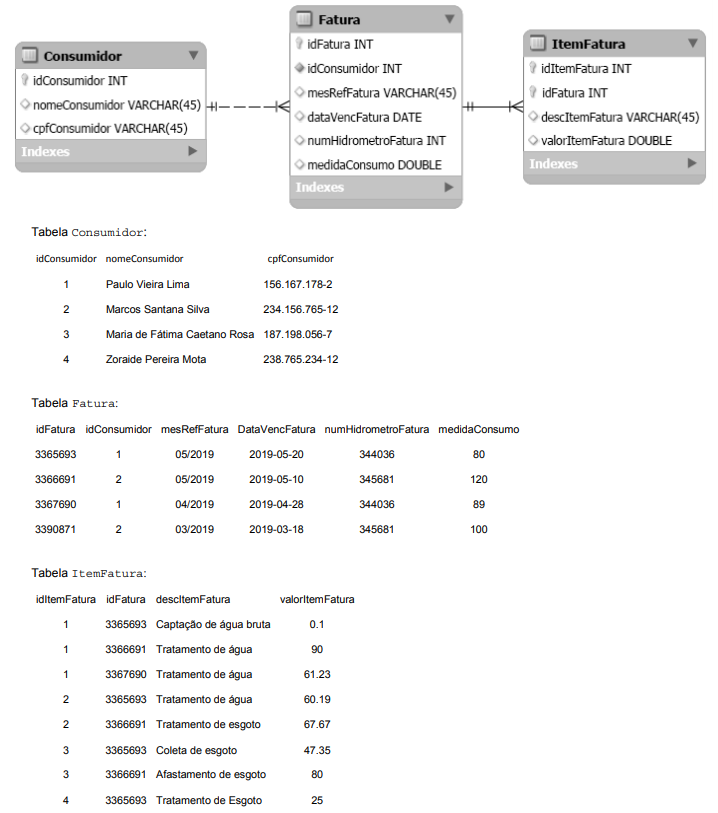

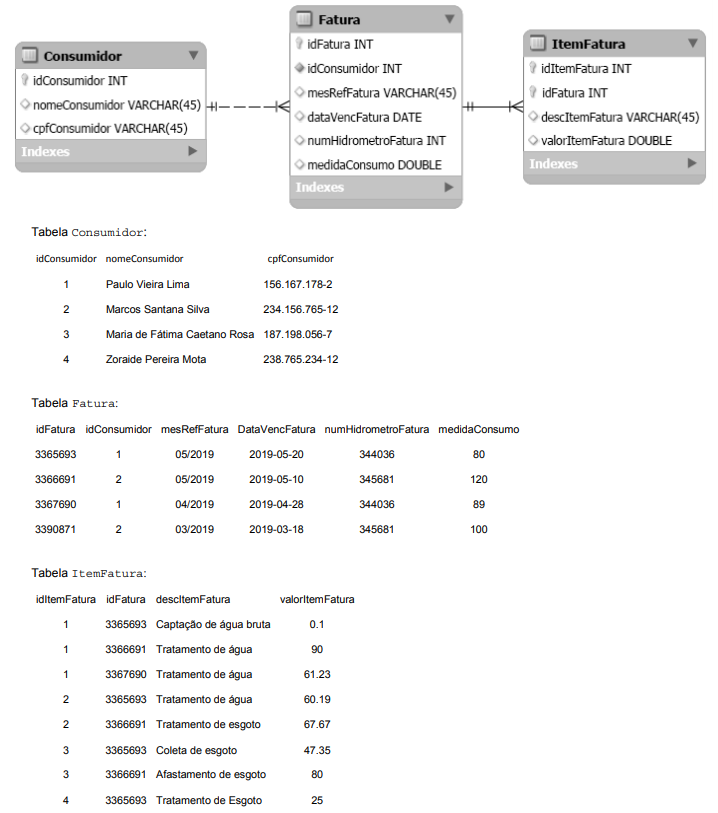

Atenção: Para responder à questão, considere os dados abaixo.

Considere que não há nenhum registro cadastrado além dos mostrados nas tabelas acima.

A instrução correta para inserir a consumidora Zoraide Pereira Mota na tabela Consumidor foi

Atenção: Para responder à questão, considere os dados abaixo.

Considere que não há nenhum registro cadastrado além dos mostrados nas tabelas acima.

Para excluir as faturas do consumidor 2 utiliza-se o comando

De acordo com a Symantec, o Backup Exec (2014)

A notícia divulgada na imprensa e identificada por uma Analista de TI, como sendo um ataque de malware corretamente relatado é:

No âmbito da segurança de dados em redes de computadores, o Secure Sockets Layer - SSL realiza suas tarefas por meio de quatro protocolos em duas camadas. Considerando o modelo TCP, um desses protocolos, o Record Protocol, transporta mensagens dos outros três, assim como os dados − mensagens payload - provenientes da camada de

A IANA (Internet Assigned Number Authority) dividiu o número das portas em três faixas: conhecidos, registrados e dinâmicos (ou privados). As portas na faixa de 0 a 1023 são as conhecidas, atribuídas e controladas pela IANA (well-known port numbers). Dentre elas uma bem conhecida é a porta TCP 80 atribuída a HTTP. Outras são as portas TCP 23, 25 e 53, que se aplicam, respectivamente, a

O LDAP − Light-weight Directory Access Protocol, descrito na RFC 2251,

Algumas implementações do TCP possuem várias estratégias para amenizar os efeitos de um ataque SYN − inundação de SYN (SYN Flooding Attack). Umas impõem um limite no número de solicitações durante um período especificado. Outras filtram datagramas provenientes de endereços de origem indesejados. Uma estratégia possível é adiar a alocação de recursos até que toda a conexão esteja estabelecida, usando o chamado cookie. Implementa essa estratégia o protocolo

No Oracle Database 11g, para conceder ao usuário Marcos o privilégio para selecionar dados na tabela SANASA e permitir que ele conceda esse privilégio a outros usuários utiliza-se o comando

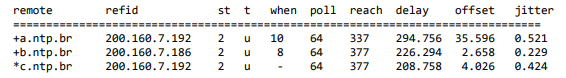

Considerando que o NTP − Network Time Protocol é um protocolo que permite a sincronização dos relógios dos dispositivos de uma rede a partir de referências de tempo confiáveis, um Analista de TI digitou um comando no Linux, em condições ideais, que mostrou o resultado abaixo.

O comando digitado foi