Considere que uma Analista de TI realizou uma operação de análise multidimensional em um DW, operando em condições ideais, usando uma ferramenta OLAP. Após analisar os dados dos meses do 1º trimestre de 2018, relativos ao tratamento de água da estação ETA1, a Analista aumentou o nível de granularidade da informação para observar os dados de todos os 4 trimestres do mesmo ano da mesma estação. A Analista realizou uma operação

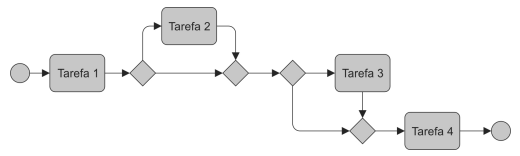

Durante o mapeamento de um processo diagramado em BPMN, um Analista de TI deparou-se com a situação abaixo.

Notando que a modelagem era complexa e não muito adequada, em razão de ter o encadeamento de três gateways, e que se pretendia modelar uma lógica que implicava em uma combinação de execução de atividades “e/ou”, ele corretamente substituiu essa representação usando uma solução mais simples e coerente mediante o uso de

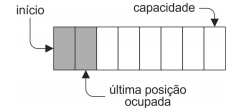

Um Analista de TI necessitou usar uma estrutura de dados simples que utilizasse pouca carga de memória de armazenamento. Tal estrutura é vista como um arranjo cuja capacidade pode variar dinamicamente, isto é, se o espaço reservado for totalmente ocupado e algum espaço adicional for necessário, este será alocado automaticamente não havendo a necessidade de se preocupar com a capacidade de armazenamento ou sua ocupação. Contudo, para que se possa utilizar essa coleção de dados de forma adequada, algumas informações necessárias devem ser mantidas internamente, tais como a quantidade total de elementos e a última posição ocupada na coleção, conforme exemplificado na figura abaixo.

Trata-se da estrutura linear unidimensional

Para conceder privilégios de execução de uma função chamada CalcularJuros a um usuário de nome Contador no MySQL utiliza-se o comando

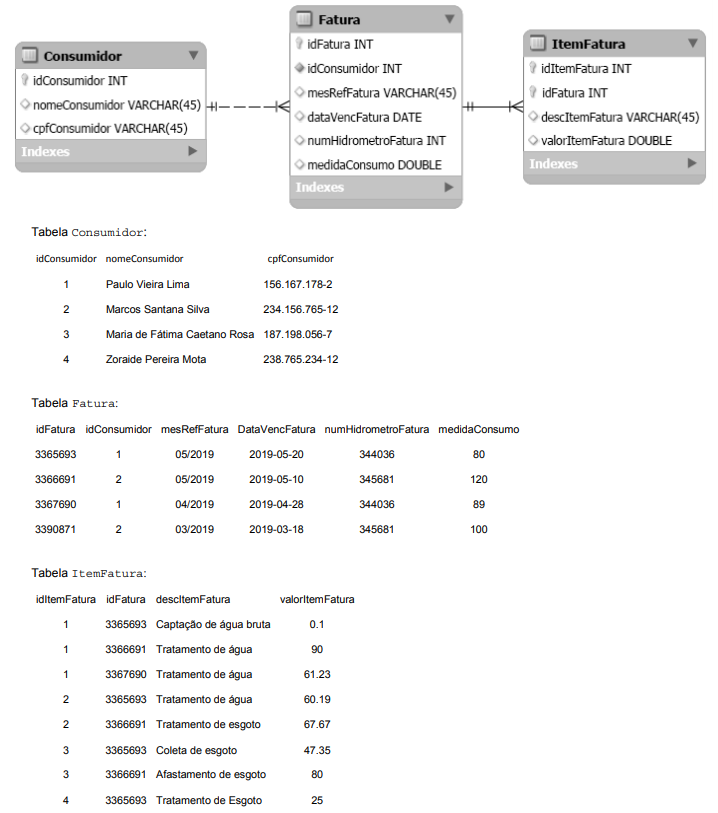

Atenção: Para responder à questão, considere os dados abaixo.

Considere que não há nenhum registro cadastrado além dos mostrados nas tabelas acima.

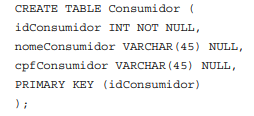

No MySQL a tabela Consumidor poderia ser criada por meio do comando abaixo.

Para que ela fosse criada com o campo idConsumidor auto incrementável, a declaração idConsumidor INT NOT NULL teria que mudar para

No Oracle 11g, para atribuir os privilégios de SELECT e INSERT na tabela sanasa para o database role engenheiros, utilizase o comando

Em linha de comando no Windows Server 2008, em condições ideais, para atualizar todas as concessões DHCP e registrar novamente nomes DNS utiliza-se o comando

Uma Analista de Suporte de Infraestrutura de TI, estando em uma máquina Windows com Hyper-V em condições ideais, realizou esta sequência:

- Abriu o prompt de comando como administrador e executou:

BCDEDIT /COPY {DEFAULT} /D “Windows WMware” - Em seguida definiu que essa inicialização não teria o HyperVisor habilitado, com o comando:

BCDEDIT /SET {090f7b89-a53a-11e6-b560-415645000030} HYPERVISORLAUNCHTYPE OFF - Depois executou o comando BCDEDIT /ENUM para enumerar os boots

- Para finalizar reiniciou a máquina e selecionou o boot sem o HyperVisor para instalar e usar o VMWare Player.

O que motivou a Analista a realizar essas ações foi executar

Uma Analista da SANASA precisa de uma solução que permita: instalação e desinstalação remota de software; bloqueio e limpeza remota de dados total ou parcial; detecção de jailbreak; encriptação, autenticação e localização dos dispositivos; monitoramento end-to-end e detecção automática de problemas; transferência de arquivos; controle de custos dos serviços de telecomunicações (voz, dados, acesso a serviços on-line); controle de SLAs; controle das aplicações instaladas pelos funcionários e diferenciação entre aplicações corporativas mandatórias e aplicações dos funcionários; dentre outras. A solução que ela procura é:

No formato de mensagem DHCP existem, dentre outros, campos para o registro do

No âmbito da comunicação de dados, a camada I é responsável pela transmissão de frames entre dois nós adjacentes conectados por um link − comunicação nó a nó (node-to-node). A camada II é responsável pelo roteamento de datagramas entre dois hosts - comunicação host-to-host. A comunicação na Internet não é definida apenas como uma troca de dados entre dois nós ou entre dois hosts. Ela realmente ocorre entre dois processos ou programas aplicativos. A camada III é responsável por essa comunicação de um processo para outro.

Funcionalmente, as camadas I, II e III são, respectivamente,

Um intruso, com o objetivo de desativar o destino dos dados ao invés de roubá-los, entrou em centenas de computadores em diversos lugares do mundo e depois comandou todos esses computadores para realizarem um ataque ao mesmo alvo ao mesmo tempo. Essa estratégia tem um grande poder de fogo e reduz a chance de detecção, pois os pacotes vêm de inúmeras máquinas pertencentes a usuários insuspeitos. Um ataque desse tipo é chamado de

Além de ser usado para verificar transações com criptomoedas, como Bitcoin, a função hash é usada em assinaturas digitais, para

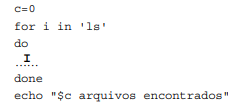

Considerando o uso do Linux Ubuntu, é possível criar um shell script com objetivo de encadear comandos para realizar tarefas. Considere o trecho de shell script abaixo, criado em um diretório que contém arquivos.

Para mostrar o número de arquivos encontrados após a compilação e execução a lacuna I deve ser preenchida por

As redes IP utilizam o protocolo de roteamento OSPF − Open Shortest Path First, que