Considere as seguintes afirmações sobre princípios ou práticas da XP (Extreme Programming).

I - Um representante do usuário final do sistema (cliente) deve estar disponível todo o tempo à equipe de XP. Em um processo de Extreme Programming, o cliente é um membro da equipe de desenvolvi-mento e é responsável por levar ao grupo os requi-sitos de sistema para implementação.

II - Todos os desenvolvedores devem refatorar o código continuamente, assim que encontrarem oportunidades de melhorias de código.

III - Os desenvolvedores trabalham em todas as áreas do sistema, de modo que não se desenvolvam ilhas de expertise. Todos os desenvolvedores têm responsabilidade em relação ao código; qualquer um pode mudar qualquer coisa.

Quais estão corretas?

No contexto da orientação a objetos, ___________ é um conceito que encapsula dados e abstrações proce-durais necessárias para descrever o conteúdo e comportamento de alguma entidade do mundo real.

A alternativa que contém o termo que completa corre-tamente a lacuna do texto acima é

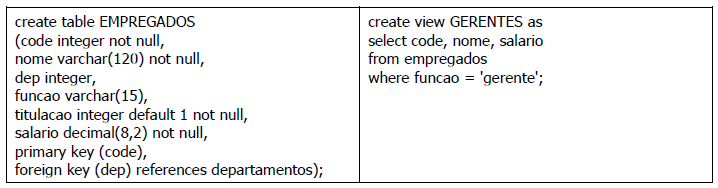

Observe a tabela EMPREGADOS e a visão GERENTES definidas pelos comandos SQL abaixo (padrão SQL2 ou superior). Assuma que há uma tabela DEPARTAMENTOS na base de dados, e que os comandos que criam a tabela EMPREGADOS e a visão GERENTES executam com sucesso.

Assinale a alternativa correta em relação à instrução SQL abaixo (no mesmo padrão).

insert into GERENTES values (100,'joao da silva', 15000);

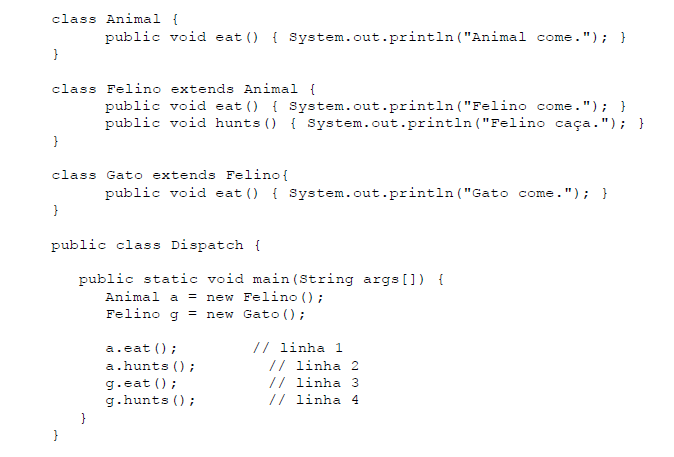

Considere o programa abaixo, escrito em Java.

Para as linhas 1 a 4, indicadas no código, selecione a alternativa que corresponde àquilo que será impresso em tela durante a execução de cada linha isoladamente (observe que há quatro versões distintas do programa, cada versão contendo apenas uma das linhas entre as linhas 1 a 4).

Considere as afirmações abaixo, relacionadas com as recomendações do eMAG 3.1.

I - As recomendações do eMAG são relacionadas exclusivamente com o Modelo de Usabilidade em Governo Eletrônico.

II - As recomendações do eMAG excluem a utilização das boas práticas contidas no documento internacional WCAG, pois são uma generalização deste último.

III - As recomendações do eMAG são direcionadas para aspectos de implementação: Marcação, Comportamento (Document Object Model - DOM); Conteúdo/Informação; Apresentação/Design; Multimídia; Formulário.

Quais estão corretas?

A BPMN apresenta diversos elementos notacionais para modelagem de processos de negócio. O elemento que é utilizado para representar um participante do processo de negócio é denominado

Considerando que, durante o processo de validação de requisitos, estes são submetidos a diferentes tipos de verificação, assinale a alternativa cuja verificação indica que no documento de requisitos não existem descrições diferentes para uma mesma função do sistema.

Quanto aos diversos tipos de memórias utilizadas em computadores, assinale a alternativa INCORRETA.

Qual, dentre as afirmações abaixo, está correta em relação a características de módulos de memória?

Conceitualmente, as máquinas virtuais definidas por contêineres são baseadas em virtualização

Quanto às propriedades confidencialidade, autenticidade e integridade da segurança da informação, quais são, conceitualmente, garantidas por uma assinatura digital?

Segundo a ITIL v3 (2011), uma estratégia consiste em um plano que mostra o modo como uma organização poderá atingir um conjunto de objetivos. Uma estratégia de serviço deve definir como um provedor irá utilizar seus serviços, a fim de potencializar os resultados de negócio de seus clientes, ao mesmo tempo em que viabiliza a obtenção de seus próprios objetivos. Além do desenvolvimento dessa estratégia, existem processos que fazem parte do escopo da estratégia de serviço.

Considere os seguintes processos.

I - Gerenciamento da Demanda

II - Gerenciamento do Portfólio de Serviços

III - Gerenciamento Financeiro de TI

Quais efetivamente correspondem a processos do estágio Estratégia de Serviço do ITIL v3 (2011)?

Considere as afirmações abaixo, relacionadas à Information Technology Infrastructure Library (ITIL).

I - Valor é um conceito-chave na ITIL, sendo relacio-nado a dois aspectos principais de serviços de TI: utilidade e garantia.

II - Os serviços de TI podem ser classificados em três tipos: serviços essenciais (core services), serviços capacitadores (enabling services) e serviços aprimo-radores (enhancing services).

III - O ciclo de vida de serviço consiste em seis etapas ou fases: Estratégia, Desenho, Transição, Operação, Gerenciamento e Melhoria Contínua de Serviço.

Quais estão corretas?

Com relação a técnicas de multiplexação, considere as afirmações abaixo.

I - O sistema de comunicação GSM utiliza técnicas de multiplexação em frequência e tempo que garantam acesso ao meio para múltiplos usuários.

II - O acesso múltiplo nas redes 802.11-g é probabilís-tico e requer a contenção do meio de comunicação.

III - O sistema de acesso múltiplo ao meio CDMA utiliza códigos pseudoaleatórios e modulação de potência, a fim de garantir a coexistência de diversos usuários ao mesmo tempo.

Quais estão corretas?