Malware são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas no computador. O worm é um dos tipos de malware que se propaga automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. Quanto a um ataque desta natureza, assinale a alternativa INCORRETA.

Com relação a conceitos de organização e de gerenciamento de

arquivos e programas e a procedimentos de segurança da

informação, julgue os itens seguintes.

Atualmente, um dos procedimentos de segurança mais

adotados pelos sítios é chamado de captcha. As captchas mais

conhecidas são as imagens distorcidas de um código

alfanumérico. Esse mecanismo é considerado bastante seguro,

mas não impede totalmente que alguns programas

automatizados preencham formulários na Web como se fossem

uma pessoa realizando, por exemplo, um cadastro em um sítio

de compras.

Os escriturários de uma agência foram chamados para uma reunião com um profissional da área de segurança da informação

de um banco. O objetivo dessa reunião era informá-los de que houve uma falha nos procedimentos de segurança

da rede de computadores da agência, o que permitiu a propagação de um programa malicioso bastante perigoso.

Durante a reunião, o profissional de segurança disse que o programa em questão permite monitorar a movimentação do

mouse por sobre a tela de uma aplicação bancária, com o objetivo de descobrir a senha digitada por um usuário que esteja

usando um teclado virtual.

Ele completou sua explanação dizendo que esse tipo de código malicioso é chamado de

A respeito de sistemas operacionais e aplicativos para edição de textos, julgue os itens que se seguem.

Para que se utilize o firewall do Windows, mecanismo que

auxilia contra acessos não autorizados, a instalação de um

equipamento de hardware na máquina é desnecessária.

Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

Na segurança da informação, controles físicos são soluções

implementadas nos sistemas operacionais em uso nos

computadores para garantir, além da disponibilidade das

informações, a integridade e a confidencialidade destas.

Alguns dos aplicativos que compõem o pacote MS Office 2010 são: I – Word 2010 II – Excel 2010 III – PowerPoint 2010 Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

Foi solicitado a um assistente administrativo, que utiliza um computador com Windows 7, que fizesse todas as segundas-feiras um backup normal de uma pasta deste computador contendo documentos muito importantes e fizesse diariamente (de terça-feira a sexta-feira) um backup diferencial desta pasta. Nesta situação, um backup diferencial é:

Sobre arquivos criptografados e arquivos compactados, é correto afirmar que:

Considere as medidas de segurança em ambiente Linux:

I.Não se deve dar a um usuário a senha do root se tudo que ele precisa fazer é dar um reset no sistema de impressão. Ao

invés disso, escreva uma rotina que execute em modo privilegiado e que realize a tarefa, de forma que possa ser

executada pelo usuário.

II.Não executar um programa com privilégios de root se a única tarefa que ele precisa realizar com tais privilégios é

escrever em um arquivo protegido. Ao invés disso, permita que o arquivo seja escrito por algum grupo e habilite o grupo

do processo para ele.

III.Não permita que alguma máquina da rede interna confie no firewall de forma que este não possa fazer backups nesta

máquina. Ao invés disso instale um dispositivo na máquina do firewall de modo que ele possa fazer os seus próprios

backups.

Estas medidas de segurança seguem o critério de

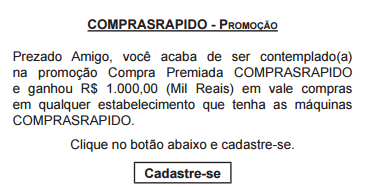

O gerente de uma agência recebeu um e-mail, supostamente

reenviado por um cliente, com o seguinte conteúdo:

Qual deve ser a providência do gerente?

É um dispositivo de segurança existente na forma de software e de hardware em uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede controlando o fluxo de entrada e saída. Estamos falando do:

Julgue os itens subsequentes, a respeito de organização e

gerenciamento de arquivos, pastas e programas, bem como

de segurança da informação.

O objetivo do vírus Nimda é identificar as falhas de segurança

existentes nos sistemas operacionais para contaminar

computadores de empresas e propagar-se.

Convém que todo o tráfego da rede passe por firewall, uma vez

que a eficácia da segurança proporcionada por esse dispositivo

será comprometida caso existam rotas alternativas para acesso

ao interior da referida rede.

Acerca de procedimentos de segurança e de ensino a distância, julgue os itens subsecutivos.

Quanto à segurança da informação, sugere-se que se crie um disco de recuperação do sistema, assim como se desabilite a autoexecução de mídias removíveis e de arquivos anexados.

Acerca de certificados de segurança e assinatura digital, considere as seguintes assertivas: I – Um usuário pode utilizar a chave pública de um certificado para criar uma mensagem criptografada, que por sua vez poderá ser descriptografada usando a chave privada correspondente, que permanece em segredo com o destinatário; II – Uma assinatura digital tem por objetivo garantir o sigilo de um documento assinado por ela; III – A criptografia de chaves pública e privada é denominada criptografia simétrica; Estão corretas as assertivas: