Sobre os conhecimentos de proteção e segurança julgue os itens abaixo:

I- A criptografia de chave simétrica é também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

II- A criptografia de chave assimétrica é também conhecida como criptografia de chave pública, utiliza duas chaves distintas.

III- A criptografia de chave assimétrica possui um processamento bem mais rápido que a chave simétrica.

Acerca de redes de computadores e segurança, julgue o item que se segue.

Uma das partes de um vírus de computador é o mecanismo de infecção, que determina quando a carga útil do vírus será ativada no dispositivo infectado.

Um dos itens mais importantes é a autenticidade, na qual o transmissor confirma sua identidade para o receptor, assinando digitalmente o documento que vai ser transmitido. A respeito da assinatura digital, assinale a alternativa correta.

Programa que torna inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia, e que exige pagamento de resgate para restabelecer o acesso ao usuário é um malware do tipo:

Julgue o item seguinte, relativo aos conceitos básicos e aos modos de utilização de tecnologias, ao programa Microsoft PowerPoint 2013 e ao sistema operacional Windows 7.

SATA é uma tecnologia de interface de discos que fornece conectividade ponto a ponto e que permite a transferência de dados a uma velocidade superior a 100 MB/s.

É um tipo de ameaça de segurança que visa atacar sistemas que interagem com bases de dados geralmente relacionais.

Um administrador de uma máquina que possui o sistema operacional MS Windows 7 em português deseja acessar as informações armazenadas sobre programas instalados, estrutura de diretórios, informações de drivers e de usuários. Para esse caso, ele deve acessar o programa:

Acerca de sistemas de aplicação web, julgue os itens a seguir.

O WAF (web application firewall) avalia o tráfego comparando assinaturas e comportamentos anômalos, enquanto o IPS (intrusion prevention system) avalia o comportamento e a lógica do que é solicitado e devolvido.

Julgue os itens abaixo sobre os conceitos de Segurança na Internet:

I. Um bot é um programa que possui mecanismo de replicação e infecção similar aos do Worm, entretanto dispõe de mecanismos de comunicação que permitem que ele seja controlado remotamente.

II. O Trojan é um programa onde um arquivo é enviado se fazendo passar por um aplicativo útil, mas na verdade possui funcionalidades maliciosas escondidas.

III. O SpyWare consiste é uma propaganda inserida em outro programa.

Analise as seguintes afirmativas sobre o uso seguro da Internet.

I. O usuário deve ter cuidado com arquivos anexados à mensagem mesmo que tenham sido enviados por pessoas ou instituições conhecidas.

II. Antes de abrir arquivos anexados é aconselhável verificá-los com ferramentas antimalware para ter certeza de que não apresentam riscos.

III. Aconselha-se que o acesso aos sites de instituições bancárias seja feito digitando o endereço diretamente no navegador.

Estão CORRETAS as afirmativas.

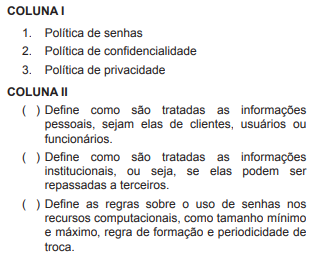

A política de segurança define os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. Conforme o  , a política de segurança pode conter outras políticas específicas.

, a política de segurança pode conter outras políticas específicas.

A esse respeito, numere a COLUNA II de acordo com a COLUNA I, fazendo a relação da política com o que ela define.

Assinale a sequência correta.

A política de uso aceitável normalmente faz parte da política de segurança da informação das organizações e é disponibilizada na página web ou no momento em que o funcionário passa a ter acesso aos recursos computacionais. Sendo assim, consiste em uma situação que geralmente não é considerada como de uso abusivo, ou seja, que não infringe a política de uso aceitável, o(a)

Acerca dos conceitos de organização e de gerenciamento de arquivos, pastas e programas, dos procedimentos de segurança da informação e das noções de vírus, julgue o item subsequente.

Realizar um mapeamento para a identificação das vulnerabilidades e definir as prioridades para a implementação de controles de segurança da informação são ações importantes a serem realizadas por uma organização, uma vez que ela possui vários tipos de recursos envolvidos e várias plataformas tecnológicas.

Com relação a computadores, julgue o item a seguir.

Em um segundo, um computador com capacidade de processamento de 10 teraflop realiza maior quantidade de operações de ponto flutuantes que um de 10 petaflop.

O tipo de ameaça à segurança de um computador que consiste em um programa completo que se replica de forma autônoma para se propagar para outros computadores é: