Sobres os conceitos de proteção e segurança analise os itens abaixo:

I. O termo Cracker indica pessoas que invadem sistemas para roubar informações e causar danos às vítimas, além de ser também uma denominação associada àqueles que descobrem códigos ilegalmente afim de favorecer a pirataria de software.

II. Os vírus polimórficos infectam arquivos criados por software que utilizam linguagem de macro, como as planilhas eletrônicas e os processadores de textos.

III. O Keyloggers captura entrada de dados através do teclado (teclas digitadas).

Termo utilizado para “copia de segurança”:

A transmissão de dados necessita de proteção e garantia de origem. Uma ferramenta que valida e dá proteção jurídica a um documento eletrônico é chamada:

Um software antivírus é um programa responsável por

Um usuário deseja instalar em sua máquina, que possui um sistema operacional MS Windows 7 em português, um programa antivírus. O programa a ser instalado é o:

Acerca de pesquisas na Web e de vírus e ataques a computadores, julgue o item subsequente.

Entre as categorias de antivírus disponíveis gratuitamente, a mais confiável e eficiente é o scareware, pois os antivírus dessa categoria fazem uma varredura nos arquivos e são capazes de remover 99% dos vírus existentes.

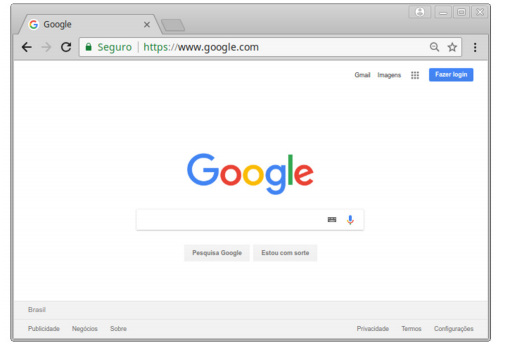

A imagem a seguir é uma janela do navegador Google Chrome (versão 66.x) na página de busca do Google. Ao acessar sites que exijam informações sensíveis, como dados de login, números de cartões de crédito e senhas, é essencial que o site forneça uma conexão criptografada e um certificado digital válido. Para obter informações sobre o certificado digital da página, em qual opção o usuário deverá clicar?

Marta utiliza uma estação de trabalho que executa o sistema operacional Windows 10 e está conectada à rede local da empresa em que ela trabalha. Ela acessa usualmente os sítios da intranet da empresa e também sítios da Internet pública. Após navegar por vários sítios, Marta verificou o histórico de navegação e identificou que um dos sítios acessados com sucesso por meio do protocolo HTTP tinha o endereço 172.20.1.1.

Tendo como referência essa situação hipotética, julgue o item a seguir.

A despeito das configurações dos ativos de segurança corporativos e do serviço de firewall instalado na estação de trabalho, Marta poderá acessar remotamente sua estação de trabalho usando a Conexão de Área de Trabalho Remota, a partir de outra estação conectada à Internet.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A infecção de um sistema por códigos maliciosos pode ocorrer por meio da execução de arquivos infectados obtidos de anexos de mensagens eletrônicas, de mídias removíveis, de páginas web comprometidas, de redes sociais ou diretamente de outros equipamentos.

Analise as seguintes afirmativas acerca do uso de Firewall para medidas de segurança. I. Um Firewall pode impedir todas as entradas de dados a um computador na rede. II. Existem tanto Firewall de aplicação como Firewall de hardware. III. Um Firewall pode substituir o uso do antivírus. De acordo com as afirmativas acima, marque a alternativa verdadeira.

Acerca dos conhecimentos de Firewall, marque a alternativa incorreta acerca de seu funcionamento.

Referente aos conceitos de segurança da informação aplicados a TIC, assinale a alternativa que NÃO representa tipicamente um malware:

Em muitas transações financeiras realizadas pela Internet é necessário que o usuário, além de fornecer o seu e-mail e senha, digite um código gerado ou recebido em seu celular.

Essa tecnologia é conhecida como

A norma ISO/IEC 27003:2017 corresponde à

Assinale a alternativa que não corresponda a uma boa prática de segurança da informação: