Em relação a solução de firewall, é CORRETO afirmar que:

Determinado tipo de vírus eletrônico é ativado quando um documento por ele infectado é aberto, podendo então, nesse momento, infectar não apenas outros documentos, mas também um gabarito padrão de documento, de modo que cada novo documento criado sob esse gabarito seja infectado. Tal vírus, cuja propagação ocorre quando documentos por ele infectados são remetidos por correio eletrônico para outros usuários, é conhecido como

Ao longo dos anos, a quantidade de sites e de aplicações disponíveis na internet apresentou um grande crescimento. Seguindo talvez a mesma velocidade de crescimento, usuários mal intencionados disponibilizam componentes maliciosos na rede com o intuito de chamar atenção do usuário ao navegar pela internet. Esses componentes maliciosos buscam, por exemplo, obter informações privilegiadas dos usuários, como dados bancários e senhas.

Em caso de suspeita de infecção por esses componentes maliciosos, qual o tipo de software indicado para verificar se o computador está de fato infectado?

Em segurança da informação, a técnica que visa a enganar um usuário, induzindo-o fraudulentamente a clicar em um link que o levará para uma página clonada ou fará executar um arquivo malicioso, chama-se:

A Segurança da informação refere-se à proteção existente sobre as informações de uma determinada empresa ou pessoa, isto é, aplica-se tanto às informações corporativas quanto às pessoais. Entende-se por informação todo e qualquer conteúdo ou dado que tenha valor para alguma organização ou pessoa. Ela pode estar guardada para uso restrito ou exposta ao público para consulta ou aquisição. Sobre o tema é INCORRETO afirmar que:

Analise as seguintes afirmativas sobre as ameaças à Segurança da Informação:

I. “Cavalo de Tróia" é um malware que se mantem oculto em um computador e que pode espionar as atividades do usuário, instalar outras ameaças ou até desabilitar mecanismos de segurança de um computador.

II. Spywares são programas espiões, cujo objetivo é coletar informações sobre uma ou mais atividades realizadas em um computador, mas nem sempre representam uma ameaça à segurança da informação, pois podem ser utilizados apenas para direcionamento de publicidade.

III. O DDOS (Distributed Denial of Service) é um ataque de negação de serviço distribuído, no qual vários computadores são utilizados para inviabilizar a operação de um ou mais serviços e computadores.

Estão CORRETAS as afirmativas:

Na visão de segurança da informação qual das alternativas abaixo afirma a importância de manter o sistema operacional ou aplicativos atualizados.

Em detrimento dos últimos acontecimentos no setor de segurança da informação, qual destas praticas pode trazer uma melhor tolerância a perca de informações e arquivos, em caso de evento de segurança.

Analise as afirmativas a seguir em relação às recomendações para a criação de senhas seguras.

I. Devem conter caracteres especiais.

II. Devem ser alteradas com frequência.

III. Devem conter letras, símbolos e números.

IV. Devem conter grande quantidade de caracteres.

V. Não devem conter informações pessoais.

Assinale a alternativa CORRETA.

O Microsoft Windows AppLocker é uma ferramenta introduzida no Windows 7 e no Windows Server 2008 R2, projetada especificamente para impedir que programas indesejados executem no sistema operacional, proporcionando assim maior segurança aos dados. Assinale a alternativa CORRETA que apresenta somente formatos de arquivos, que os administradores de sistemas devem restringir a sua manipulação pelos usuários.

Julgue o item a seguir, em relação às características de software malicioso.

Formatos comuns de arquivos, como, por exemplo,

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A superexposição de dados pessoais nas redes sociais facilita o furto de identidade ou a criação de identidade falsa com dados da vítima, identidades essas que podem ser usadas para atividades maliciosas tais como a realização de transações financeiras fraudulentas, a disseminação de códigos maliciosos e o envio de mensagens eletrônicas falsas por email ou redes sociais.

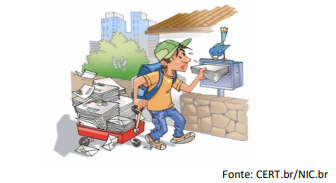

Alguns e-mails se assemelham a outras formas de propaganda, como a carta colocada na caixa de correio, o panfleto recebido na esquina e a ligação telefônica ofertando produtos.

Os e-mails não solicitados, às vezes com propaganda, que geralmente são enviados para um grande número de pessoas são denominados

Funções hash são utilizadas por diversos protocolos de rede e possuem diversas aplicações, entre as quais a verificação de corretude de uma mensagem enviada. Sobre funções hash no contexto de redes, assinale a alternativa correta.

Qual das opções melhor caracteriza um software malicioso do tipo RANSOMWARE: