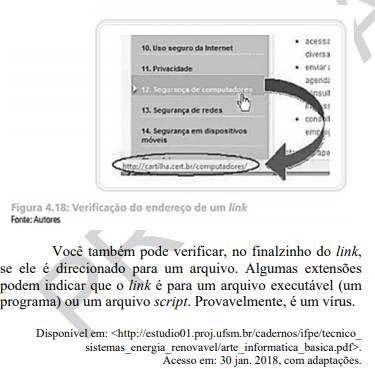

[ ... ] Os links podem estar associados à execução de programas maliciosos. Você pode verificar isso no momento de passar o mouse sobre o link. O endereço do objeto do link aparece no canto inferior esquerdo da tela, como é mostrado na Figura 4.18.

Considerando as informações apresentadas, assinale a alternativa que indica uma das extensões citadas no último parágrafo do texto.

Acerca de redes de computadores e segurança, julgue o item que se segue.

Os aplicativos de antivírus com escaneamento de segunda geração utilizam técnicas heurísticas para identificar códigos maliciosos.

Adware é um tipo de malware responsável

Acerca de pesquisas na Web e de vírus e ataques a computadores, julgue o item subsequente.

Se um rootkit for removido de um sistema operacional, esse sistema não voltará à sua condição original, pois as mudanças nele implementadas pelo rootkit permanecerão ativas.

50 (cinquenta) gigabytes equivalem a:

Completando o conceito abaixo, marque a alternativa correta.

“_______________ consiste em sobrecarregar um sistema com uma quantidade excessiva de solicitações. Sobrecarregando-o, ele para de atender novos pedidos de solicitações, efetivando a ação do Atacante."

Acerca de política de segurança, assinale a alternativa correta.

Analise as afirmativas a seguir em relação aos princípios básicos de segurança da informação:

I. Disponibilidade é a garantia de que os sistemas e as informações de um computador estarão disponíveis quando necessário.

II. Confidencialidade é a capacidade de garantir que a informação somente seja acessada por pessoas autorizadas.

III. Integridade garante que o conteúdo da mensagem não foi alterado ou violado indevidamente.

IV. Criptografia é uma técnica que embaralha a informação por meio de algoritmos, fazendo com que a informação se torne ininteligível para terceiros.

V. Autenticidade garante a veracidade de quem está enviando a informação, ou seja, do autor.

Assinale a alternativa CORRETA.

Uma das formas de atuação do ransomware, um dos códigos maliciosos mais difundidos atualmente, é

Leia as afirmativas a seguir:

I. Evitar o uso de opções como “Lembre-se de mim", “Continuar conectado" e "Lembrar minha senha" são formas de elevar a segurança na internet ao utilizar o computador de terceiros.

II. Redjack (também conhecido como Cavalo de Tróia ou Spam) é um tipo de código malicioso capaz de se propagar automaticamente pelas redes, enviando copias de si mesmo, de computador para computador.

Marque a alternativa CORRETA:

É um arquivo eletrônico que serve como identidade virtual para uma pessoa física ou jurídica; por ele pode se fazer transações online com garantia de autenticidade e com toda proteção das informações trocadas. Essa é a definição de:

No que diz respeito ao programa de correio eletrônico MS Outlook 2016, ao sítio de busca Google e aos procedimentos de segurança da informação, julgue o item seguinte.

Garantir a segurança da informação de uma determinada organização é atribuição exclusiva da própria organização, não sendo permitido contratar serviços de terceiros, mesmo que eles possuam grande experiência na área, pois esse procedimento torna vulneráveis as informações organizacionais.

“Spam é o termo usado para se referir aos e-mails não solicitados, que geralmente são enviados para um grande número de pessoas." [Cartilha de segurança para internet]

Das opções a seguir qual é um cuidado válido que você pode ter para reduzir a quantidade de spams recebidos?

Na Internet, um usuário pode se apossar indevidamente do login e da senha de outra pessoa para acessar o sistema em seu lugar. Assinale a opção que indica uma tecnologia utilizada para impedir esse tipo de acesso indevido.

A respeito de segurança da informação, julgue os itens a seguir. I Autenticidade se refere às ações tomadas para assegurar que informações confidenciais e críticas não sejam roubadas do sistema. II A gestão de segurança da informação deve garantir a disponibilidade da informação. III A confidencialidade garante a identidade de quem envia a informação. IV De acordo com o conceito de integridade, os dados devem ser mantidos intactos, sem alteração, conforme foram criados e fornecidos. Estão certos apenas os itens