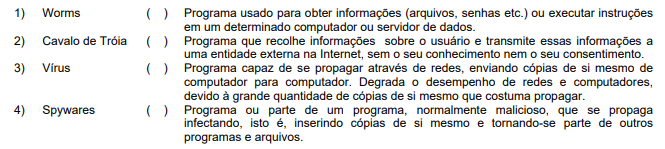

Em relação aos conceitos de vírus, worms e pragas virtuais, correlacione as descrições da coluna à direita com os conceitos indicados na coluna à esquerda.

A sequência correta, de cima para baixo, é:

Uma das formas de atuação do ransomware, um dos códigos maliciosos mais difundidos atualmente, é

Os programas maliciosos que têm as funções de armazenar as informações digitadas pelo usuário e os dados referentes ao clique do mouse são, respectivamente,

Assinale a alternativa que exibe, correta e respectivamente, a classificação de vírus, phishing e firewall.

Acerca de pesquisas na Web e de vírus e ataques a computadores, julgue o item subsequente.

Entre as categorias de antivírus disponíveis gratuitamente, a mais confiável e eficiente é o scareware, pois os antivírus dessa categoria fazem uma varredura nos arquivos e são capazes de remover 99% dos vírus existentes.

Referente aos conceitos de segurança da informação aplicados a TIC, assinale a alternativa que NÃO representa tipicamente um malware:

Sobre os conceitos de vírus, worms, malwares, pragas virtuais e aplicativos para segurança, assinale a única alternativa INCORRETA.

Leia as afirmativas a seguir:

I. Whitelist ou WLAN é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo copias de si mesmo, tornando-se parte de outros programas e arquivos.

II. A assinatura digital é um tipo de ferramenta desenvolvida para detectar, anular e eliminar de um computador vírus e outros tipos de códigos maliciosos.

Marque a alternativa CORRETA:

Por conta de vários ataques sofridos em sua máquina, um usuário obteve um software de proteção contra vírus de computador. Um software utilizado para esse fim é o:

Um Analista descobriu que seu computador estava infectado por bots maliciosos. A primeira ação que o Analista deve realizar para proteger os dados deve ser:

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

Um ataque de ransomware comumente ocorre por meio da exploração de vulnerabilidades de sistemas e protocolos; a forma mais eficaz de solucionar um ataque desse tipo e recuperar os dados “sequestrados" (criptografados) é a utilização de técnicas de quebra por força bruta da criptografia aplicada.

O termo malwares, utilizado para se referir a programas maliciosos, nasceu da combinação das palavras, de língua inglesa, malicious e software.

Há um tipo de malware, normalmente recebido como um “presente" (por exemplo, um cartão virtual), que possibilita uma maneira de acesso remoto ao computador após a infecção e, além de executar as funções para as quais foi projetado, executa também outras funções normalmente danosas e sem o conhecimento dos usuários.

O malware descrito é denominado de

São considerados tipos de ataque: I. Cookies. II. Spyware. III. Keyloggers. Quais estão corretos?

Um computador foi atacado por um vírus que engana o usuário, fazendo-o ser encaminhado a um website falso, quando se acessa a internet, com intenção de capturar seus dados nesse website falso. Esse tipo de vírus ou ataque é identificado como:

Sobre segurança no acesso à Internet, analise as afirmativas a seguir.

I. Phishing é uma prática utilizada para coletar informações pessoais, como senhas e número de contas bancárias. Uma tentativa de phishing pode acontecer através do contato do usuário com páginas Web construídas para imitar sites de bancos e outras instituições.

II. O ataque do homem-do-meio refere-se à forma de ataque em que uma comunicação entre duas pessoas é interceptada por uma terceira. O atacante simplesmente recebe e, opcionalmente, repassa as informações do transmissor para o receptor, sem que ambos percebam que a comunicação não está sendo, de fato, direta.

III. Ransomware é um software malicioso que bloqueia o acesso do usuário aos arquivos do computador. Os criminosos exigem alguma forma de recompensa mediante a promessa de que o acesso aos dados será restabelecido.

Com base na análise realizada, é correto afirmar que