Segundo CHIAVENATO (2016), o Planejamento envolve 3 (três) níveis organizacionais: Institucional, Intermediário e Operacional. Considerando esta afirmativa, o nível operacional envolve o tipo de planejamento:

No processo de planejamento de aquisição de bem patrimonial de um hospital, toda proposta de aquisição dever ser submetida à analise de viabilidades:

Os princípios básicos em que se apoia a Segurança da Informação, são os seguintes:

Um usuário abre um browser e digita na barra de endereços a URL http://com.google/. Após algum tempo, o browser exibe a página principal da ferramenta de busca do Google (normalmente acessível pela URL http://google.com/). A opção que melhor explica o que ocorreu é a seguinte:

Um dos arquivos mais críticos do Linux é o /etc/passwd. Ao consulta-lo, um administrador, esperando encontrar senhas criptografadas para todos os usuários, obtém as seguintes linhas: leo:x: 500: 500: :/home/leo:/bin/bash maria:x:501:501: :/home/maria:/bin/tcsh A exibição dessas linhas conduz à seguinte conclusão:

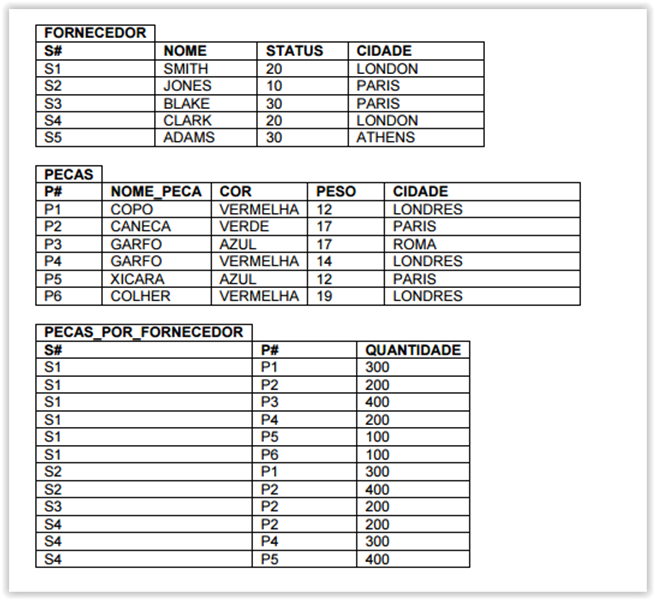

Para as questões de 31 a 37, considere a seguinte descrição: Um banco de dados chamado BD1 é constituído por três (3) tabelas (FORNECEDOR, PEÇAS E PECA_POR_FORNECEDOR), que armazenam informações sobre fornecedores, peças e peças por fornecedores respectivamente. Cada tabela possui atributos e dados descritos de forma tabular. A chave P# é a primária para a tabela FORNECEDOR e a chave S# é a primária para PECAS.

Considere a seguinte descrição do banco de dados BD1 e a consulta:

SELECT P#, MAX(QUANTIDADE) AS QUANT FROM PECAS_POR_FORNECEDOR WHERE QUANTIDADE > 200 GROUP BY P# HAVING SUM(QUANTIDADE) > 300 ORDER BY P#

O resultado obtido é

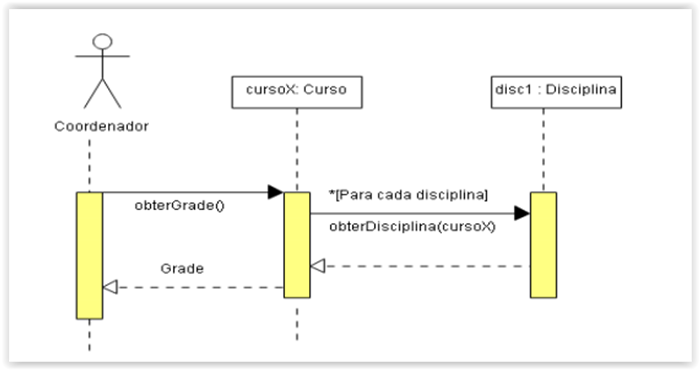

Observe o diagrama e considere as afirmações a seguir.

I Trata-se de um diagrama de classe que apresenta a interação do usuário com as

classes.

II Trata-se de um diagrama de interação onde são representadas as trocas de mensagens

entre os participantes.

III Os objetos são representados pelos retângulos e, no diagrama acima, observam-se dois

objetos: curso X, que é do tipo Curso, e disc1, que é do tipo Disciplina.

IV A representação da interação é feita dentro de colchetes, incluindo, antes do colchete

inicial, o símbolo * (asterisco), no diagrama *[Para cada disciplina].

É verdadeiro afirmar

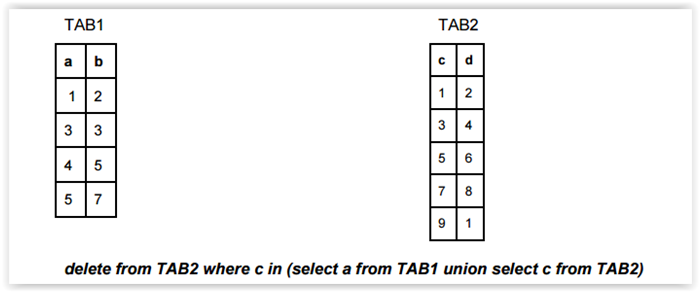

Considere as tabelas e o comando SQL mostrados abaixo:

O número de registros removidos da tabela TAB2 pela execução desse comando é o seguinte:

Considere o código abaixo, escrito em linguagem PHP:

1 <$php

2 function xyz ($x, $z) {

3 $resultado = sqrt( $x * $y + 2 * $x * $y );

4 return $resultado;

5 }

6 $a = 4;

7 $b = 3;

8 $c = xyz( $a, $b );

9 print( “ a = $a b = $b c = $c “);

10 ?>

Ao se executar o código, o resultado de saída é: a = 4, b = 3 e c = 6. Para que o resultado

desse código ao ser executado seja: a = 4, b = 3 e c = 25, é necessário substituir todo o

conteúdo da linha

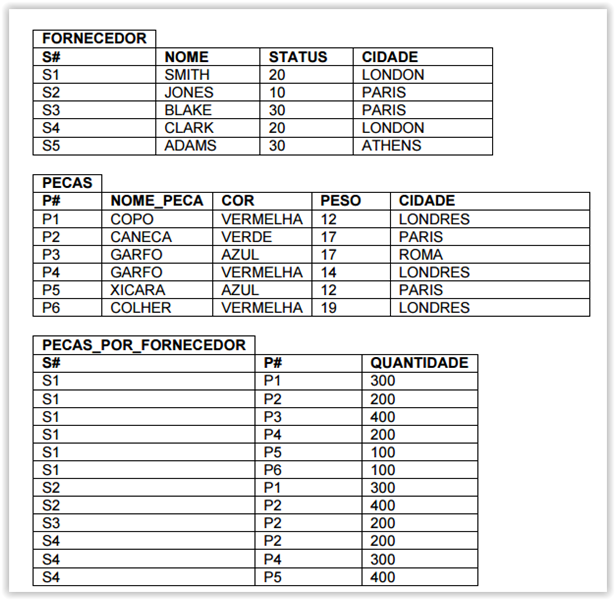

Para as questões de 35 a 38, considere a seguinte descrição: Um banco de dados chamado BD1 é constituído por três (3) tabelas (FORNECEDOR, PEÇAS E PECA_POR_FORNECEDOR) que armazenam informações sobre fornecedores, peças e peças por fornecedores respectivamente. Cada tabela possui atributos e dados descritos de forma tabular. A chave P# é a primária para a tabela FORNECEDOR e a chave S# é a primária para PECAS.

Considere descrição do banco de dados BD1 e a consulta abaixo:

SELECT P#, SUM(QUANTIDADE) AS TOTAL FROM PECAS_POR_FORNECEDOR GROUP BY P#

O resultado obtido é

Leia o fragmento seguinte para responder às questões 04 e 05: "Logo digitei o inevitável "ops errei", ele respondeu que já havia cometido mancadas muito piores, hahahaha, kkkkkkk, e por fim a despedida sóbria, como convém a dois estranhos." (linhas 15-18)

A expressão “dois estranhos” tem função coesiva e retoma

Os dois termos sublinhados em cada frase pertencem à mesma classe gramatical em

No campo de atuação do Sistema Único de Saúde, estão a execução de ações como, por exemplo, o da vigilância sanitária, dentre outras, EXCETO:

Os modelos de gestão pública aplicados no Brasil conceituam-se em Patrimonialista, Burocrático e Gerencial. Sobre eles é INCORRETO afirmar que

No final do exercício de 2015, o Hospital Universitário Antônio Pedro emitiu Notas de Empenho que somaram R$ 5.000.000,00 (cinco milhões de reais), que não foram liquidadas e nem pagas naquele exercício financeiro. Essa situação