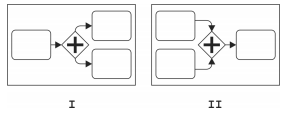

Considere os elementos da notação BPMN abaixo.

O elemento I representa

Num sistema de avaliação, tem-se nota (NOTA) e frequência (FREQUENCIA) dos alunos. As regras para o resultado parcial são as seguintes:

• Será sumariamente reprovado com conceito "FF" quem tiver FREQUENCIA inferior a 50%;

• Será aprovado quem tiver NOTA superior a 6 e FREQUENCIA superior a 75%;

• Será reprovado com conceito D quem tiver FREQUENCIA superior a 75% e NOTA menor ou igual a 6;

• Nos demais casos, o aluno será submetido à recuperação.

Qual das alternativas abaixo NÃO determina um resultado, de acordo com as regras acima mencionadas?

Os protocolos TCP/IP para serviços de rede atuam em diferentes camadas. Qual, dentre as alternativas abaixo, apresenta um exemplo de protocolo com a respectiva camada correta?

Com relação ao estabelecimento da comunicação entre estações conectadas a um mesmo switch, que pertençam a VLANs distintas, é correto afirmar que

Julgue o próximo item, a respeito da teoria da informação e de sistemas de informação.

O conceito de conhecimento é mais complexo que o de informação, pois conhecimento pressupõe um processo de compreensão e internalização das informações recebidas, possivelmente combinando-as.

A respeito de sistema de informação, julgue o item a seguir.

Em uma organização, um sistema de informação só é eficiente se for parte de departamento isolado. Essa consideração reside no fato de os componentes do sistema, por razões de segurança, serem delimitados e restritos. Por eficiência computacional esse tipo de sistema é desconectado da Internet.

Um software é geralmente produzido a partir de um projeto, ao longo do qual

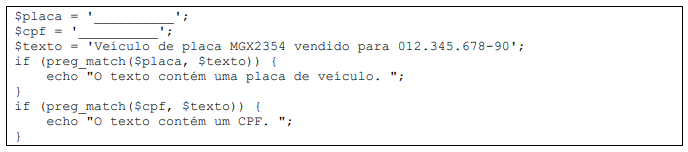

Considere o código abaixo, escrito na linguagem PHP, com duas lacunas na primeira e na segunda linhas:

Assinale a alternativa que contém duas expressões regulares que preencham as lacunas no código acima de modo a identificar, respectivamente:

• uma placa de um veículo, com três letras maiúsculas seguidas por quatro dígitos decimais;

• um número de CPF, com três sequências de três dígitos decimais, separadas por um ponto, seguidas de um hífen e de dois dígitos decimais.

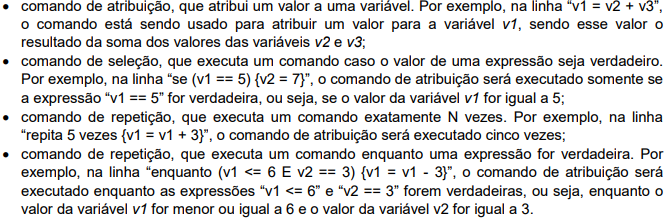

Para a questão, considere a existência de uma linguagem de programação fictícia, chamada "K", que possui os seguintes comandos:

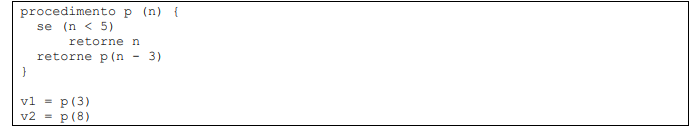

Considere o seguinte procedimento recursivo p, escrito na linguagem K:

Sabendo que o valor de v1 é 3, qual é o valor de v2?

Analise o texto apresentado abaixo, Tanenbaum (2010), p. 23.

“____________________ é basicamente um programa em execução sendo associado a este um espaço de endereçamento, uma lista de posições de memória, que vai de 0 até um máximo, utilizado para ler e escrever. O espaço de endereçamento contém o programa executável, os dados do programa e sua pilha. Também associado a este está um conjunto de recursos, normalmente abrangendo registradores (incluindo o contador de programa e o ponteiro para a pilha), uma lista dos arquivos abertos, alarmes pendentes e todas as demais informações necessárias para executar o programa."

Com base nesse texto, assinale a alternativa que preenche o espaço e completa o sentido do texto apresentado:

Esta técnica realiza a tradução dos endereços IP e portas TCP da rede local para que um computador possa ter acesso à Internet. Também conhecido como masquerading, ela reescreve, por meio de uma tabela hash, os endereços IP de origem de um pacote que passam por um roteador ou firewall para que um computador de uma rede local tenha acesso à internet. O texto refere-se à:

Um endereço físico ou endereço MAC (media access control – controle de acesso ao meio) é um endereço associado a uma interface de comunicação. Pode-se afirmar que:

I. Não existem dois adaptadores com o mesmo endereço.

II. Os endereços utilizam 8 (oito) bytes e tipicamente são expressos em notação hexadecimal.

III. É possível mudar o endereço MAC de um adaptador via Software.

IV – O IEEE (Institute of Electrical and Electronics Engineers) fixa os primeiros 24 bits de um endereço MAC e permite que a empresa crie combinações exclusivas com os últimos bits para cada adaptador.

Estão corretas as afirmativas:

A respeito dos registradores que compõem a unidade central de processamento (CPU), qual o registrador responsável por manter a instrução que está sendo executada no momento em questão?

Julgue o item a seguir, a respeito dos sistemas de informação oficiais do Ministério da Saúde.

A unificação da tabela de procedimentos é um dos benefícios obtidos com a implantação do Sistema de Informação Ambulatorial (SIA).

“Um processo de software é um conjunto de atividades relacionadas que levam à produção de um produto de software" (Sommerville, 2011). Sabe-se que todo processo de software deve incluir atividades de especificação, projeto/implementação, validação e evolução do software. Com relação aos diferentes modelos de processos de software e suas atividades, considere as seguintes afirmativas:

1.O modelo em cascata define que as atividades de análise, projeto de sistema, implementação e teste se sobrepõem, sendo que não é necessário finalizar a anterior para que a posterior seja iniciada.

2.No Processo Unificado (Rational Unified Process – RUP), as fases de concepção, elaboração, construção e transição equivalem à sequência definida pelo modelo cascata, com a possibilidade de realização de iterações.

3.Na abordagem de entrega incremental, o cliente recebe protótipos do software até que a construção completa seja finalizada.

4.O modelo espiral de Boehm é um processo de software iterativo e dirigido a riscos. Cada volta na espiral envolve definir objetivos, avaliar e reduzir riscos, desenvolver e validar, e planejar a próxima fase, se houver.

Assinale a alternativa correta.