Na infraestrutura de assinatura digital, a Autoridade Certificadora (AC) desempenha um papel fundamental.

Considerando esse contexto, qual das afirmações descreve corretamente o papel da AC?

A Resolução CMN no 4.893, de 26 de fevereiro de 2021, dispõe sobre a política de segurança cibernética e sobre os requisitos para a contratação de serviços de processamento e armazenamento de dados e de computação em nuvem, a serem observados pelas instituições autorizadas a funcionar pelo Banco Central do Brasil. Essa Resolução determina que a política de segurança cibernética e o plano de ação e de resposta a incidentes devem ser, no mínimo, documentados e revisados

Assinale a opção que corresponde a um tipo de malware que bloqueia o acesso da vítima aos seus dados pessoais e exige pagamento de resgate para liberá-los.

Com base na norma ISO/IEC 27001:2022, julgue os itens a seguir.

I As organizações devem estabelecer e manter critérios de risco de segurança da informação que incluam critérios de

aceitação de risco.

II As organizações, qualquer que seja seu tamanho, devem utilizar um processo de avaliação de risco.

III O processo de identificar os proprietários de um risco deve ser separado do processo de avaliação de risco, com a

finalidade de simplificar o entendimento do risco.

Assinale a opção correta.

Com base na NBR ISO/IEC 27001:2013, julgue os itens que se seguem.

Na classificação de informações, devem ser considerados fatores como o valor da informação e os requisitos legais de classificação, entre outros.

Acerca de gerenciamento de API, de RESTful e de ITIL 4, julgue os itens subsequentes.

OAuth é um protocolo de autorização utilizado na API RESTful que permite que aplicativos obtenham acesso limitado a recursos, por meio da inserção do nome e da senha do usuário no cabeçalho da solicitação a ser enviada.

O ______ é um algoritmo de hash de 128 bits unidirecional desenvolvido pela RSA Data Security, Inc., e se encontra descrito na RFC

1321. Tem grande aceitação e uso comsoftwares tipo P2P (Peer-to-Peer). Assinale a alternativa que preencha corretamente a lacuna.

Um dos objetivos da segurança da informação é garantir a integridade da informação; isso significa que a informação deve

Conforme a norma complementar nº 14/IN01/DSIC/GSIPR, nos órgãos e entidades da administração pública federal é vedado o tratamento em ambiente de computação em nuvem de

O iptables é um firewall de filtragem de pacotes amplamente utilizado pelas organizações para se protegerem contra ameaças de segurança na rede.

Por meio do firewall local iptables de um servidor, é possível bloquear serviços de administração, como o SSH, que utiliza a porta 22.

Para impedir que qualquer endereço IP obtenha acesso ao serviço SSH desse servidor, pode ser utilizada a seguinte regra:

Uma organização pretende utilizar a técnica NAT (Network Address Translation) em sua rede privada corporativa de modo que, dentro da empresa, todo computador tenha um endereço IP exclusivo usado para roteamento do tráfego interno.

O intervalo reservado para redes privadas que permite atribuir a maior quantidade de endereços IP é

DNS (Domain Name System) é um sistema de nomes de domínios importante para o funcionamento correto da Internet.

A respeito do DNS, assinale a afirmativa correta.

A respeito de múltiplos fatores de autenticação (MFA), julgue o próximo item.

MFA adaptativa é uma variação de MFA em que se pode considerar o número de tentativas de login ou até a localização geográfica do usuário.

Em relação aos principais tipos de ataques a aplicações web e a sua prevenção, julgue o seguinte item.

Fuzzing é um tipo de teste de prevenção de ataques que consiste na inserção de poucos dados não aleatórios em uma aplicação web com a expectativa de se obter um código de

erro 500.

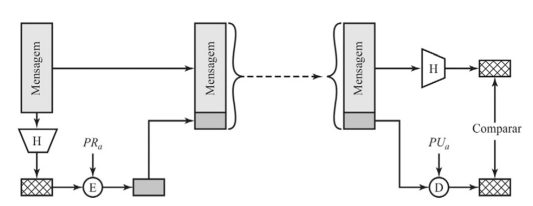

No cenário hipotético a seguir, em que as letras H, E e D designam, respectivamente, hash, emissor e destinatário, deseja-se usar criptografia com o objetivo de criar uma assinatura digital do emissor, de modo que o destinatário tenha certeza de que a mensagem foi assinada pelo emissor.

A partir das informações precedentes, assinale a opção correta.