Julgue o próximo item, relativos ao Windows e ao Microsoft Office.

No Word 2016, é possível inserir fórmulas que permitam, similarmente ao Excel 2016, somar números que aparecem em linhas de uma tabela, usando-se, por exemplo, a seguinte fórmula.

=SOMA(ESQUERDA)

Ao acessar um anexo de email, um usuário teve seus arquivos criptografados e tornados inacessíveis para ele, por meio de um ataque a seu computador. Para torná-los acessíveis, foi exigido pagamento de resgate em bitcoins. Esse de tipo de ataque utiliza um código malicioso conhecido como

Acerca do processamento batch e do processamento online, julgue o seguinte item.

O processamento de transações online ocorre com interação dos usuários e hospedagem em grande porte de muitos sistemas transacionais, os quais utilizam pequena quantidade de dados de entrada, alguns registros acessados e atualizados e uma pequena quantidade de dados como saída.

Considerando conhecimentos básicos de computação, julgue o item que se segue.

O cache de memória serve para manter as memórias em estado de espera enquanto a CPU acessa a memória principal.

Acerca da arquitetura de redes de computadores TCP/IP, julgue o item subsequente.

Uma arquitetura de redes TCP/IP representa tanto os protocolos de comunicação utilizados entre as redes quanto um modelo de padrão em camadas.

Considere o bloco de código abaixo, presente em uma página HTML.

Ao carregar essa página em um navegador web,

O algoritmo de criptografia simétrica utilizado para cifrar as mensagens e arquivos, desde a criação dos sistemas, é o 3DES. No entanto, com o passar do tempo esse algoritmo tem se tornado obsoleto e já foram descobertas vulnerabilidades que afetam sistemas que o utilizam. Há inclusive uma publicação do NIST de 2019, em que esse instituto recomenda a substituição do 3DES por outro algoritmo mais seguro até 2023.

Considerando que o algoritmo de criptografia mencionado no texto acima também utiliza criptografia simétrica, as lacunas I e II devem ser preenchidas, correta e respectivamente, por:

Considere que um Analista instalou o site principal no domínio example.com e o site proxy está instalado no subdomínio blog.domain.com. Ambos são alimentados pelo Apache em um servidor web que trabalha com Linux em condições ideais. Em seguida, o Analista instalou e configurou o Nginx como um proxy reverso no servidor principal. Depois ele salvou o arquivo hospedeiro virtual e ativou o novo host virtual criando um link simbólico para os arquivos chamado example.com.conf tanto no diretório /etc/nginx/sites-available quanto no diretório /etc/nginx/sites-enabled:sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/example.com.conf

Neste ponto, o Analista quer:

I. Testar o Nginx para verificar se há erros de configuração.

II. Não havendo erros, recarregar o Nginx para instalar as mudanças.

Para realizar as ações I e II, o Analista deve utilizar, correta e respectivamente, os comandos:

No Microsoft Outlook 2016, ao receber uma mensagem de e-mail, é possível responder esta mensagem. Sobre a funcionalidade de resposta a mensagens de e-mail, assinale a afirmativa correta.

Existem três componentes principais do serviço AWS WAF que são configurados para ajudar a proteger aplicativos da web.

Esses componentes são Conditions, Rules e

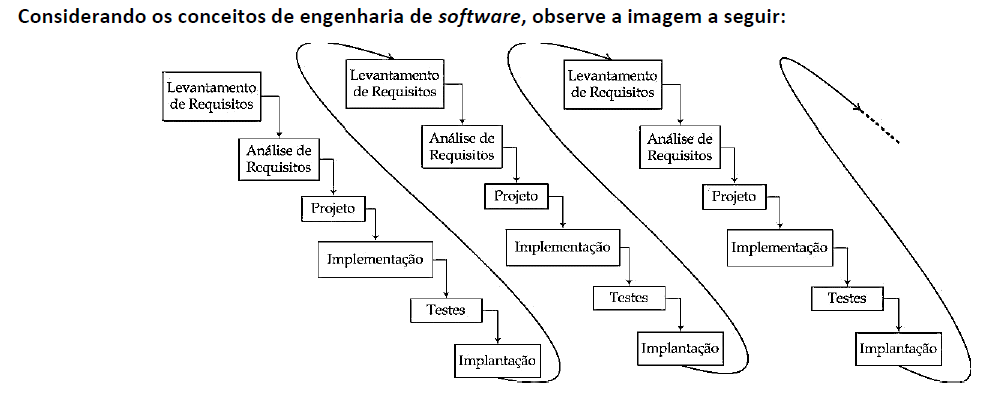

Em relação à imagem, analise as afirmativas a seguir.

I. Diz respeito ao modelo de ciclo de vida de software conhecido como iterativo e incremental.

II. Na fase de projeto são propostas as estruturas de dados, algoritmos, arquitetura de software e modelos de interface que o software deverá possuir em sua versão de release.

III. Neste modelo, o software não é desenvolvido como uma única unidade, mas por meio de várias partes, em que cada uma inclui uma ou muitas novas funcionalidades.

Está correto o que se afirma em

Sobre a gerência de processos no Sistema Operacional Linux, analise as afirmativas a seguir.

I. Todo processo no Linux possui um número único de identificação (PID); um número de identificação de usuário da criação (UID); e, um número que identifica o seu grupo (GID).

II. O comando fork realiza o encerramento de um processo e, para isso, é necessário informar o número PID do processo como argumento do comando.

III. O comando ps permite monitorar os processos em execução no computador, exibindo informações importantes como a quantidade de memória consumida e o estado de cada processo.

Está correto o que se afirma apenas em

Sobre o Google Chrome, assinale a alternativa que NÃO corresponde a um tipo de dado que pode ser excluído utilizando o recurso de limpar dados de navegação.

No Microsoft Excel 2016, uma ______________ é um arquivo que contém uma ou mais planilhas.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.