Considere o script de firewall abaixo, que não contém erros, para ser executado em ambiente Linux Kernel 5.0 ou superior, em condições ideais. O código contém uma linha de comentário seguida de comando(s) que o executa(m).

Analisando o script, para fazer o que consta no comentário indicado por # 6, a lacuna I deve ser corretamente preenchida com:

Quanto aos conceitos básicos sobre Internet e Intranet, analise as afirmativas abaixo e assinale a alternativa correta:

I. A grande diferença entre as duas é que a Intranet é totalmente criptografada.

II. O número de usuários em uma Intranet é limitado por questões de privacidade.

III. Numa Intranet são tipicamente compartilhados: impressoras e Bancos de Dados.

A respeito das afirmativas:

Pesquisando sobre roteadores, um Analista observou que quando um pacote entra em um roteador, o cabeçalho de quadro e o final são retirados e o pacote, localizado no campo de carga útil do quadro, é repassado

Durante a edição de um arquivo no Microsoft Word 2016, instalação padrão em português do Brasil para Windows 10, qual é a sequência de comandos para carregar uma lista de destinatários e endereços já criada e salva no Microsoft Excel 2016?

Tem-se a seguinte imagem, extraída do Google Drive, em sua configuração original:

Assinale a alternativa correta.

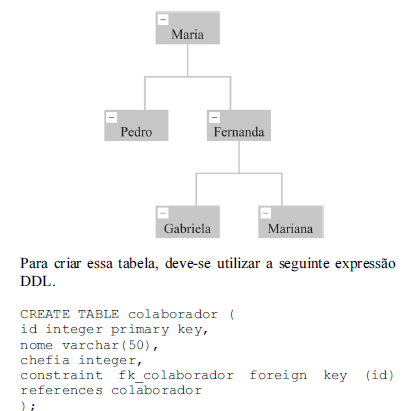

Considere que se deseje criar uma tabela que represente o organograma a seguir.

Ao utilizar o computador para impressão da escala de trabalho semanal, um usuário percebe diversas propagandas exibidas na tela de forma automática.

Esse comportamento é característica de qual tipo de software malicioso?

Segurança na Internet tem a ver com uma série de boas práticas que adotamos para usar a rede com mais cuidado. Navegar sem o devido cuidado por sites e aplicativos é similar a deixar a porta de sua casa aberta, a área fica suscetível a visitas indesejadas, que podem inclusive fazer o mal, no caso, roubar dados pessoais dentre outras coisas. Levando em consideração a segurança na Internet, julgue as afirmações abaixo:

I. O termo Malware se refere a programas especificamente desenvolvidos para executar ações danosas em um computador (códigos maliciosos), como por exemplo roubo ou sequestro de dados, bombardeio de anúncios e corrupção de sistemas.

II. Spyware é um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um computador. Ele é capaz de se propagar automaticamente através de redes, enviando cópias de si mesmo de computador para computador.

III. Phishing é um tipo de golpe que usa mecanismos tecnológicos, geralmente baseados em mensagens, para persuadir as pessoas a entregarem ao atacante algo de seu interesse.

É CORRETO o que consta:

Julgue os próximos itens, acerca de Windows 10 e segurança da informação.

O recurso BitLocker, ferramenta de criptografia presente no Windows 10, possibilita que o usuário proteja a privacidade de seus dados.

A Figura 3 abaixo apresenta a janela principal do navegador Mozilla Firefox. Na imagem, está destacado um ícone da barra de ferramentas:

Qual a função do ícone indicado pela seta nº 1 da Figura acima?

A Figura 1 abaixo apresenta uma estrutura de pastas e arquivos no Explorador de Arquivos do Microsoft Windows 10:

Quais estão corretas?

Sobre o gerenciamento de redes de computadores, analise as afirmativas a seguir.

I. Pode-se afirmar que o gerenciamento de redes é a implementação integrada e organizada de hardware, software e pessoas para monitorar, testar, consultar, configurar e analisar todos os elementos da rede, a fim de garantir exigências de desempenho e qualidade.

II. O protocolo RDP é usado para transmitir informações e comandos entre uma entidade gerenciadora e um agente que opera nome da entidade dentro de um dispositivo de rede gerenciado.

III. O protocolo SNMP opera na camada de rede e, por isso, é ineficaz para o gerenciamento de rede, pois não se pode monitorar serviços de alto nível tão importantes nas redes atuais, tais como: http, ftp e dns.

Está correto o que se afirma em

O método de tradução das linguagens de programação é um aspecto importante a se considerar em projetos de software.

Considerando que a forma pela qual o código em linguagem de alto nível é convertido para linguagem de máquina pode ser determinante para a escolha da linguagem, assinale a afirmativa correta.

Sobre os meios de transmissão de rede e suas tecnologias, analise as afirmativas a seguir.

I. DSL, HFC, FTTH, Wireless 5G são tecnologias que podem ser utilizadas como formas de acesso à internet a partir de uma residência.

II. A tecnologia HFC utiliza cabo coaxial como meio físico de transmissão; FTTH, DSL e Wireless 5G empregam fibra ótica.

III. O cabo UTP, com ou sem blindagem, é par de fios de cobre trançados, que constitui um meio de transmissão guiado com velocidades de transmissão superiores a 10 Mbits/s.

Está correto o que se afirma em

O administrador de banco de dados utiliza alguns comandos que o ajudam a impor determinadas restrições. Um exemplo é o comando GRANT, que serve para conceder privilégios aos usuários em objetos de banco. A cláusula do comando GRANT, que permite ao usuário que recebeu determinado privilégio poder conceder o privilégio recebido para outros usuários, é: