Os vários tipos de sistemas operacionais Linux, chamados de distribuições, utilizam diversos gerenciadores de arquivos e pastas, cada um com suas próprias características. Tais gerenciadores representam os “ambientes gráficos” do Linux, que tornam o Linux muito mais amigável e intuitivo, proporcionando uma certa familiaridade com o Windows. Assinale a alternativa que apresenta corretamente exemplos de gerenciadores (de ambientes gráficos) utilizados no Linux.

Considere o editor de texto LibreOffice Writer na versão 6.0.7.3 (configuração padrão e idioma pt-BR). Qual o atalho para aplicar a formatação de sublinhado duplo?

O software malicioso, do tipo ____________, criptografa os dados dos computadores, tornando-os inutilizáveis até que algum pagamento seja feito. Geralmente, ele precisa de outros malwares para instalar-se e agir. Segundo o relatório Internet Crime Report de 2020, produzido pelo Federal Bureau of Investigation (FBI), um dos meios mais comuns utilizados para infectar inicialmente as vítimas é o ____________ que utiliza correio eletrônico na tentativa de enganar as pessoas para que elas instalem o outro software malicioso.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

Analise as seguintes afirmativas a respeito da proteção de planilhas no MS Excel 2010.

I. É possível permitir a modificação de alguns trechos de uma planilha protegida.

II. Células bloqueadas não podem ser selecionadas.

III. Não há possibilidade de permitir a inserção de linhas numa planilha protegida.

Está correto o que se afirma em

Joana quer descobrir a capacidade, o espaço livre e o espaço usado do drive C: do seu notebook.

Para tanto, depois de clicar com o botão direito sobre o drive no Explorador de Arquivos do Windows, Joana deve usar a opção

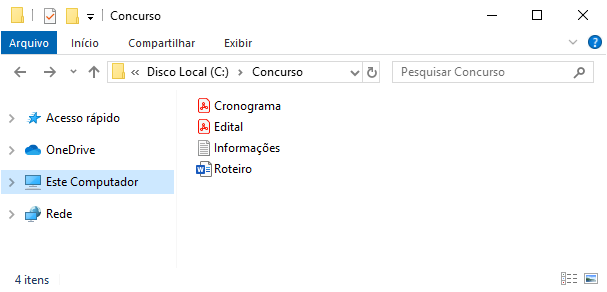

A Figura 3 abaixo apresenta uma lista de arquivos exibida no Explorador de Arquivos do Windows 10 Pro. As extensões desses arquivos estão ocultadas pelo sistema operacional

Figura 3 – Explorador de Arquivos do Windows 10 Pro

Qual seria a sequência de passos a ser executada para que a extensão dos arquivos passasse a ser exibida no Explorador de Arquivos do Windows 10 Pro?

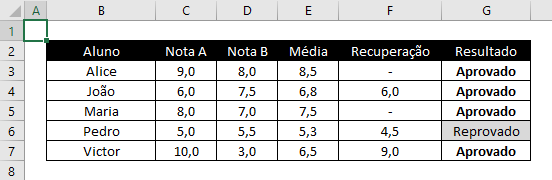

A Figura 8 abaixo apresenta uma planilha no Microsoft Excel 2019.

Figura 8 – Planilha no Microsoft Excel 2019

Considere que:

• A coluna G identifica se o aluno (coluna B) foi ou não aprovado.

• Para ser aprovado, o aluno deve obter uma média (coluna E) maior ou igual a 7 ou uma recuperação (coluna F) maior ou igual a 6.

• Se for aprovado, o resultado a ser exibido na coluna G será "Aprovado", do contrário será exibido "Reprovado".

Qual fórmula pode ser utilizada na célula G6 para que o resultado ("Aprovado" ou "Reprovado") seja calculado automaticamente?

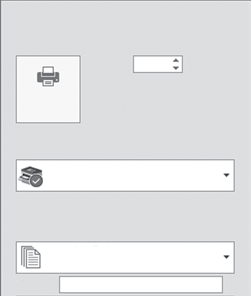

Usando o Microsoft Word 2016, em sua configuração original, um usuário criou um e imprimiu um documento de 10 páginas, contendo um rodapé com a numeração das páginas. No entanto, após a impressão, o usuário notou um erro e teve que alterar um conteúdo nas páginas 3, 5 e 6, e também no rodapé. Depois de serem feitas as correções, o usuário precisou imprimir novamente o documento. Considerando que o rodapé não tem nenhuma configuração especial na primeira página, tampouco é diferente nas páginas pares e ímpares, assinale a alternativa que indica o conteúdo a ser informado no campo Páginas, destacado a seguir na janela Imprimir, para imprimir as páginas que foram alteradas

Julgue o próximo item, relativos a programas de navegação e segurança da informação

Um usuário que tenha instalado em seu computador um antivírus e um antispyware pode substituí-los por um firewall pessoal sem p rejuí zo à sua segurança, porque e sse aplicativo possui recursos que tanto eliminam vírus quanto bloqueiam adware.

Considerando exclusivamente as opções a seguir, assinale aquela que indica o tipo de backup que tem a recuperação em menos etapas.

Com relação às políticas de segurança da informação, analise as afirmativas a seguir.

I. Política de senhas: define o conjunto de regras do uso de senhas em uma rede, bem como recursos computacionais que fazem parte na mesma. Entre as informações contidas na política estão a periodicidade da troca de senha, o tamanho mínimo e máximo e a composição.

II. Política de backup: define regras específicas da realização das cópias de segurança, como os tipos de mídia a serem utilizado no backup, a frequência de execução (diária, semanal, mensal) e o período de retenção das cópias.

III. Política de privacidade online: são regras sociais que não contemplam como as informações pessoais serão tratadas, sejam elas de usuários, clientes, funcionários e fornecedores.

Está correto o que se afirma em

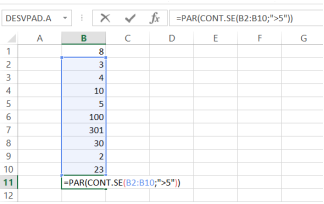

Jonatas está trabalhando em uma tabela no MS Excel 2010 que resume os tempos, em minutos, que carros ficaram estacionados sem emitir bilhete de estacionamento. Ele se deparou com a seguinte situação:

Jonatas após digitar a fórmula aplicada na linha 11 e executá-la, verificou o seguinte resultado:

No âmbito das planilhas do LibreOffice Calc, a fórmula que provocaria uma referência circular quando inserida na célula D10 é:

Sobre criptografia e compactação de arquivos, analise as afirmativas a seguir.

I. Todo arquivo criptografado está necessariamente compactado.

II. O processo de compactação usualmente explora a repetição de trechos e/ou padrões presentes no arquivo.

III. A compactação de arquivos de texto (.txt) alcança bons índices de compactação em relação a outros tipos de arquivos.

Está correto o que se afirma em:

Beatriz enviou um e-mail para os destinatários M1, M2 e M3 da seguinte forma:

Para: M1

Cc: M2

Cco: M3

Está correto concluir que: